Articles

Введение

Постоянное развитие беспроводных сетей заставляет сетевых администраторов безостановочно модернизировать свои проводные сегменты, поддерживающие работу Wi-Fi. На сегодняшний день при использовании высокоскоростных точек доступа проводные интерфейсы коммутаторов доступа начинают становиться узким местом, ограничивая скорости передачи данных в беспроводном сегменте. Это кажется невероятным, но даже гигабитного интерфейса порой уже становится недостаточно. Однако переход к использованию сетей на базе 10GE не будет считаться оправданным в течение ещё долгого времени, так как пока скорости, предоставляемые Wi-Fi точками доступа, не планируют перешагнуть этот рубеж.

Предвидя осложнение ситуации в проводном сегменте в связи с появлением устройств с поддержкой 802.11AC Wave 2, компания Cisco Systems совместно с рядом других производителей основала в 2014 году альянс NBASE-T. Целью данной организации стала разработка стандартов Ethernet, позволяющих осуществлять передачу данных на скоростях 2,5 и 5 Гбит/с, используя существующую кабельную инфраструктуру категорий 5е и 6.

Чем же грозит сетевым администраторам появление устройств с поддержкой «второй волны» стандарта 802.11AC? Во-первых, произойдёт увеличение максимальных теоретических скоростей передачи данных до 6.8 Гбит/с. Конечно, это лишь теоретический максимум (реальные скорости окажутся традиционно в два раза ниже), к тому же достижимый лишь при использовании самых производительных клиентов, расположенных в непосредственной близости от точки доступа. Второе улучшение, предусмотренное в стандарте 802.11AC Wave 2, состоит в поддержке технологии MU-MIMO. Использование MU-MIMO позволит более эффективно распределять доступную полосу пропускания между несколькими беспроводными клиентами, работающими одновременно. Так, например, точка доступа с антенной конфигурацией 4x4 сможет обслуживать двух клиентов 2x2 одновременно, а не последовательно, как это было раньше.

Оба улучшения, доступные в 802.11AC Wave 2, приведут к значительно большей утилизации проводных сегментов сети. Именно для устранения узких мест в современных L2-сегментах и были разработаны стандарты NBASE-T, позволяющие с минимальными затратами подготовиться к внедрению беспроводного оборудования с поддержкой IEEE 802.11AC Wave 2. Кроме этого, в NBASE-T нельзя не отметить наличие поддержки технологии Power over Ethernet, позволяющей осуществлять удалённое питание точек доступа, камер видеонаблюдения и иного сетевого оборудования.

Сегодня в нашей тестовой лаборатории находится коммутатор Cisco Catalyst WS-C3560CX-8XPD-S (IOS версии 15.2(6)E), обладающий двумя мультигигабитными интерфейсами. Указанные интерфейсы поддерживают следующие скорости передачи: 100 Мбит/с, 1 Гбит/с, 2.5 Гбит/с, 5Гбит/с и 10 Гбит/с. Конечно же, два мультигигабитных порта – не единственные интерфейсы коммутатора. Модель 3560CX-8XPD оснащена также шестью портами Gigabit Ethernet, а также двумя разъёмами для модулей SFP+. Все восемь медных интерфейсов поддерживают передачу питания PoE+, энергетический бюджет коммутатора составляет 240 Вт.

Конфигурация

Коммутатор Cisco 3560CX-8XPD несёт на борту четыре интерфейса 10GE: Te1/0/1, Te1/0/2, Te1/0/7 и Te1/0/8, два последних как раз и обладают поддержкой NBASE-T.

fox_3560CX-8XPD#sho int status

Port Name Status Vlan Duplex Speed Type

Gi1/0/1 notconnect 1 auto auto 10/100/1000BaseTX

Gi1/0/2 notconnect 1 auto auto 10/100/1000BaseTX

Gi1/0/3 notconnect 1 auto auto 10/100/1000BaseTX

Gi1/0/4 notconnect 1 auto auto 10/100/1000BaseTX

Gi1/0/5 notconnect 1 auto auto 10/100/1000BaseTX

Gi1/0/6 notconnect 1 auto auto 10/100/1000BaseTX

Te1/0/7 connected 1 a-full 100 100/1G/2.5G/5G/10GBaseT

Te1/0/8 connected 1 a-full 100 100/1G/2.5G/5G/10GBaseT

Te1/0/1 notconnect 1 full 10G Not Present

Te1/0/2 notconnect 1 full 10G Not Present

Мультигигабитные интерфейсы не требуют какой-либо дополнительной конфигурации – даже скорость может быть определена автоматически.

fox_3560CX-8XPD(config)#int te1/0/7

fox_3560CX-8XPD(config-if)#?

Interface configuration commands:

aaa Authentication, Authorization and Accounting.

access-session Access Session specific Interface Configuration Commands

arp Set arp type (arpa, probe, snap) or timeout or log options

auto Configure Automation

auto Configure Automation

bandwidth Set bandwidth informational parameter

bfd BFD interface configuration commands

bgp-policy Apply policy propagated by bgp community string

carrier-delay Specify delay for interface transitions

cdp CDP interface subcommands

channel-group Etherchannel/port bundling configuration

channel-protocol Select the channel protocol (LACP, PAgP)

crypto Encryption/Decryption commands

cts Configure Cisco Trusted Security

dampening Enable event dampening

datalink Interface Datalink commands

default Set a command to its defaults

delay Specify interface throughput delay

description Interface specific description

downshift link downshift feature

exit Exit from interface configuration mode

flow-sampler Attach flow sampler to the interface

flowcontrol Configure flow operation.

help Description of the interactive help system

history Interface history histograms - 60 second, 60 minute and 72 hour

hold-queue Set hold queue depth

ip Interface Internet Protocol config commands

ipv6 IPv6 interface subcommands

isis IS-IS commands

iso-igrp ISO-IGRP interface subcommands

keepalive Enable keepalive

l2protocol-tunnel Tunnel Layer2 protocols

lacp LACP interface subcommands

link Interface link related commands

lldp LLDP interface subcommands

load-interval Specify interval for load calculation for an interface

location Interface location information

logging Configure logging for interface

mac MAC interface commands

macro Command macro

macsec Enable macsec on the interface

mdix Set Media Dependent Interface with Crossover

media-proxy Enable media proxy services

metadata Metadata Application

mka MACsec Key Agreement (MKA) interface configuration

mls mls interface commands

mvr MVR per port configuration

neighbor interface neighbor configuration mode commands

network-policy Network Policy

nmsp NMSP interface configuration

no Negate a command or set its defaults

onep Configure onep settings

ospfv3 OSPFv3 interface commands

pagp PAgP interface subcommands

power Power configuration

priority-queue Priority Queue

queue-set Choose a queue set for this queue

rep Resilient Ethernet Protocol characteristics

rmon Configure Remote Monitoring on an interface

routing Per-interface routing configuration

service-policy Configure CPL Service Policy

shutdown Shutdown the selected interface

small-frame Set rate limit parameters for small frame

snmp Modify SNMP interface parameters

source Get config from another source

spanning-tree Spanning Tree Subsystem

speed Configure speed operation.

srr-queue Configure shaped round-robin transmit queues

storm-control storm configuration

subscriber Subscriber inactivity timeout value.

switchport Set switching mode characteristics

timeout Define timeout values for this interface

topology Configure routing topology on the interface

transmit-interface Assign a transmit interface to a receive-only interface

tx-ring-limit Configure PA level transmit ring limit

udld Configure UDLD enabled or disabled and ignore global UDLD setting

vtp Enable VTP on this interface

fox_3560CX-8XPD(config-if)#speed ?

100 Force 100 Mbps operation

1000 Force 1000 Mbps operation

10000 Force 10000 Mbps operation

2500 Force 2500 Mbps operation

5000 Force 5000 Mbps operation

auto Enable AUTO speed configuration

Настройка дуплекса для портов NBASE-T отсутствует.

fox_3560CX-8XPD(config)#int gi1/0/1

fox_3560CX-8XPD(config-if)#du ?

auto Enable AUTO duplex configuration

full Force full duplex operation

half Force half-duplex operation

fox_3560CX-8XPD(config-if)#int te1/0/7

fox_3560CX-8XPD(config-if)#du ?

% Unrecognized command

Что же касается работы функции Auto MDI/MDIX, то в данном коммутаторе определение использованного кабеля производится вне зависимости от скорости, на которой функционирует интерфейс.

При использовании автоматического согласования скорости администратор может в явном виде указать, какие скорости допустимы для согласования. Справедливости ради, стоит отметить, что аналогичная настройка доступна и для гигабитных интерфейсов тоже.

fox_3560CX-8XPD(config-if)#spe au ?

100 Include 100 Mbps in auto-negotiation advertisement

1000 Include 1000 Mbps in auto-negotiation advertisement

10000 Include 10000 Mbps in auto-negotiation advertisement

2500 Include 2500 Mbps in auto-negotiation advertisement

5000 Include 5000 Mbps in auto-negotiation advertisement

Мы соединили патч-кордом интерфейсы Te1/0/7 и Te1/0/8 между собой. Вывод некоторых диагностических команд представлен ниже.

fox_3560CX-8XPD#sho run int te1/0/7

Building configuration...

Current configuration : 59 bytes

!

interface TenGigabitEthernet1/0/7

load-interval 30

end

fox_3560CX-8XPD#sho run int te1/0/8

Building configuration...

Current configuration : 71 bytes

!

interface TenGigabitEthernet1/0/8

load-interval 30

speed 5000

end

fox_3560CX-8XPD#sho int status

Port Name Status Vlan Duplex Speed Type

Gi1/0/1 notconnect 1 auto auto 10/100/1000BaseTX

Gi1/0/2 notconnect 1 auto auto 10/100/1000BaseTX

Gi1/0/3 notconnect 1 auto auto 10/100/1000BaseTX

Gi1/0/4 notconnect 1 auto auto 10/100/1000BaseTX

Gi1/0/5 notconnect 1 auto auto 10/100/1000BaseTX

Gi1/0/6 notconnect 1 auto auto 10/100/1000BaseTX

Te1/0/7 connected 1 a-full a-5000 100/1G/2.5G/5G/10GBaseT

Te1/0/8 connected 1 a-full 5000 100/1G/2.5G/5G/10GBaseT

Te1/0/1 notconnect 1 full 10G Not Present

Te1/0/2 notconnect 1 full 10G Not Present

fox_3560CX-8XPD#sho int te1/0/7

TenGigabitEthernet1/0/7 is up, line protocol is up (connected)

Hardware is Ten Gigabit Ethernet, address is 9c57.adb0.3487 (bia 9c57.adb0.3487)

MTU 1500 bytes, BW 5000000 Kbit/sec, DLY 10 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive set (10 sec)

Full-duplex, 5000Mb/s, media type is 100/1G/2.5G/5G/10GBaseT

input flow-control is off, output flow-control is unsupported

ARP type: ARPA, ARP Timeout 04:00:00

Last input 00:00:01, output 00:00:01, output hang never

Last clearing of "show interface" counters never

Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

30 second input rate 0 bits/sec, 0 packets/sec

30 second output rate 1000 bits/sec, 1 packets/sec

538 packets input, 102715 bytes, 0 no buffer

Received 325 broadcasts (325 multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 325 multicast, 0 pause input

0 input packets with dribble condition detected

1622 packets output, 172091 bytes, 0 underruns

0 output errors, 0 collisions, 1 interface resets

0 unknown protocol drops

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier, 0 pause output

0 output buffer failures, 0 output buffers swapped out

fox_3560CX-8XPD#sho int te1/0/8

TenGigabitEthernet1/0/8 is up, line protocol is up (connected)

Hardware is Ten Gigabit Ethernet, address is 9c57.adb0.3488 (bia 9c57.adb0.3488)

MTU 1500 bytes, BW 5000000 Kbit/sec, DLY 10 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive set (10 sec)

Full-duplex, 5000Mb/s, media type is 100/1G/2.5G/5G/10GBaseT

input flow-control is off, output flow-control is unsupported

ARP type: ARPA, ARP Timeout 04:00:00

Last input 00:00:01, output 00:00:09, output hang never

Last clearing of "show interface" counters never

Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

30 second input rate 0 bits/sec, 0 packets/sec

30 second output rate 0 bits/sec, 0 packets/sec

1626 packets input, 172811 bytes, 0 no buffer

Received 1413 broadcasts (1397 multicasts)

0 runts, 0 giants, 0 throttles

4 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 1397 multicast, 0 pause input

0 input packets with dribble condition detected

561 packets output, 104187 bytes, 0 underruns

0 output errors, 0 collisions, 1 interface resets

0 unknown protocol drops

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier, 0 pause output

0 output buffer failures, 0 output buffers swapped out

fox_3560CX-8XPD#

Перед тем как непосредственно перейти к нагрузочному тестированию, мы решили подключить точку доступа с поддержкой PoE к интерфейсу Te1/0/7 и предоставить нашим читателям некоторую диагностическую информацию.

fox_3560CX-8XPD#sho power inline tenGigabitEthernet 1/0/7

Interface Admin Oper Power Device Class Max

(Watts)

--------- ------ ---------- ------- ------------------- ----- ----

Te1/0/7 auto on 15.4 Ieee PD 4 30.0

Interface AdminPowerMax AdminConsumption

(Watts) (Watts)

---------- --------------- --------------------

Te1/0/7 30.0 15.4

fox_3560CX-8XPD#sho lldp ne de

fox_3560CX-8XPD#sho lldp ne detail

------------------------------------------------

Local Intf: Te1/0/7

Chassis id: b8ec.a3ac.5c19

Port id: 1

Port Description: UPLINK

System Name: WAC6103D-I

System Description:

Linux

Time remaining: 118 seconds

System Capabilities: B,W,R

Enabled Capabilities: B,W,R

Management Addresses:

IP: 192.168.1.2

Auto Negotiation - not supported

Physical media capabilities - not advertised

Media Attachment Unit type - not advertised

Vlan ID: - not advertised

Total entries displayed: 1

fox_3560CX-8XPD(config)#int te1/0/7

fox_3560CX-8XPD(config-if)#po

fox_3560CX-8XPD(config-if)#power ?

inline Inline power configuration

fox_3560CX-8XPD(config-if)#power i

fox_3560CX-8XPD(config-if)#power inline ?

auto Automatically detect and power inline devices

consumption Configure the inline device consumption

never Never apply inline power

police Police the power drawn on the port

port Configure Port Power Level

static High priority inline power interface

На этом раздел, посвящённый конфигурированию мультигигабитных интерфейсов, подошёл к концу.

Тестирование

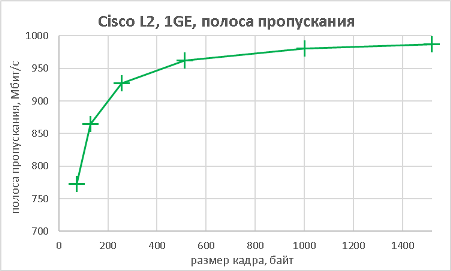

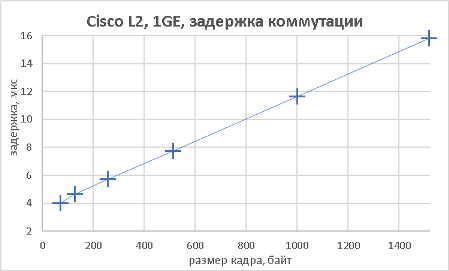

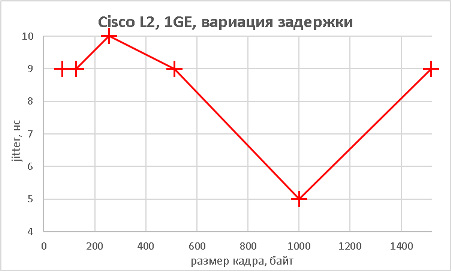

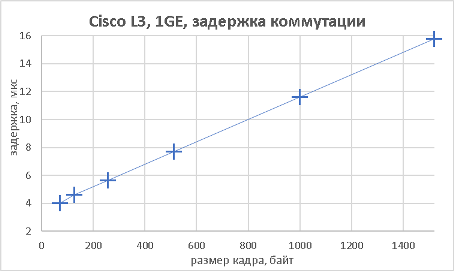

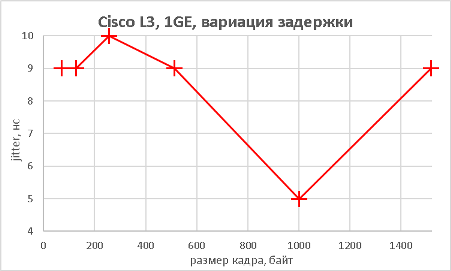

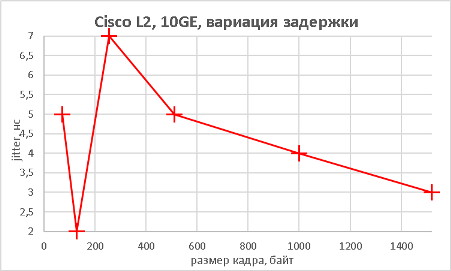

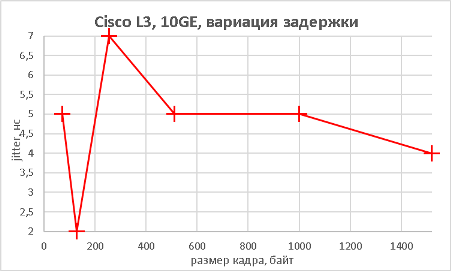

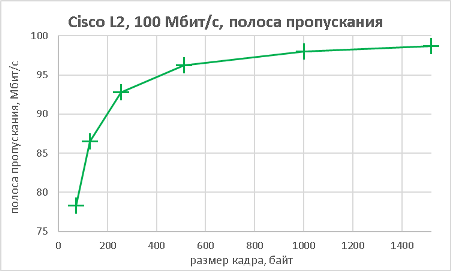

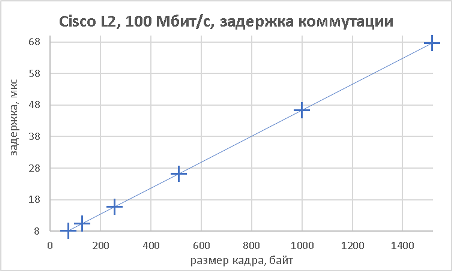

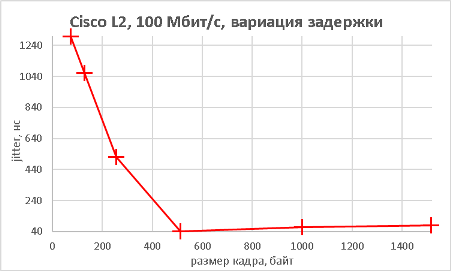

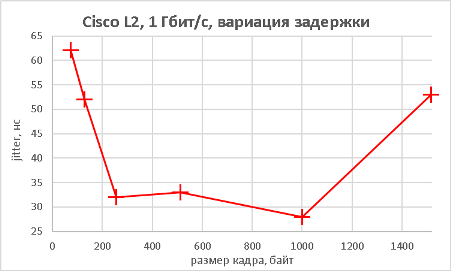

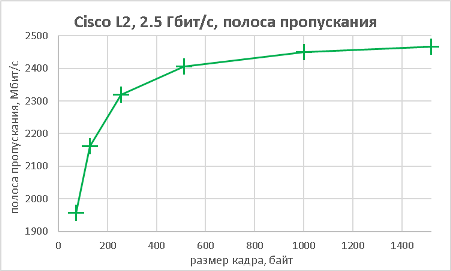

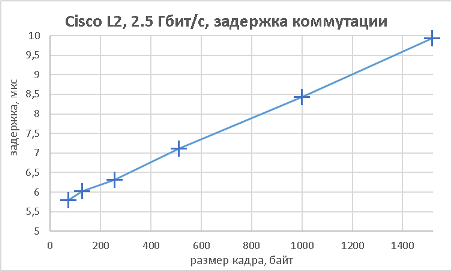

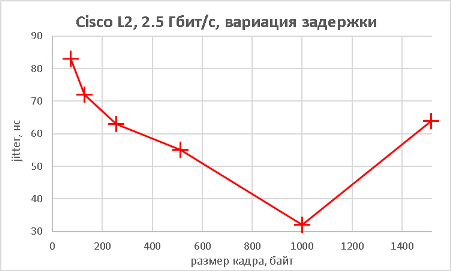

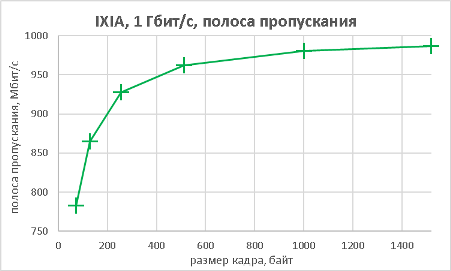

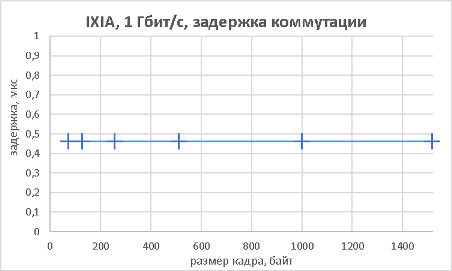

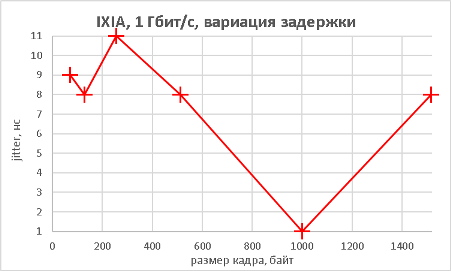

В данном разделе мы хотим предоставить нашим читателям результаты тестов производительности коммутатора не только при использовании мультигигабитных интерфейсов, но и «стандартных» портов. В качестве трафик-генератора использовался программно-аппаратный комплекс IXIA. Начать мы решили с измерения производительности (полоса пропускания, задержка и джиттер) модели 3560CX-8XPD, выполняющей коммутацию с использованием интерфейсов Gigabit Ethernet. Измерения производились для фреймов различной длины. Во время проведения данных тестов мы не фиксировали потери пакетов (исключая тест маршрутизации IPv6), поэтому данный график мы решили не включать в статью.

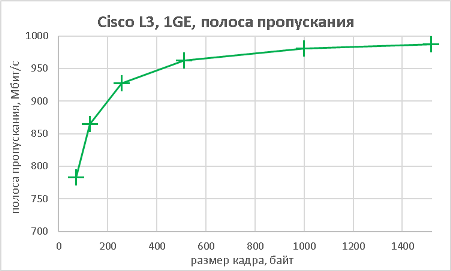

Поскольку модель Cisco Catalyst 3560CX-8XPD обладает возможностью выполнять не только коммутацию Ethernet-кадров, но маршрутизацию IP-пакетов, мы решили не оставлять данную функциональность без внимания.

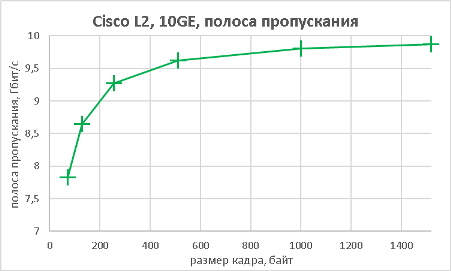

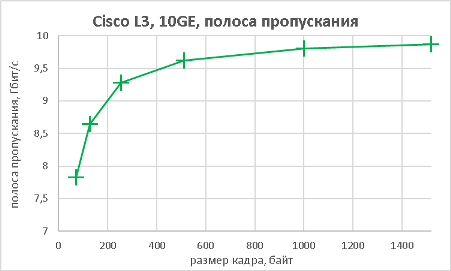

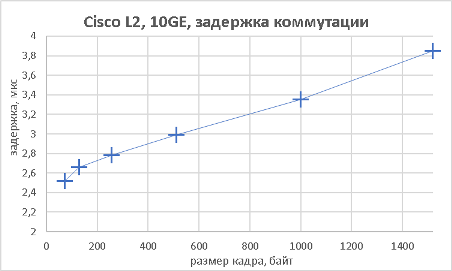

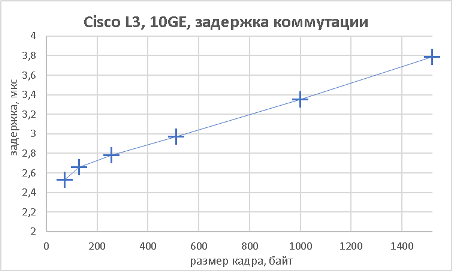

Как видно из приведённых выше графиков, производительность устройства практически не отличается как при выполнении функций L2, так и L3.

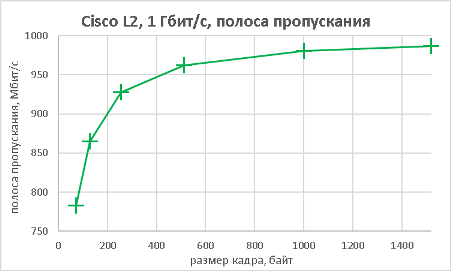

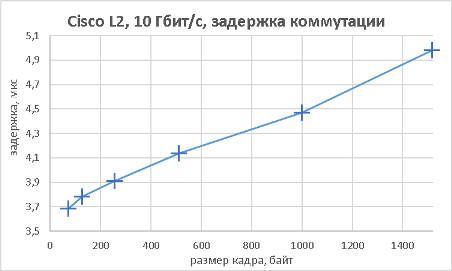

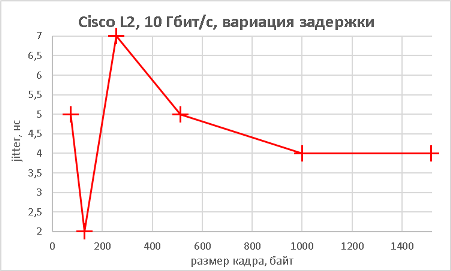

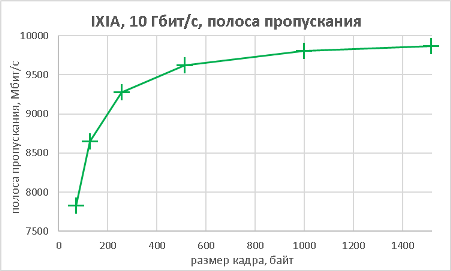

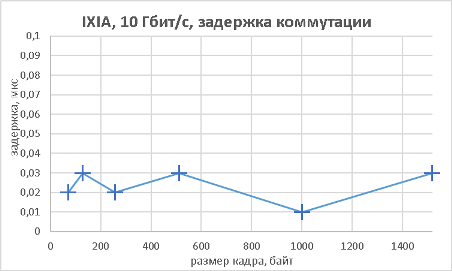

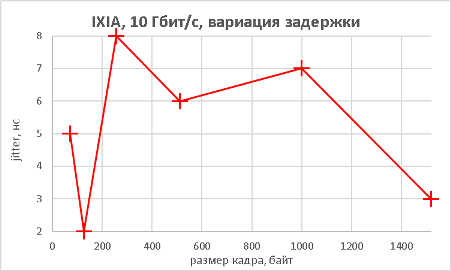

Следующим этапом стало измерение производительности коммутатора при подключении к его оптическим портам 10GE также в L2 и L3 режимах.

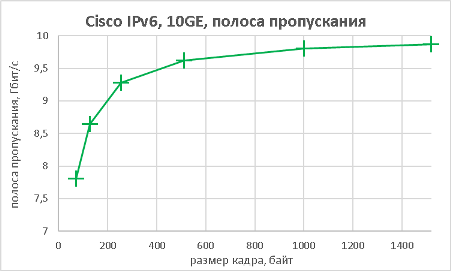

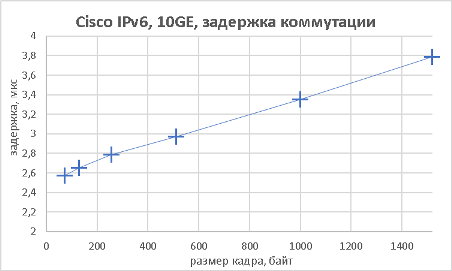

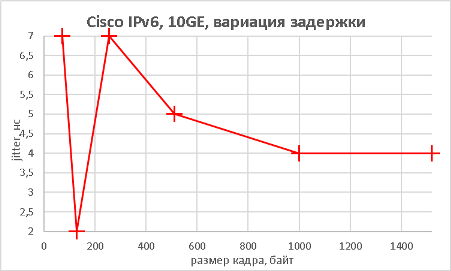

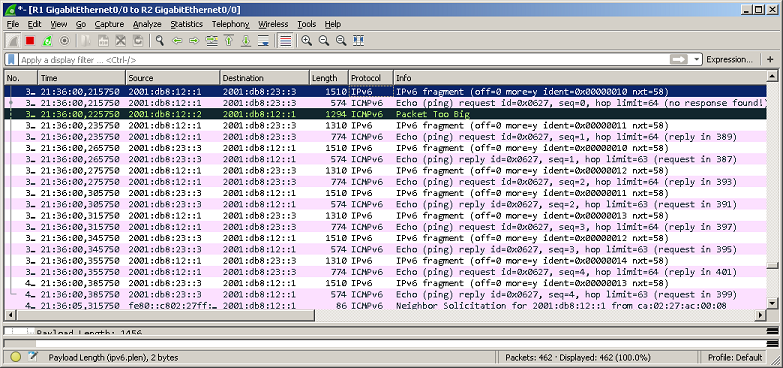

Тестируемый коммутатор может выполнять не только маршрутизацию трафика IPv4, но также и IPv6. Естественно, мы не оставили без внимания такую возможность.

Здесь стоит отметить, что при маршрутизации пакетов, размер которых составлял 72 байта, наблюдались потери пакетов 0.029%. Величина потерь невелика, однако мы всё равно посчитали необходимым упомянуть об этом.

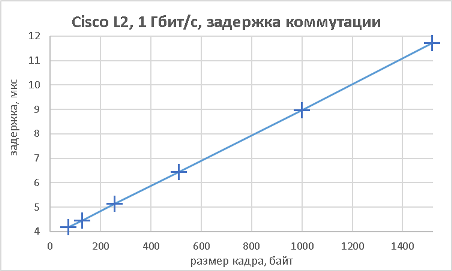

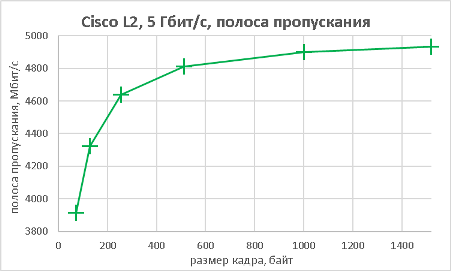

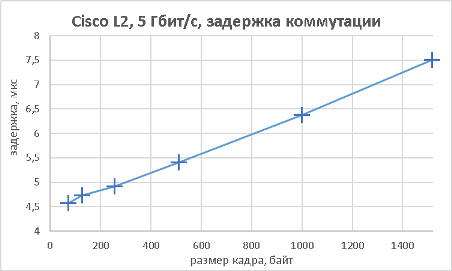

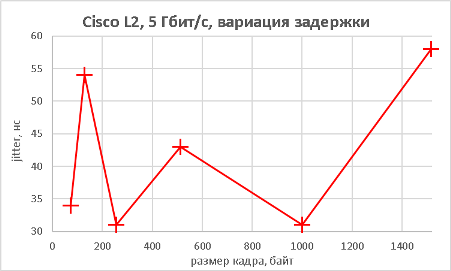

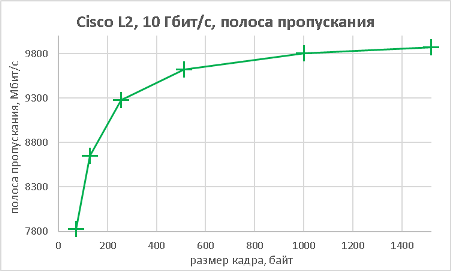

Мы подошли, пожалуй, к самой интересной части данного раздела – измерению производительности коммутатора при использовании портов NBASE-T. Трафик-генератор подключался к оптическим интерфейсам коммутатора (10GE). Мультигигабитные интерфейсы были соединены друг с другом с помощью патч-корда длиной 0.5 метра. На графиках ниже представлены значения скорости, задержки и джиттера для всех поддерживаемых интерфейсами скоростей. При построении графиков зависимости задержки от размера пакетов мы, естественно, учитывали, что в данной схеме фреймы проходят коммутатор дважды.

В заключение данного раздела нам бы хотелось предоставить нашим читателям те же зависимости, но без использования коммутатора, то есть в ситуации, когда порты трафик-генератора соединялись друг с другом напрямую.

На этом мы завершаем раздел тестирования и переходим к подведению итогов.

Заключение

В данной статье мы рассмотрели медные мультигигабитные интерфейсы на примере компактного коммутатора Cisco Catalyst 3560CX-8XPD, обладающего двумя портами с поддержкой NBASE-T. Использование портов NBASE-T позволит с минимальными затратами обновить существующие проводные сегменты сети и подготовиться к развёртыванию беспроводных сетей следующего поколения IEEE 802.11AC Wave 2. Использование NBASE-T позволяет значительно увеличить производительность проводных сегментов без замены кабельной инфраструктуры. Поддержка мультигигабитными интерфейсами также и «стандартных» скоростей 1GE и 10GE позволит осуществить замену оборудования максимально плавно и последовательно.

Стоит также заметить, что появление новых стандартов с «промежуточными» скоростями произошло не только в мире медных сетевых интерфейсов с разъёмами RJ45 (8P8C), но также и в сегменте оптических сетей. Примером может служить коммутатор Cisco Nexus 3232C с высокой плотностью портов, несущий на борту 32 фиксированных 100GE интерфейса формата QSFP28, что позволяет обеспечить поддержку следующих скоростей оптических интерфейсов: 10G/25G/40G/50G/100G. Однако это уже совсем другая история.

Обзор

Power over IP (PoIP) – технология, позволяющая передавать удалённому устройству электрическую энергию вместе с данными по одному кабелю витой пары. Данная технология предназначена для разнообразных датчиков, сенсоров, интеллектуальных реле, передатчиков ZigBee и других беспроводных технологий со сверхнизким энергопотреблением, к которым по той или иной причине нежелательно или невозможно проводить отдельный электрический кабель. Предполагается, что технология Power over IP будет наиболее востребованной для построения распределённых сенсорных сетей, а также для поддержки IoT (Internet of Things – Интернет Вещей).

Технология PoIP на данный момент находится в стадии разработки, происходит подготовка к публикации первой версии черновика стандарта, однако ряд компаний уже готовятся к пилотному использованию разрабатываемой технологии в своём оборудовании. К числу вендоров, принимающих активное участие в разработке прототипов устройств с поддержкой PoIP, относятся: ARM, Cisco, Intel, ASUS, Broadcom, Realtek и STMicroelectronics.

Оборудование и принцип работы

Технология PoIP не оказывает влияния на качество передаваемых данных. Передача энергии производится с помощью свойств физического уровня Ethernet. Основное отличие PoIP от PoE (Power over Ethernet) состоит в том, что PoE использует так называемую внеполосную передачу энергии, тогда как питание PoIP устройств производится с помощью энергии, передаваемой самим сигналом.

Для своей работы технология PoIP требует от коммутационного оборудования поддержки Ethernet стандарта 10Base-T (IEEE 802.3) в полнодуплексном режиме. Стоит отметить, что рекомендованной настройкой со стороны коммутатора является автоматическое определение скорости и дуплекса, хотя не запрещается и ручное конфигурирование. Всё оборудование с поддержкой PoIP должно также поддерживать и автоматическое определение разводки кабеля (Auto MDI/MDIX). Стандарт 10Base-T определяет для передающей пары значение напряжения ±2.5 В, что вместе с максимальным током, равным 250мА, позволяет поддерживать работу устройства мощностью до 0,5 Ватт. Стандарт 10Base-T Ethernet поддерживает кабельные сегменты длиной до 100 метров, однако при использовании PoIP стоит учитывать, что при передаче энергии через витую пару происходит существенная потеря мощности в зависимости от расстояния и толщины проводника, поэтому при подключении PoIP устройств рекомендуется использовать максимально короткие и толстые кабели. Обычно толщина проводника для витой пары указывается в AWG (American Wire Gauge (Американский Калибр Проводников)). В таблице ниже представлено соответствие толщины кабеля в AWG площади сечения проводника для одножильных и многожильных кабелей.

| AWG | Площадь поперечного сечения, мм2 | |

| Одножильный кабель | Многожильный кабель | |

| 22 | 0,325 | 0,327-0,352 |

| 24 | 0,205 | 0,201-0,226 |

| 26 | 0,128 | 0,14-0,153 |

Удельное сопротивление меди примерно равно 17мОм*мм2/м, то есть одножильная витая пара 24 AWG длиной 100 метров будет иметь сопротивление более 16,5 Ом. Таким образом, максимальная мощность, на которую может «рассчитывать» PoIP устройство в данном случае, не будет превышать 0,2 Ватт.

В случае перегруженной сети использование UDP не выглядит целесообразным из-за того, что UDP не гарантирует доставку данных. В такой ситуации необходимо использовать unicast и TCP как надёжный транспортный протокол. Чтобы ещё более увеличить эффективность PoIP необходимо перейти к использованию jumbo кадров, так как никакие транспортные заголовки не используются в PoIP для передачи энергии.

До настоящего момента мы говорили только о «клиентской» части технологии PoIP. Однако сам по себе коммутатор не будет снабжать подключённые к нему устройства энергией даже мощностью 0.5 Ватт. Для того чтобы осуществлялась передача энергии, необходим поток специально сформированного трафика. Генерировать и передавать такой трафик может любое устройство с поддержкой IPv4. Из соображений безопасности, а также с целью уменьшения нагрузки на сетевую инфраструктуру, генерирующее трафик оборудование должно размещаться в одном локальном сегменте с PoIP клиентами. Уменьшение нагрузки на сеть происходит также за счёт использования групповых рассылок (multicast). При каждом запуске и во время работы в автоматическом режиме производится выбор наиболее оптимального профиля трафика (паттерна), позволяющего максимизировать получаемую клиентами энергию. Если по какой-либо причине оптимальный профиль трафика для одного из устройств отличается от согласованного для остальных устройств в данной сети, то для такого клиента допускается генерирование индивидуального потока (unicast).

Отказоустойчивость

Все PoIP клиенты должны регистрироваться на всех локальных генераторах и сообщать им об оптимальных паттернах трафика. Однако в каждый момент времени отправку трафика производит только один генератор. Все остальные генерирующие устройства также подписываются на получение потока от активного источника. Групповой поток трафика от активного источника выполняет также функции keepalive сообщений. При отсутствии потока трафика в течение 50 мс роль активного устройства принимает на себя оборудование с наивысшим значением приоритета. Приоритет может принимать значения от 1 до 255, по умолчанию 100.

Клиентское PoIP устройство должно обладать встроенной аккумуляторной батареей и быть способно пережить кратковременное пропадание потока IP-трафика.

Вендоры

На момент публикации о разработке модуля, генерирующего IP-трафик, сообщили три компании: ASUS, Cisco и Intel.

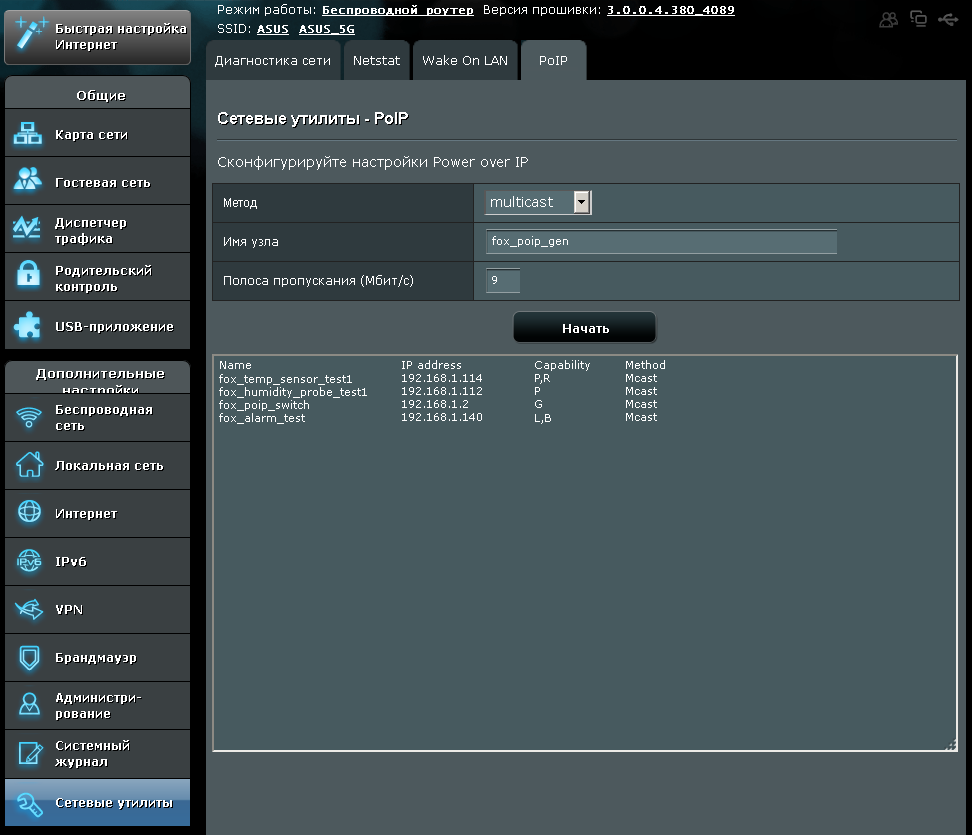

Компания ASUS начала встраивать генератор трафика в топовые модели своих маршрутизаторов. Управление производится с помощью скрытой вкладки «PoIP gen» пункта меню «Сетевые утилиты».

Все промышленные маршрутизаторы, а также L3-коммутаторы компании Cisco Systems, работающие под управлением операционных систем IOS (начиная с версии 15.6(2)T), IOS XE (с версии 16.04.01 Everest) и IOS XR (с версии 6.1.3), обладают набором скрытых команд, позволяющих включить встроенный в систему генератор. Поддержка технологии PoIP линейкой устройств на базе NX-OS не планируется.

cisco#sho poip ?

% Unrecognized command

cisco#sho poip devices

Capability codes:

(G) Generator, (P) Probe, (L) LED, (W) WLAN Access Point

(R) Relay, (S) Station, (B) Beeper, (O) Other

Device ID Hold-time Capability Port ID IP Address

fox_temp_sensor_test1 50 P,R Gi1/0/10 192.168.1.114

fox_humidity_probe_test1 50 P Gi1/0/12 192.168.1.112

fox_alarm_test 50 L,B Gi1/0/24 192.168.1.140

fox_poip_gen 50 G,S Te1/0/4 192.168.1.1

Total entries displayed: 4

cisco#conf t

Enter configuration commands, one per line. End with CNTL/Z.

cisco(config)#poip ?

% Unrecognized command

cisco(config)#poip test

cisco(config-poip)#?

Configure commands:

access-class Filter client devices based on an IP access list

authentication Auth Manager PoIP Configuration Commands

bandwidth Set max bandwidth to utilize

default Set a command to its defaults

description PoIP instance specific description

interface Select an interface to support

logging Handles logging operations

mode PoIP operating mode

network-policy Network Policy

password Secret key for MD5 authentication

pattern Configure a packet pattern

preempt Overthrow lower priority Active generators

priority Priority level

shutdown Shutdown this instance of PoIP

static Define a static PoIP client

timer Hold timer

track Priority tracking

version PoIP version

Утилита компании Intel – Intel PoIP Gen, по заявлению производителя, полностью соответствует RFC3251 (Electricity over IP) и на данный момент проходит стадию внутреннего тестирования, оставаясь недоступной рядовым пользователям.

Развитие стандарта

На данный момент в качестве физической среды используется витая пара Ethernet. В проекте заложена также поддержка оптоволоконного и беспроводного подключений, если удастся ещё больше снизить энергопотребление устройств.

Черновик стандарта предполагает возможность подключения PoIP устройства с помощью двух кабелей витая пара для удвоения энергетического бюджета.

Также среди нововведений заявлена поддержка следующей версии протокола IP – IPv6.

Появление в ближайшем будущем более энергоэффективных клиентских устройств на базе SoC чипов с пониженным энергопотреблением позволит значительно расширить область применения технологии Power over IP.

DHCP в деталях

Назначение протокола и основные принципы его работы

Дополнительные возможности: relay

Дополнительные возможности: option 82, snooping

Дополнительные возможности: импорт параметров

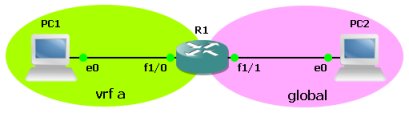

Дополнительные возможности: поддержка VRF

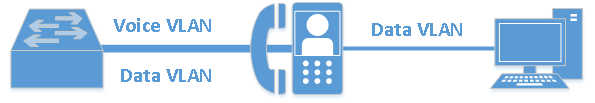

Дополнительные возможности: Voice VLAN

Введение

За кажущейся простотой протокола DHCP скрывается большой набор возможностей, о которых администраторы часто не подозревают. В данной статье мы не станем подробно изучать все возможности протокола, однако в некоторые интересные детали всё-таки погрузимся. Мы не претендуем на максимально полное рассмотрение теоретических аспектов, за которыми читатель может обратиться к любым специализированным изданиям. Здесь же хотелось бы особо подчеркнуть, что, несмотря на то, что рассматривать работу DHCP (RFC2131) в основном мы будем на оборудования компании Cisco, большинство параметров также доступны в коммутаторах и маршрутизаторах других вендоров. Также хотелось бы отметить, что данная статья рассчитана на широкий круг читателей, поэтому начинать мы будем с самых простых, можно даже сказать, элементарных вещей, однако, надеемся, что не отпугнём этим более продвинутого читателя.

Итак, скорее приступим!

Назначение протокола и основные принципы его работы

Протокол DHCP (Dynamic Host Configuration Protocol) предназначен для централизованного управления IP-параметрами конечного клиентского оборудования. Конечно же, никто не запрещает использовать DHCP для настройки серверов или сетевого оборудования, однако чаще всего в таких случаях применяется статическая конфигурация, которая считается более предсказуемой. Мы специально отметили, что протокол используется для управления именно IP-параметрами, потому что у многих администраторов сложился неправильный стереотип, заключающийся в том, что клиент-серверный протокол DHCP ограничен лишь настройкой IP-адреса. IP-адрес – лишь один из параметров, которые могут быть сконфигурированы с помощью обсуждаемого протокола. Какие же ещё параметры могут быть переданы узлу? К их числу (но не ограничиваясь ими) относятся следующие (RFC1533 и RFC2132): маска подсети, шлюз по умолчанию, адреса DNS и WINS серверов, имя домена и самого узла, маршруты на определённые подсети, временную зону и адрес сервера времени, адрес загрузочного образа, TTL и MTU, адреса POP3 и SMTP серверов, время аренды адреса. Не все опции могут использоваться или поддерживаться клиентом или сервером, однако часто клиенты и серверы DHCP всё-таки поддерживают довольно широкий набор опций.

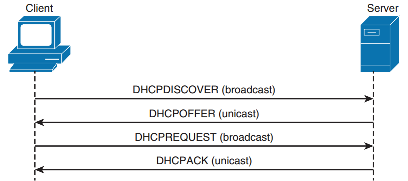

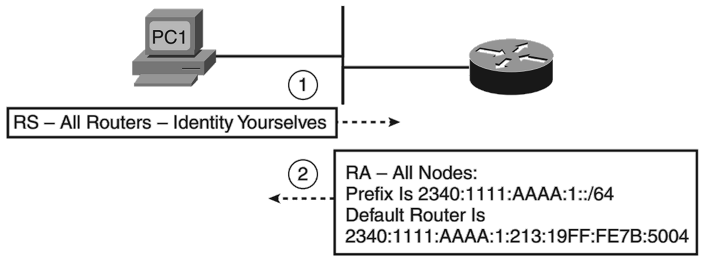

Получение IP-параметров производится с помощью четырёх сообщений, которыми обмениваются клиент и сервер.

Сообщение DHCP discover отправляется клиентом для обнаружения DHCP-сервера в локальном сегменте сети. Забегая вперёд, отметим, что современные топологии не подразумевают непосредственной установки сервера в каждую виртуальную сеть (VLAN), в которой расположены клиентские узлы. Вместо этого используются особый ретранслятор, о котором мы поговорим чуть позже.

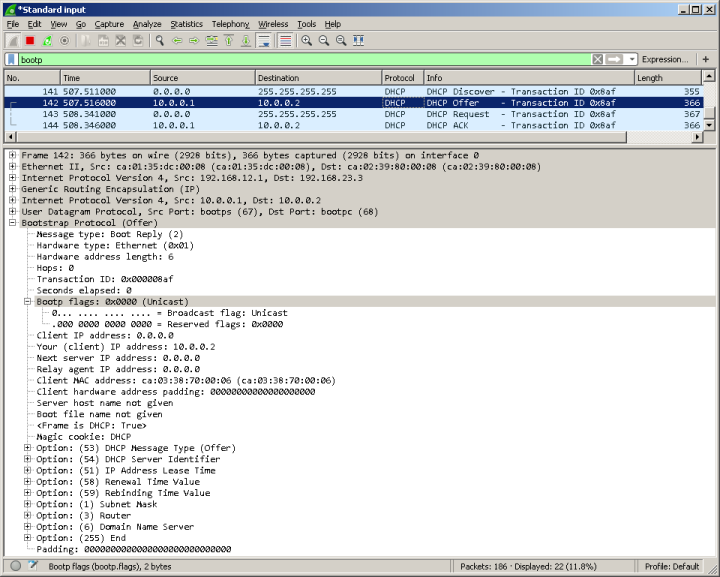

Получив сообщение DHCP discover, сервера DHCP отвечают клиенту сообщением DHCP offer, содержащим предлагаемые параметры. Получив несколько таких предложений, клиент может выбрать из них то, которое его максимально устраивает. Обычно, правда, выбирается первое полученное сообщение DHCP offer. Стоит отметить, что в этот момент сервер лишь на короткое время резервирует за клиентом предложенный IP-адрес, и если клиент не запросит его использование, - освободит для дальнейшего использования (вернёт адрес в пул).

Выбрав одно из предложений, клиент отправляет широковещательный запрос DCHP request серверу на закрепление за ним предложенных параметров. До получения подтверждения от сервера клиент не вправе использовать избранный IP-адрес. Широковещательное сообщение здесь используется в том числе и для того, чтобы уведомить остальные серверы, что их предложения не рассматриваются, что позволит им быстрее вернуть адрес в пул.

Получив сообщение DHCP request, сервер отправляет клиенту сообщение DCHP ack, подтверждающее за клиентом право использования выданного IP-адреса. Стоит заметить, что в некоторых случаях, сервер может не подтвердить клиенту запрос на использование адреса. Такая ситуация может произойти, например, в случае, когда сервер выдал данный IP-адрес другому клиенту, либо была произведена переконфигурация самого DHCP-сервера. Если сервер не может подтвердить клиенту использование ранее предложенных параметров, то сервер отправляет клиенту сообщение DHCP nack.

Одной из обязательных опций, сообщаемых сервером клиенту, является время аренды IP-адреса. Данный параметр указывает на интервал времени, в течение которого клиент в праве использовать полученные IP-параметры. По истечении данного времени, клиент обязан освободить занимаемый IP-адрес, либо произвести его продление. Если клиент собирается освободить занимаемый адрес, то производится отправка сообщения DHCP release. Получив такое сообщение, сервер возвращает IP-адрес, ранее принадлежавший клиенту, в пул свободных адресов.

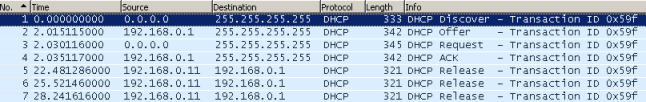

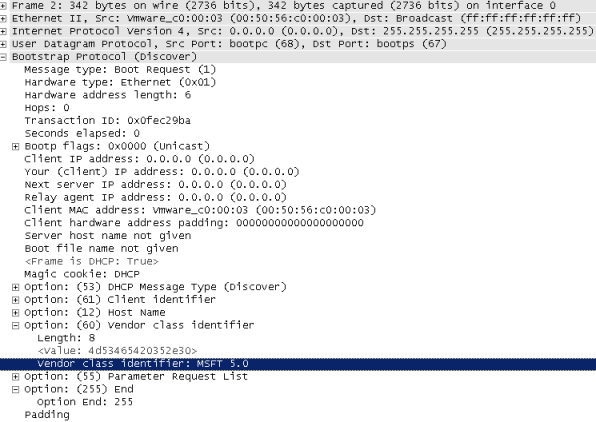

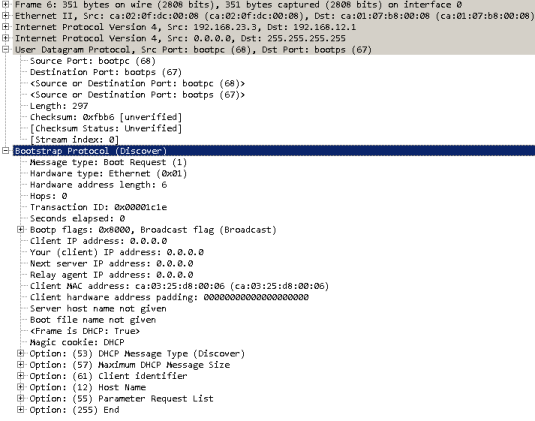

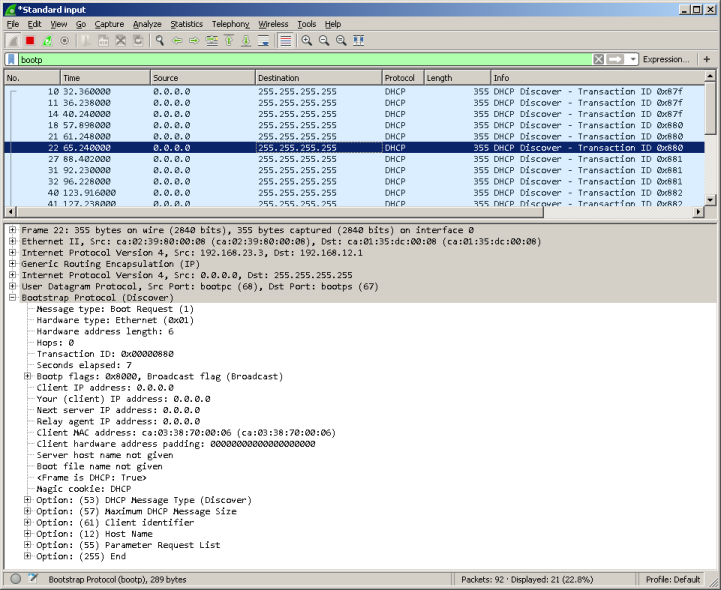

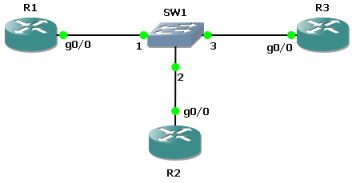

Для наших читателей мы подготовили дамп трафика, содержащий процедуру получения и освобождения IP-адреса хостом. Все файлы дампов, размещённые в данной статье можно открыть с помощью сетевого анализатора Wireshark. Мы настоятельно рекомендуем внимательно изучить все поля во всех пакетах, содержащихся в данном файле. Отфильтровать DHCP-сообщения в большом дампе с помощью Wireshark можно путём использования фильтра «bootp».

Пакеты с первого по четвёртый включительно содержат стандартную процедуру получения IP-параметров. В пакетах 5, 6 и 7 клиентом было отправлено сообщение DHCP release, извещающее сервер о досрочном прекращении аренды.

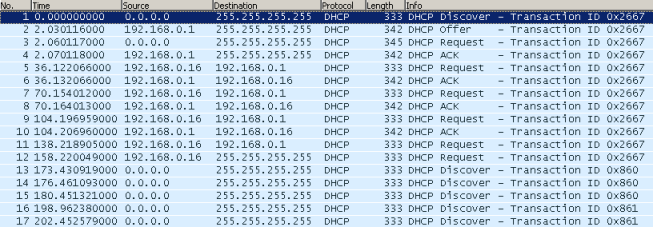

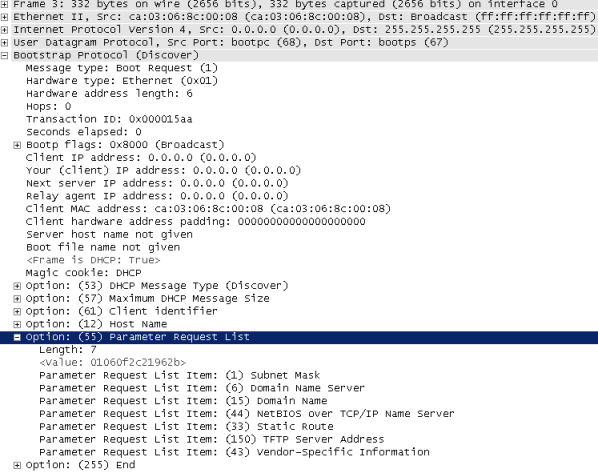

Каким же образом сервер извещает клиента о том, на какое время ему выдаётся IP-адрес? Как и всё в DHCP, данная информация передаётся в пакете в виде опции (опция №51). Кроме этого в протоколе DHCP предусмотрены два таймера, обычно называемые T1 (renewal) и T2 (rebinding), передаваемые опциями 58 и 59, соответственно. Таймер T1 обычно равен половине времени аренды, тогда как T2 соответствует 7/8 времени аренды. Для чего же используются данные таймеры? Спустя время T1 после получения сообщения DHCP ack клиент начинает процедуру обновления IP-параметров (renewing), повторно запрашивая у сервера разрешение на право их использования. Если никаких изменений не произошло, сервер разрешает продление времени аренды путём отправки сообщения DHCP ack. Если же по какой-то причине сервер на запрос о продлении аренды не ответил, спустя время T2 происходит широковещательная отправка сообщения DHCP request, с помощью которого клиент пытается найти сервер, способный продлить аренду полученных ранее IP-параметров. Если же данная попытка не увенчалась успехом, то по окончанию времени аренды клиент обязан освободить полученный IP-адрес.

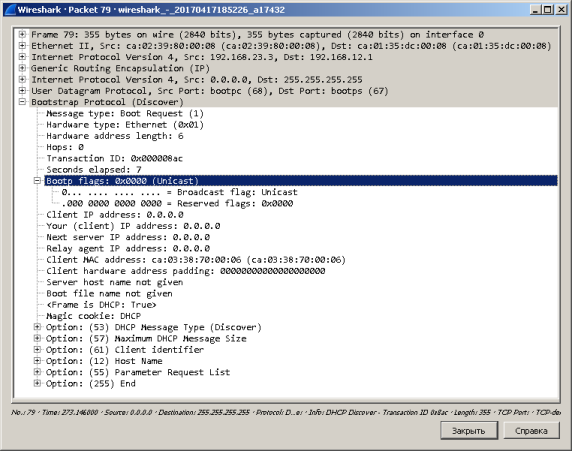

В предыдущем примере сервер устанавливает время аренды, равное семи дням. Мы уменьшили время аренды до одной минуты и пронаблюдали за процессом обмена DHCP-сообщениями. Из приведённого ниже списка пакетов видно, что примерно каждые 30 секунд клиент отправляет сообщение DHCP request, запрашивая у сервера подтверждение на право использования полученных адресов. В ответ на данное сообщение сервер отправляет пакет DHCP ack. Так, например, пары пакетов 5-6, 7-8 и 9-10 являются успешными попытками продления аренды. Пакет №11 содержит сообщение DHCP request, на которое не приходит подтверждение от сервера. Тогда клиент отправляет широковещательный DHCP request (пакет №12), на который (в нашем примере) также не получает подтверждения. Пакеты №№ 13-17 содержат стандартные сообщения DHCP discover, отправляемые после того, как хост отказался от использованного IP-адреса.

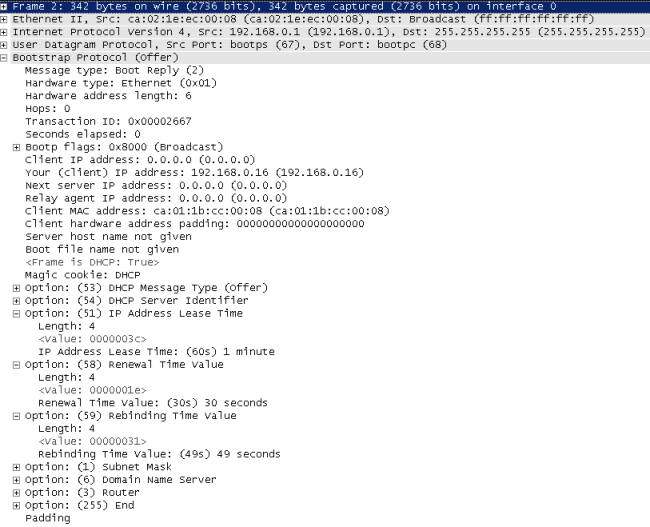

На картинке ниже представлено содержимое пакета DHCP offer, содержащее все три таймера.

Если клиентом является маршрутизатор Cisco, то в логе в момент окончания аренды появляются следующие сообщения.

R1#*Aug 11 21:16:12.743: %DHCP-5-RESTART: Interface GigabitEthernet0/0 is being restarted by DHCP

R1#*Aug 11 21:16:14.815: %LINK-5-CHANGED: Interface GigabitEthernet0/0, changed state to administratively down

R1#*Aug 11 21:16:15.815: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0, changed state to down

R1#*Aug 11 21:16:17.847: %LINK-3-UPDOWN: Interface GigabitEthernet0/0, changed state to up

R1#*Aug 11 21:16:18.847: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0, changed state to up

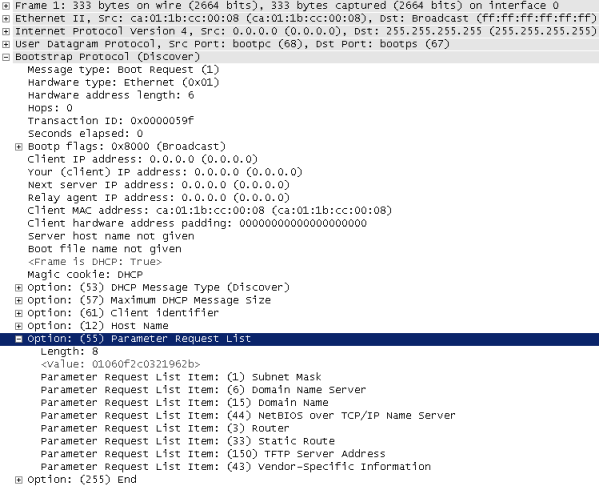

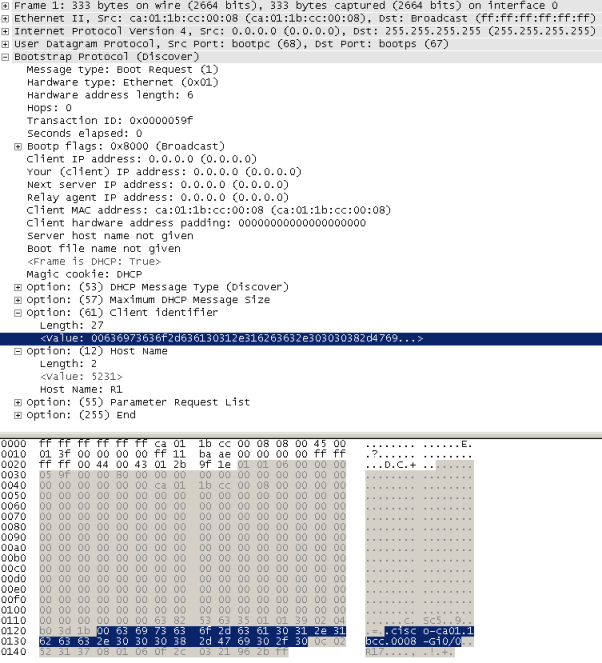

Также нельзя обойти вниманием самое первое сообщение, отправляемое клиентом, - DHCP discover. Опция №55 (Parameter Request List) содержит список опций, интересующих конечное устройство. На картинке ниже представлен такой список, сгенерированный маршрутизатором Cisco 7206VXR (NPE400) с установленной операционной системой IOS версии 15.2(4)M8 ADVENTERPRISEK9, выполняющий функции DHCP-клиента.

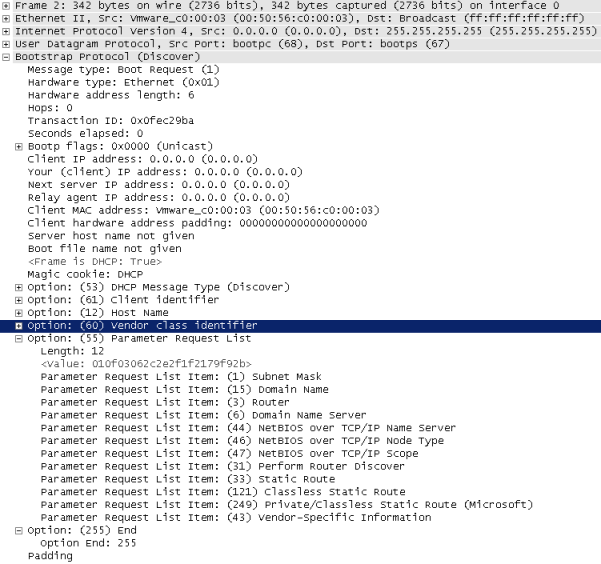

Список запрашиваемых опций не статический, его состав зависит от типа и настройки конечного устройства. Так, например, для клиента на базе операционной системы Windows 7 x64 список несколько отличается и представлен ниже.

Строго говоря, полностью идентифицировать клиента по списку запрашиваемых параметров нельзя, однако операционная система и используемое программное обеспечение всё же оставляют некоторый отпечаток в DHCP сообщениях, по которому можно приблизительно определить, какой клиент используется. Мы не будем здесь описывать все возможные следы, однако укажем на несколько наиболее интересных. Так, например, маршрутизатор компании Cisco в опцию №61 включит краткую информацию о себе. Опция №12 содержит имя запрашивающего узла. Пожалуй, стоит отметить, что среди возможностей, предоставляемых системой Cisco ISE, присутствует функция определения используемой клиентом операционной системы, но обсуждение вопросов работы данной системы далеко выходит за рамки данной статьи.

Встроенный в операционную систему Microsoft Windows 7 x64 клиент протокола DHCP с помощью опции №60 (Vendor class identifier) также передаёт о себе некоторые сведения, по которым его можно идентифицировать.

Кроме уже описанных ранее сообщений протокола DHCP существует и ещё одно, которое мы не упомянули, - DHCP information. С его помощью клиент может запросить дополнительную информацию, которую сервер не отправил в сообщении DHCP offer.

На этом мы заканчиваем беглое рассмотрение основных аспектов работы протокола DHCP и переходим к изучению его настройки.

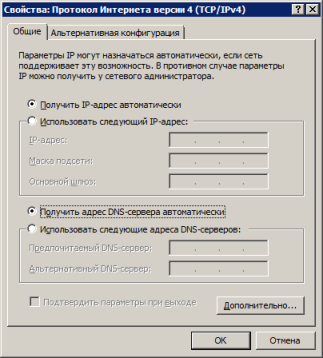

Настройка оборудования

Настроить использование протокола DHCP с клиентской стороны, как правило, труда не составляет. Например, при использовании операционной системы Microsoft Windows 7, единственное, что требуется сделать, - выбрать опцию «Получить IP-адрес автоматически» в настройках протокола IPv4.

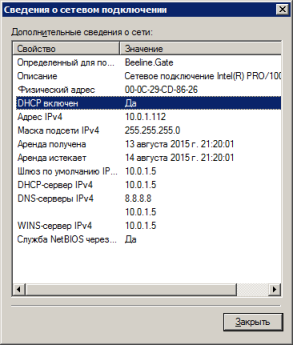

Убедиться в успешном получении адреса с помощью GUI тоже не сложно.

Получить информацию о текущей конфигурации сетевых карт компьютера в современных операционных системах Microsoft Windows можно с помощью команды ipconfig /all.

C:\>ipconfig /all

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : torrent

Основной DNS-суффикс . . . . . . :

Тип узла. . . . . . . . . . . . . : Гибридный

IP-маршрутизация включена . . . . : Нет

WINS-прокси включен . . . . . . . : Нет

Порядок просмотра суффиксов DNS . : Beeline.Gate

Ethernet adapter Подключение по локальной сети 2:

DNS-суффикс подключения . . . . . : Beeline.Gate

Описание. . . . . . . . . . . . . : Сетевое подключение Intel(R) PRO/1000 MT

Физический адрес. . . . . . . . . : 00-0C-29-CD-86-26

DHCP включен. . . . . . . . . . . : Да

Автонастройка включена. . . . . . : Да

IPv4-адрес. . . . . . . . . . . . : 10.0.1.112(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.0

Аренда получена. . . . . . . . . . : 13 августа 2015 г. 21:20:01

Срок аренды истекает. . . . . . . . : 14 августа 2015 г. 21:20:01

Основной шлюз. . . . . . . . . : 10.0.1.5

DHCP-сервер. . . . . . . . . . . : 10.0.1.5

DNS-серверы. . . . . . . . . . . : 8.8.8.8

Основной WINS-сервер. . . . . . . : 10.0.1.5

NetBios через TCP/IP. . . . . . . . : Включен

Отказаться от используемого адреса и запросить новый можно с помощью команд ipconfig /release и ipconfig /renew. Стоит также отметить, что в указанном семействе операционных систем, существует достаточно мощная сетевая утилита netsh, с помощью которой можно просматривать и изменять параметры работы сетевых карт. Так, например, получить информацию об используемых IPv4 адресах можно с помощью вызова netsh interface ipv4 show addresses.

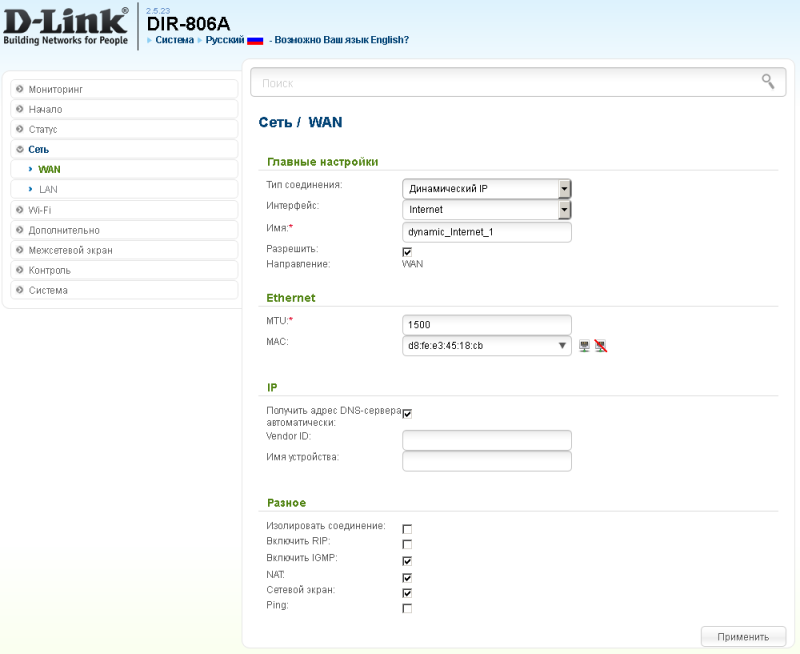

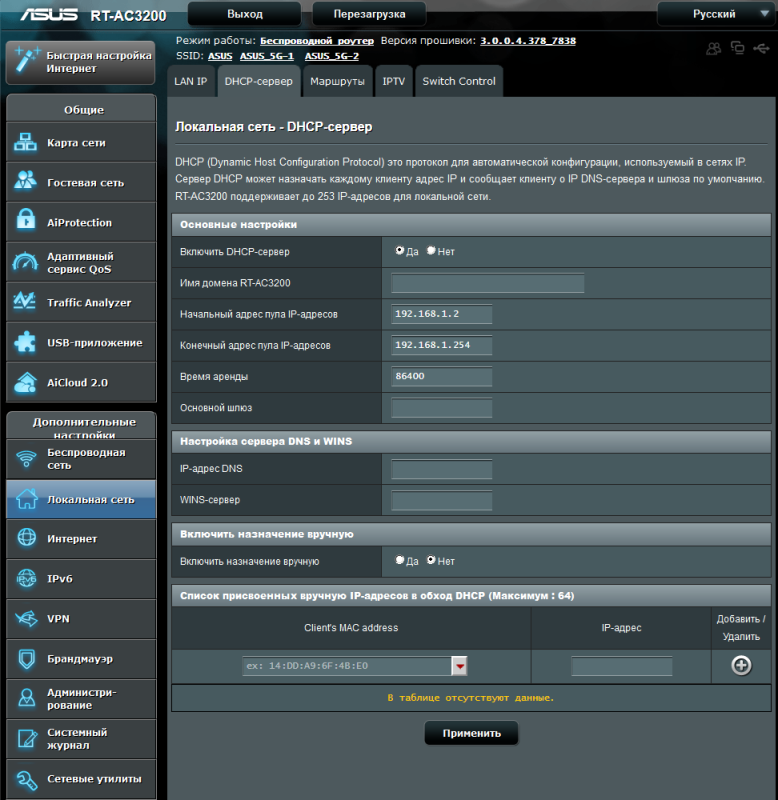

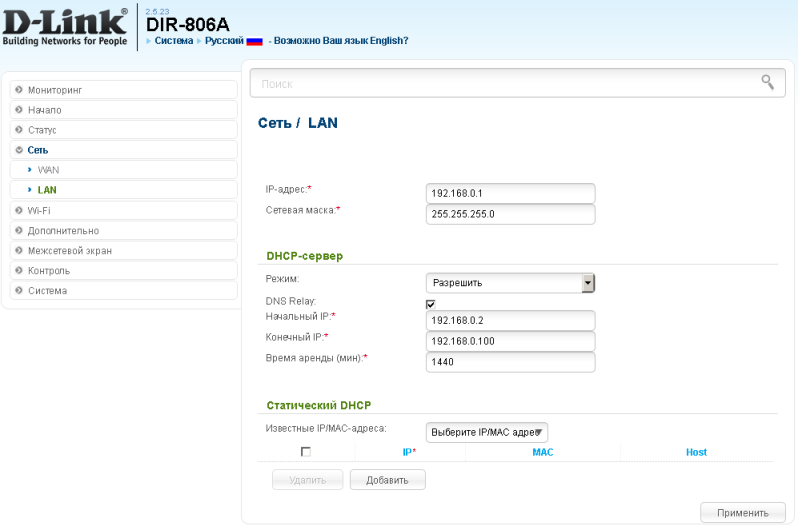

Современные SOHO маршрутизаторы позволяют подключаться к провайдеру, предоставляющему IP-параметры динамически. На картинках ниже показаны типовые настройки подключения к провайдеру на примере двух современных беспроводных маршрутизаторов.

Кроме того, такие устройства обладают также встроенным DHCP-сервером, позволяющим динамически назначать IP-адреса в локальной сети пользователя. Да, параметров здесь не много…

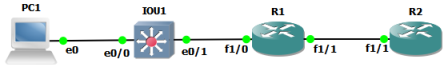

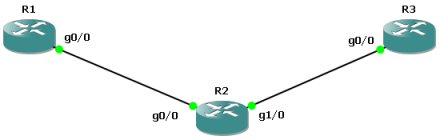

Всю дальнейшую конфигурацию мы будем производить с использованием оборудования Cisco Systems в эмуляторе GNS3 версии 1.3.9. Мы специально решили использовать эмулятор, чтобы наши читатели могли при желании самостоятельно повторить все те настройки, которые будут обсуждаться. Стоит отметить, что в GNS3 версии 1.4.0 появится встроенная поддержка виртуальных машин VMware, что во многом сможет упростить процесс тестирования новых схем сети. Конечно, уже сейчас есть возможность, связать эмулируемое в GNS3 оборудование с реальной сетью и виртуальными сетями VMware с помощью объекта Cloud, однако, особенно удобной такую связку не назовёшь. Однако мы отвлеклись, пора вернуться к DHCP. В качестве маршрутизаторов мы будем использовать модель 7206VXR (NPE400) с IOS ADVENTERPRISEK9 версии 15.2(4)M8. Также нам потребуется L2-коммутатор IOU (встроенный в GNS3 свитч не подойдёт из-за отсутствия нужной функциональности).

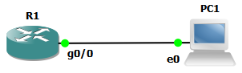

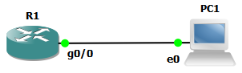

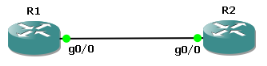

В принципе, в качестве DHCP-клиента в GNS3 можно использовать объект VPCS, допускающий статическое и динамическое назначение IP-параметров. Для демонстрации работы VPCS мы собрали простую схему, приведённую ниже. Настройки серверной стороны – маршрутизатора R1 – мы обсудим позже.

Приведённый ниже листинг отображает процесс динамического получения IP-параметров виртуальным хостом VPCS версии 0.6.1 в эмуляторе GNS3.

PC1> ip ?

ip ARG ... [OPTION]

Configure the current VPC's IP settings

ARG ...:

address [mask] [gateway]

address [gateway] [mask]

Set the VPC's ip, default gateway ip and network mask

Default IPv4 mask is /24, IPv6 is /64. Example:

ip 10.1.1.70/26 10.1.1.65 set the VPC's ip to 10.1.1.70,

the gateway to 10.1.1.65, the netmask to 255.255.255.192.

In tap mode, the ip of the tapx is the maximum host ID

of the subnet. In the example above the tapx ip would be

10.1.1.126

mask may be written as /26, 26 or 255.255.255.192

auto Attempt to obtain IPv6 address, mask and gateway using SLAAC

dhcp [OPTION] Attempt to obtain IPv4 address, mask, gateway, DNS via DHCP

-d Show DHCP packet decode

-r Renew DHCP lease

-x Release DHCP lease

dns ip Set DNS server ip, delete if ip is '0'

domain NAME Set local domain name to NAME

PC1> ip dhcp

DDORA IP 192.168.0.101/24 GW 192.168.0.1

PC1> sho ip

NAME : PC1[1]

IP/MASK : 192.168.0.101/24

GATEWAY : 192.168.0.1

DNS : 8.8.8.8

DHCP SERVER : 192.168.0.1

DHCP LEASE : 86388, 86400/43200/75600

MAC : 00:50:79:66:68:00

LPORT : 10001

RHOST:PORT : 192.168.56.1:10000

MTU: : 1500

Несмотря на то, что VPCS для своей работы требует гораздо меньше оперативной памяти, чем эмулируемый маршрутизатор Cisco серии 7200, далее мы будем использовать именно маршрутизатор даже для выполнения роли клиента DHCP, так как, во-первых, командная строка маршрутизатора нам более привычна, а, во-вторых, мы не стеснены в ресурсах.

R2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R2(config)#int gi0/0

R2(config-if)#no sh

R2(config-if)#ip add dc

*Aug 14 08:50:40.347: %LINK-3-UPDOWN: Interface GigabitEthernet0/0, changed state to up

*Aug 14 08:50:41.347: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0, changed state to up

R2(config-if)#ip address dhcp

*Aug 14 08:50:59.183: %DHCP-6-ADDRESS_ASSIGN: Interface GigabitEthernet0/0 assigned DHCP address 192.168.0.102, mask 255.255.255.0, hostname R2

R2(config-if)#^Z

R2#sho ip int bri

Interface IP-Address OK? Method Status Protocol

Ethernet0/0 unassigned YES unset administratively down down

GigabitEthernet0/0 192.168.0.102 YES DHCP up up

FastEthernet1/0 unassigned YES unset administratively down down

FastEthernet1/1 unassigned YES unset administratively down down

R2#sho ip ro

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is 192.168.0.1 to network 0.0.0.0

S* 0.0.0.0/0 [254/0] via 192.168.0.1

192.168.0.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.0.0/24 is directly connected, GigabitEthernet0/0

L 192.168.0.102/32 is directly connected, GigabitEthernet0/0

R2#sho ip dns view

DNS View default parameters:

Logging is off

DNS Resolver settings:

Domain lookup is disabled

Default domain name:

Domain search list:

Lookup timeout: 3 seconds

Lookup retries: 2

Domain name-servers:

8.8.8.8

DNS Server settings:

Forwarding of queries is disabled

Forwarder timeout: 3 seconds

Forwarder retries: 2

Forwarder addresses:

Из приведённого выше листинга видно, что маршрутизатор R2 получает IP-адрес 192.168.0.102/24 на интерфейс Gi0/0. Кроме самого адреса с помощью DHCP был передан маршрут по умолчанию и адрес DNS-сервера. Более подробную информацию о работе протокола DHCP на клиентском маршрутизаторе можно получить с помощью команды sho dhcp lease.

R2#sho dhcp lease

Temp IP addr: 192.168.0.102 for peer on Interface: GigabitEthernet0/0

Temp sub net mask: 255.255.255.0

DHCP Lease server: 192.168.0.1, state: 5 Bound

DHCP transaction id: 2155

Lease: 86400 secs, Renewal: 43200 secs, Rebind: 75600 secs

Temp default-gateway addr: 192.168.0.1

Next timer fires after: 11:53:40

Retry count: 0 Client-ID: cisco-ca02.0468.0008-Gi0/0

Client-ID hex dump: 636973636F2D636130322E303436382E

303030382D4769302F30

Hostname: R2

Естественно, доступен и вывод отладочной информации об обмене сообщениями DHCP. Приведённый ниже листинг отображает момент отказа маршрутизатора R2 от арендованного ранее адреса. Вывод отладочных сообщений может быть произведён и на стороне DHCP-сервера, однако стоит отметить, что следует быть особенно осторожным при использовании команды debug в высоконагруженных сетях.

R2#debug dhcp ?

detail DHCP packet content

redundancy DHCP client redundancy support

<cr>

R2#debug dhcp

DHCP client activity debugging is on

R2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R2(config)#int gi0/0

R2(config-if)#no ip add

*Aug 14 08:59:30.487: DHCP: Sending notification of TERMINATION:

*Aug 14 08:59:30.487: Address 192.168.0.102 mask 255.255.255.0

*Aug 14 08:59:30.491: DHCP: Client socket is opened

*Aug 14 08:59:30.491: DHCP: SRelease attempt # 1 for entry:

*Aug 14 08:59:30.491: DHCP: SRelease placed Server ID option: 192.168.0.1

*Aug 14 08:59:30.495: DHCP: SRelease: 279 bytes

*Aug 14 08:59:32.175: DHCP: SRelease attempt # 2 for entry:

*Aug 14 08:59:32.175: DHCP: SRelease placed Server ID option: 192.168.0.1

*Aug 14 08:59:32.175: DHCP: SRelease: 279 bytes

*Aug 14 08:59:34.175: DHCP: SRelease attempt # 3 for entry:

*Aug 14 08:59:34.175: DHCP: SRelease placed Server ID option: 192.168.0.1

*Aug 14 08:59:34.175: DHCP: SRelease: 279 bytes

R2(config-if)#

*Aug 14 08:59:35.999: RAC: DHCP stopped on interface GigabitEthernet0/0

R2(config-if)#

*Aug 14 09:00:07.207: DHCP: deleting entry 6AF1FA40 192.168.0.102 from list

*Aug 14 09:00:07.207: DHCP: Client socket is closed

R2(config-if)#do sho deb

DHCPC:

DHCP client activity debugging is on

Рассмотрим теперь настройки с серверной стороны, то есть конфигурацию маршрутизатора R1. Первое, что требуется сделать, - запустить соответствующую службу. В современных версиях IOS служба DHCP по умолчанию запущена. Отключить указанную службу можно с помощью команды no service dhcp.

R1(config)#service dhcp

R1(config)#no service dhcp

Вторым шагом является создание DHCP пула с помощью команды ip dhcp pool name, где name – имя создаваемого пула. В листинге ниже на маршрутизаторе R1 создаётся пул foxnetwork, для которого указываются DNS-сервера, шлюз по умолчанию и время аренды. Если в сети планируются какие-либо изменения в ближайшее время, то перед этими изменениями мы бы рекомендовали значительно уменьшать время аренды для того, чтобы пользовательские устройства максимально оперативно отреагировали на произошедшие изменения. Когда топология сети стабилизировалась, время аренды может быть существенно увеличено. Часто время аренды устанавливают равным нескольким дням или даже неделям. В принципе, значение данного параметра выбирается не только из статичности сетевой инфраструктуры, но и с учётом мобильности клиентов. Например, при организации сети в кафе, стоит учитывать, что происходит частая смена посетителей, таким образом, обычно не имеет смысла выставлять время аренды более одного часа. С помощью команды network производится выбор интерфейса, к которому привязан данный пул, а также указание диапазона адресов, который используется для назначения клиентам. Исключить какие-либо IP-адреса из диапазона можно с помощью команды ip dhcp excluded-address режима глобальной конфигурации.

ip dhcp excluded-address 192.168.0.1 192.168.0.100

ip dhcp pool foxnetwork

network 192.168.0.0 255.255.255.0

lease 1

default-router 192.168.0.1

dns-server 8.8.8.8

Посмотреть список созданных пулов и их использование можно с помощью команды sho ip dhcp pool.

R1#sho ip dhcp pool

Pool foxnetwork :

Utilization mark (high/low) : 100 / 0

Subnet size (first/next) : 0 / 0

Total addresses : 254

Leased addresses : 1

Pending event : none

1 subnet is currently in the pool :

Current index IP address range Leased addresses

192.168.0.102 192.168.0.1 - 192.168.0.254 1

Команда sho ip dhcp binding отображает список адресов, которые были назначены клиентам.

R1#sho ip dhcp binding

Bindings from all pools not associated with VRF:

IP address Client-ID/ Lease expiration Type

Hardware address/

User name

192.168.0.101 0063.6973.636f.2d63. Aug 21 2015 09:46 AM Automatic

6130.322e.3034.3638.

2e30.3030.382d.4769.

302f.30

Статистические сведения о работе службы DHCP на маршрутизаторе можно получить с помощью команды sho ip dhcp server statistics.

R1#sho ip dhcp server statistics

Memory usage 73238

Address pools 1

Database agents 0

Automatic bindings 1

Manual bindings 0

Expired bindings 0

Malformed messages 0

Secure arp entries 0

Message Received

BOOTREQUEST 0

DHCPDISCOVER 5

DHCPREQUEST 4

DHCPDECLINE 0

DHCPRELEASE 6

DHCPINFORM 0

Message Sent

BOOTREPLY 0

DHCPOFFER 4

DHCPACK 4

DHCPNAK 0

Иногда в корпоративных сетях возникает необходимость статической привязки выдаваемого IP-адреса к определённому клиенту. Такую привязку можно осуществить на основе идентификатора клиента, передаваемого в опции №61. Сравните значение опции №61 в сообщениях DHCP discovery, отправляемых разными DHCP-клиентами. Пример DHCP discovery, отправляемый маршрутизатором Cisco, содержится в файле foxnetwork_1.pcapng, то же сообщение от Microsoft Windows 7 находится в файле foxnetwork_3.pcapng. Таким образом, перед началом создания статической привязки IP-адреса к клиенту, нужно выяснить значение идентификатора, отправляемого операционной системой клиента. После того, как идентификатор клиента выяснен, необходимо перейти к настройке DHCP-сервера, работающего на маршрутизаторе. Статическая привязка организуется путём создания нового DHCP-пула, в котором требуется лишь указать адрес, выдаваемый клиенту, и идентификатор клиента. Также можно указать имя клиента с помощью команды client-name (не передаётся клиенту в сообщениях DHCP). Пример такого пула представлен ниже.

ip dhcp pool r2

host 192.168.0.111 255.255.255.0

client-identifier 0063.6973.636f.2d63.6130.322e.3135.3063.2e30.3030.382d.4769.302f.30

client-name test

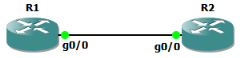

Все остальные настройки (кроме IP-адреса) клиент наследует из родительского пула. Стоит также отметить, что наследование настроек происходит и при использовании обычных пулов. Рассмотрим небольшой сегмент сети, представленный на схеме.

В листинге ниже мы создали два пула для вложенных диапазонов: 192.168.0.0/16 и 192.168.0.0/24. Для большой подсети задана единственная настройка – адрес DNS-сервера. Пул с более мелкой подсетью содержит адрес шлюза по умолчанию.

ip dhcp pool parent

network 192.168.0.0 255.255.0.0

dns-server 8.8.8.8

ip dhcp pool child

network 192.168.0.0 255.255.255.0

default-router 192.168.0.1

R1#sho ip int bri

Interface IP-Address OK? Method Status Protocol

Ethernet0/0 unassigned YES unset administratively down down

GigabitEthernet0/0 192.168.0.1 YES manual up up

Убедиться, что клиент (роль которого выполняет узел VPCS) получает все необходимые настройки можно с помощью команды show ip.

PC1> sho ip

NAME : PC1[1]

IP/MASK : 192.168.0.2/24

GATEWAY : 192.168.0.1

DNS : 8.8.8.8

DHCP SERVER : 192.168.0.1

DHCP LEASE : 86397, 86400/43200/75600

MAC : 00:50:79:66:68:00

LPORT : 10000

RHOST:PORT : 192.168.228.2:10001

MTU: : 1500

Для закрепления материала рекомендуем начинающим читателям выполнить соответствующую лабораторную работу.

Процесс назначения IP-адреса

Ранее мы рассмотрели команду ip dhcp excluded-address, позволяющую исключить диапазон адресов из выдачи. Такое исключение будет полезным, когда в одной IP-подсети находятся как динамически конфигурируемые клиенты, так и узлы со статической конфигурацией, например, интерфейсы сетевого оборудования или сервера. Но что если в сети окажется статически сконфигурированное устройство, адрес которого выходит за пределы исключаемого диапазона? Для обнаружения подобных ситуаций, служба DHCP, работающая на маршрутизаторе Cisco, использует протокол ICMP. Вероятно, некоторые наши читатели удивятся, узнав, что используется ICMP echo, а не ARP. Да-да, используется именно ICMP и в дальнейшем станет понятно, почему. Рассмотрим на примерах, что именно происходит в момент выдачи адреса клиенту.

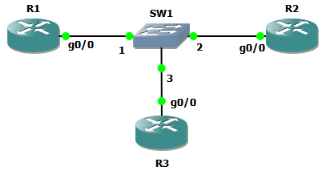

Для начала используем простую схему с двумя маршрутизаторами R1 и R2, которую мы уже применяли ранее. R1 выполняет функции сервера, а R2 – клиента. Все пакеты, которыми обмениваются два устройства, мы сохранили в файле foxnetwork_4.pcapng. Первый пакет отправляется клиентом - это обычный gratuitous ARP, за которым следует широковещательное сообщение DHCP discover. Третий пакет – ARP-запрос DHCP-сервера об адресе 192.168.0.102. Следующие три пакета – обычное окончание DHCP обмена. Но что это за адрес 192.168.0.102? Из четвёртого пакета (DHCP offer) понятно, что это адрес, предлагаемый сервером клиенту. Получается, что перед тем, как выдать адрес, сервер рассылает ARP-запрос. Но никакого ICMP, верно? Что ж, попробуем разместить в сети узел с IP-адресом, который планирует выдать R1. Наша сеть несколько изменится.

Мы добавили маршрутизатор R3, на интерфейс Gi0/0 которого назначили IP-адрес 192.168.0.103, который должен быть выдан при следующем DHCP-запросе к маршрутизатору R1. Следующий выдаваемый адрес отображается в выводе команды sho ip dhcp pool в поле Current index. Мы перехватили процесс обмена сообщениями при получении адреса маршрутизатором R2 и сохранили его в файле foxnetwork_5.pcapng. По дампу трафика видно, что маршрутизатор R1, получив запрос DHCP, отправляет ARP-запрос об адресе 192.168.0.103, а после получения ответа, отправляет сообщение ICMP echo-request, в ответ на которое R3 отправляет ICMP echo-reply. После получения эхо-ответа маршрутизатор R1 проверяет на занятость следующий адрес – 192.168.0.104. Убедившись в том, что данный адрес свободен, R1 предлагает его клиенту. Итак, мы увидели, что при выборе адреса для клиента DHCP-сервер проверяет занятость этого адреса с помощью ICMP. Маршрутизаторы Cisco Systems, выполняющие функции DHCP-сервера позволяют даже произвести настройку количества отправляемых ICMP эхо-запросов и их таймауты.

R1(config)#ip dhcp ping ?

packets Specify number of ping packets

timeout Specify ping timeout

R1(config)#ip dhcp ping pa

R1(config)#ip dhcp ping packets ?

<0-10> Number of ping packets (0 disables ping)

<cr>

R1(config)#ip dhcp ping ti

R1(config)#ip dhcp ping timeout ?

<100-10000> Ping timeout in milliseconds

Остаётся единственный вопрос: что будет делать DHCP-сервер, если получит ARP-ответ, но не получит ICMP echo-reply? Попробуем воспроизвести данную ситуацию. Для того чтобы запретить маршрутизатору R3 отвечать на ICMP-запросы, требуется создать список доступа, запрещающий ICMP эхо, а также ввести команду no ip unreachables на интерфейсе Gi0/0. Список доступа и конфигурация интерфейса Gi0/0 маршрутизатора R3 представлены в листинге ниже. Хотелось бы обратить внимание читателей на то, что мы также изменили IP-адрес интерфейса, так как следующим предлагаемым по DHCP адресом должен быть 192.168.0.105.

ip access-list extended NOICMP

deny icmp any any

permit ip any any

interface GigabitEthernet0/0

ip address 192.168.0.105 255.255.255.0

ip access-group NOICMP in

no ip unreachables

duplex full

speed 1000

media-type gbic

negotiation auto

И что же будет теперь, если допустить, что DHCP-сервис маршрутизаторов Cisco полагается именно на ICMP? При использовании приведённой конфигурации, R2 должен получить адрес, уже назначенный маршрутизатору R3. К счастью, этого не происходит, так как перед началом использования предлагаемого DHCP-сервером адреса клиент проверяет наличие такого адреса в сети именно с помощью протокола ARP. Все сообщения, которыми обмениваются маршрутизаторы, представлены в файле foxnetwork_6.pcapng. Последовательность действий узлов в сети следующая.

- R2 отправляет сообщение DHCP discover.

- R1 с помощью ICMP проверяет занятость адреса 192.168.0.105.

- Во время такой проверки R3 отвечает на ARP-запрос (что делает возможной отправку сообщения ICMP), но не отвечает на сообщение ICMP echo-request.

- Маршрутизатор R1, не получив никакого ICMP сообщения от узла с адресом 192.168.0.105, предлагает его использование клиенту R2 при помощи сообщения DHCP offer.

- Клиент R2 получает сообщение DHCP offer от сервера R1, содержащее предлагаемый IP-адрес, после чего выполняет собственную проверку занятости адреса 192.168.0.105 с помощью протокола ARP.

- Узел R3 отвечает на ARP-запрос маршрутизатора R2.

- R2 считает, что предложенный сервером IP-адрес 192.168.0.105 уже занят, и отправляет серверу уведомление об этом с помощью сообщения DHCP decline.

- R1 вносит адрес 192.168.0.105 в свою базу конфликтующих адресов.

- R2 вновь инициирует поиск сервера DHCP путём отправки сообщения DHCP discover.

- Сервер R1 выбирает следующий адрес из пула – 192.168.0.106 – и проверяет, не занят ли он.

- Сервер R1 предлагает адрес 192.168.0.106 клиенту R2 с помощью сообщения DHCP offer.

- Клиент R2 запрашивает у сервера разрешение на использование адреса 192.168.0.106 при помощи сообщения DHCP request.

- Сервер R1 подтверждает использование клиентом R2 адреса 192.168.0.106 с помощью сообщения DHCP ack.

- Маршрутизатор R2 выполняет собственную проверку занятости нового адреса и убеждается, что он свободен.

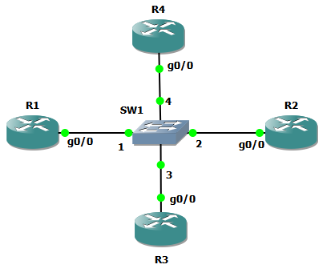

Стоп-стоп-стоп! Что-то в этом списке не так. Судя по дампу, после отправки второго сообщения DHCP discover клиент не выполняет проверку занятости предлагаемого адреса, а сразу принимает его, после чего рассылает сообщение gratuitous ARP. Мы повторили процесс ещё раз, назначив узлу R3 адрес 192.168.0.107. Ошибки быть не может, всё именно так и происходит. Но что же будет, если повторно полученный адрес окажется также занятым? Мы добавили в нашу схему ещё один хост со следующим по порядку адресом, таким образом у нас в сети сейчас присутствует узел R3 с адресом 192.168.0.109, и R4 – 192.168.0.110, которые не отвечают на ICMP-сообщения.

Мы вновь инициировали процедуру получения IP-адреса маршрутизатором R2. Дамп трафика мы сохранили в файле foxnetwork_7.pcapng. Получается, что получив IP-адрес второй раз, клиент назначает его на свой интерфейс, отправляет gratuitous ARP, обнаруживает занятость данного адреса, после чего проводит стандартную процедуру отказа от полученного адреса с помощью сообщения DHCP decline. На узлах R3 и R4 в этот момент появляются следующие сообщения.

*Aug 14 15:22:04.751: %IP-4-DUPADDR: Duplicate address 192.168.0.110 on GigabitEthernet0/0, sourced by ca02.150c.0008

Просмотреть список конфликтующих адресов на R1 можно с помощью команды sho ip dhcp conflict.

R1#sho ip dhcp conflict

IP address Detection method Detection time VRF

192.168.0.103 Ping Aug 14 2015 01:12 PM

192.168.0.105 Gratuitous ARP Aug 14 2015 02:15 PM

192.168.0.107 Gratuitous ARP Aug 14 2015 03:16 PM

192.168.0.109 Gratuitous ARP Aug 14 2015 03:22 PM

192.168.0.110 Gratuitous ARP Aug 14 2015 03:22 PM

Очистка базы конфликтующих адресов производится с помощью команды clear ip dhcp conflict.

R1#clear ip dhcp conflict ?

* Clear all address conflicts

A.B.C.D Clear a specific conflict

vrf DHCP vrf conflicts

R1#clear ip dhcp conflict *

R1#sho ip dhcp conflict

IP address Detection method Detection time VRF

R1#

На этом мы завершаем рассмотрение процедуры получения IP-параметров и переходим к рассмотрению использования вторичных IP-подсетей совместно с протоколом DHCP.

Secondary subnet

С увеличением количества IP-устройств в сети может возникнуть нехватка IP-адресов в пуле. Конечно, в некоторых случаях с данной проблемой можно справиться путём уменьшения времени аренды IP-адреса, однако ситуации, когда все устройства длительное время находятся во включённом состоянии, нередки. Выхода из сложившейся ситуации два: увеличение ранее выделенной подсети и использование второй подсети. К сожалению, увеличение подсети не всегда возможно, например, из-за отсутствия непрерывных подсетей большего размера. Рассмотрим настройку оборудования для использования вторичной подсети на примере сети, представленной ниже. Будем считать, что изначально для связи узла PC1 и маршрутизатора R1 использовалась подсеть 192.168.0.0/30. После появления узла PC2 существующего диапазона, очевидно, стало недостаточно.

В листинге ниже представлены основные настройки маршрутизатора R1, до появления хоста PC2. Интерфейс Loopback 0 используется для эмуляции глобальной сети.

ip dhcp pool foxnetwork

network 192.168.0.0 255.255.255.252

default-router 192.168.0.1

dns-server 8.8.8.8

domain-name foxnetwork.ru

lease 0 1

interface Loopback0

ip address 1.1.1.1 255.255.255.255

interface GigabitEthernet0/0

ip address 192.168.0.1 255.255.255.252

load-interval 30

Первое, с чего, естественно, требуется начать, - это настройка интерфейса маршрутизатора или L3-коммутатора, на интерфейсе которого необходимо прописать вторичный IP-адрес.

R1#sho run int gi0/0

Building configuration...

Current configuration : 204 bytes

interface GigabitEthernet0/0

ip address 192.168.1.1 255.255.255.252 secondary

ip address 192.168.0.1 255.255.255.252

load-interval 30

end

Одним из способов использования DHCP-сервером вторичной подсети является создание второго DHCP-пула.

ip dhcp pool foxnetwork2

network 192.168.1.0 255.255.255.252

dns-server 8.8.8.8

domain-name foxnetwork.ru

default-router 192.168.1.1

lease 0 1

Кроме создания второго пула существует и более элегантное решение, состоящее в указании наличия вторичной сети в настройках существующего пула адресов.

R1#sho run | sec pool

ip dhcp pool foxnetwork

network 192.168.0.0 255.255.255.252

network 192.168.1.0 255.255.255.252 secondary

override default-router 192.168.1.1

default-router 192.168.0.1

dns-server 8.8.8.8

domain-name foxnetwork.ru

lease 0 1

Стоит, правда, отметить, что для вторичной сети в настройках DHCP-пула можно изменить лишь значение шлюза по умолчанию. Если требуется, чтобы различались какие-либо ещё параметры, единственным решением на данный момент является создание второго DHCP-пула.

Осталось только проверить работоспособность приведённой выше конструкции.

PC2> ip dh

DDORA IP 192.168.1.2/30 GW 192.168.1.1

PC2> sho ip

NAME : PC2[1]

IP/MASK : 192.168.1.2/30

GATEWAY : 192.168.1.1

DNS : 8.8.8.8

DHCP SERVER : 192.168.0.1

DHCP LEASE : 3599, 3600/1800/3150

DOMAIN NAME : foxnetwork.ru

MAC : 00:50:79:66:68:01

LPORT : 10004

RHOST:PORT : 192.168.56.1:10005

MTU: : 1500

PC2> sho ip all

NAME IP/MASK GATEWAY MAC DNS

PC2 192.168.1.2/30 192.168.1.1 00:50:79:66:68:01 8.8.8.8

PC2> sho arp

ca:01:5f:7c:00:08 192.168.1.1 expires in 37 seconds

PC2> ping 192.168.1.1 -c 3

84 bytes from 192.168.1.1 icmp_seq=1 ttl=255 time=9.000 ms

84 bytes from 192.168.1.1 icmp_seq=2 ttl=255 time=9.000 ms

84 bytes from 192.168.1.1 icmp_seq=3 ttl=255 time=9.000 ms

PC2> ping 192.168.0.1 -c 3

84 bytes from 192.168.0.1 icmp_seq=1 ttl=255 time=5.001 ms

84 bytes from 192.168.0.1 icmp_seq=2 ttl=255 time=9.001 ms

84 bytes from 192.168.0.1 icmp_seq=3 ttl=255 time=9.000 ms

PC2> ping 192.168.0.2 -c 3

84 bytes from 192.168.0.2 icmp_seq=1 ttl=63 time=11.001 ms

84 bytes from 192.168.0.2 icmp_seq=2 ttl=63 time=19.001 ms

84 bytes from 192.168.0.2 icmp_seq=3 ttl=63 time=19.002 ms

PC2> ping 1.1.1.1 -c 3

84 bytes from 1.1.1.1 icmp_seq=1 ttl=255 time=4.000 ms

84 bytes from 1.1.1.1 icmp_seq=2 ttl=255 time=9.001 ms

84 bytes from 1.1.1.1 icmp_seq=3 ttl=255 time=9.000 ms

Очевидным недостатком использования вторичных сетей (вместо увеличения существующей сети) является необходимость использования маршрутизатора для передачи трафика между узлами, расположенными в первичной и вторичных IP-сетях. Использование двух и более IP-сетей в данном случае не приводит к уменьшению широковещательного трафика, что также, возможно, стоит учитывать при построении крупных корпоративных сетей. В этом случае, вероятно, лучше использовать несколько виртуальных сетей (VLAN) и различные DHCP-пулы. Ещё одно замечание, которое хотелось бы здесь привести, связано с использованием многоуровневых коммутаторов. Если используется единственное MLS устройство, которое выполняет функции маршрутизации, коммутации и DHCP-сервера, в этом случае увеличением задержек и падением производительности сети (из-за необходимости маршрутизировать трафик между узлами в первичной и вторичных IP-сетях) можно пренебречь.

При обсуждении особенностей использования вторичных IP-сетей на интерфейсах нельзя не упомянуть о команде ip dhcp smart-relay, влияющей на работу маршрутизатора, выполняющего функции ретранслятора DHCP и использующего вторичные IP-адреса на интерфейсах. Рассмотрим в качестве примера небольшую сеть, представленную на рисунке ниже.

Маршрутизатор R1 является ретранслятором DHCP, тогда как маршрутизатор R2 выполняет функции DHCP-сервера. Допустим, что на интерфейсе Fa1/0 маршрутизатора R1 настроены две IP-сети. Пример настройки интерфейса Fa1/0 маршрутизатора R1 представлен ниже. Адрес 2.2.2.2 назначен на интерфейсе Loopback 0 маршрутизатора R2. Считаем, что на обоих маршрутизаторах маршрутизация настроена правильно.

interface FastEthernet1/0

ip address 192.168.1.1 255.255.255.0 secondary

ip address 192.168.0.1 255.255.255.0

ip helper-address 2.2.2.2

На маршрутизаторе R2 настроен DHCP-пул.

ip dhcp excluded-address 192.168.1.1 192.168.1.10

ip dhcp pool foxnetwork

network 192.168.1.0 255.255.255.0

default-router 192.168.1.1

dns-server 8.8.8.8

lease 0 1

По умолчанию, маршрутизатор R1 пересылает сообщение DHCP discover с первичного IP-адреса, настроенного на интерфейсе Fa1/0. Так как на устройстве R2 нет DHCP-пула для сети 192.168.0.0/24, сообщение DHCP offer отправлено не будет, что приведёт к тому, что клиентский узел PC1 не получит IP-адрес. Включение опции smart-relay заставляет маршрутизатор R1 после отправки трёх сообщений с первичного IP-адреса, отправлять сообщения DHCP discover с адреса вторичной сети в ситуации, когда на первые три сообщения не было получено сообщения DHCP offer. Перехват сообщений DHCP между маршрутизаторами R1 и R2 мы сохранили в файл foxnetwork_13.pcapng. Читателям стоит обратить внимание на поле «Relay agent IP address» в сообщениях DHCP discover.

С точки зрения маршрутизации первичная и вторичные сети ничем принципиальным не отличаются. Здесь мы не рассматриваем использование протоколов динамической маршрутизации, некоторые из которых не могут установить соседство с другими маршрутизаторами, расположенными во вторичных IP-сетях.

R1#sho ip ro

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

1.0.0.0/32 is subnetted, 1 subnets

C 1.1.1.1 is directly connected, Loopback0

192.168.0.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.0.0/30 is directly connected, GigabitEthernet0/0

L 192.168.0.1/32 is directly connected, GigabitEthernet0/0

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/30 is directly connected, GigabitEthernet0/0

L 192.168.1.1/32 is directly connected, GigabitEthernet0/0

Рассмотрим теперь, какие ещё возможности предоставляет оборудование компании Cisco по работе с протоколом DHCP.

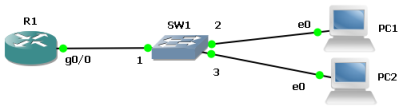

Дополнительные возможности: relay

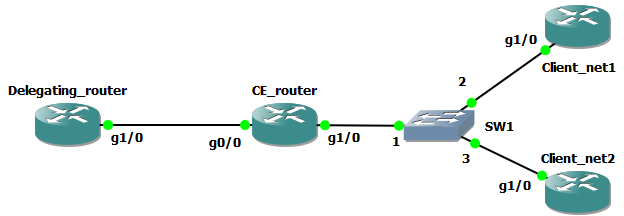

Все схемы, обсуждавшиеся выше, предполагали установку DHCP-сервера непосредственно в пользовательский сегмент. Конечно же, использование многоуровневого коммутатора в качестве DHCP-сервера также допустимо, однако при использовании MLS оборудования эксплуатация IPAM систем, к числу которых относится и решение для управления сетями Cisco Network Registrar (CNR), может быть затруднена или вовсе невозможна. Существует ли технология, позволяющая не подключать DHCP-сервер к каждому пользовательскому сегменту и при этом не заставлять коммутаторы и маршрутизаторы заниматься распределением IP-адресов? Такая функция, конечно же, существует и называется DHCP relay. Оборудование, выполняющее роль DHCP-ретранслятора, перехватывает широковещательные сообщения DHCP discover и пересылает их DHCP-серверу. Включение поддержки функции ретранслятора производится с помощью интерфейсной команды ip helper-address. Рассмотрим небольшую схему, приведённую ниже.

Узел PC1 является DHCP-клиентом. Маршрутизатор R1 терминирует на себе клиентскую сеть и выполняет функции ретранслятора. DHCP-сервером является маршрутизатор R2. Приведём основные параметры конфигурации обоих маршрутизаторов. На устройстве R1 введены следующие команды.

interface Loopback0

ip address 192.168.255.1 255.255.255.255

interface FastEthernet1/0

ip address 192.168.0.1 255.255.255.0

ip helper-address 192.168.255.2

interface FastEthernet1/1

ip address 192.168.1.1 255.255.255.0

router eigrp 1

network 192.168.1.0

redistribute connected

Конфигурация маршрутизатора R2 представлена ниже.

ip dhcp excluded-address 192.168.0.1 192.168.0.10

ip dhcp pool foxnetwork

network 192.168.0.0 255.255.255.0

default-router 192.168.0.1

dns-server 8.8.8.8

lease 0 1

interface Loopback0

ip address 192.168.255.2 255.255.255.255

interface FastEthernet1/1

ip address 192.168.1.2 255.255.255.0

router eigrp 1

network 192.168.1.0

redistribute connected

Процесс получения IP-адреса клиентом с использованием ретранслятора не отличается от такового при размещении DHCP-сервера непосредственно в сети клиента.

PC1> ip dhcp

DDORA IP 192.168.0.11/24 GW 192.168.0.1

PC1> sho ip

NAME : PC1[1]

IP/MASK : 192.168.0.11/24

GATEWAY : 192.168.0.1

DNS : 8.8.8.8

DHCP SERVER : 192.168.1.2

DHCP LEASE : 3595, 3600/1800/3150

MAC : 00:50:79:66:68:00

LPORT : 10000

RHOST:PORT : 192.168.56.1:10001

MTU: : 1500

PC1> ping 192.168.255.2

84 bytes from 192.168.255.2 icmp_seq=1 ttl=254 time=29.002 ms

84 bytes from 192.168.255.2 icmp_seq=2 ttl=254 time=29.002 ms

84 bytes from 192.168.255.2 icmp_seq=3 ttl=254 time=16.001 ms

84 bytes from 192.168.255.2 icmp_seq=4 ttl=254 time=21.001 ms

84 bytes from 192.168.255.2 icmp_seq=5 ttl=254 time=32.002 ms

Естественно, мы перехватили процесс получения клиентом IP-адреса. В файле foxnetwork_11.pcapng находятся пакеты, передаваемые между клиентом и маршрутизатором R1, тогда как файл foxnetwork_12.pcapng содержит трафик, которым обменивались маршрутизаторы R1 и R2. Как видно из дампа foxnetwork_12.pcapng обмен DHCP сообщениями между маршрутизаторами происходит с помощью unicast-адресов. Мы рекомендуем читателям сравнить значение поля «Relay agent IP address» в обоих файлах. Также небезынтересным является ICMP трафик, отправляемый DHCP-сервером в процессе получения IP-адреса клиентом. В предыдущем разделе мы описывали алгоритмы, используемые сервером DHCP, для определения занятости IP-адреса до предложения его клиенту. Так вот, протокол ARP в данном случае, очевидно, не может быть использован совершенно, так как передача ARP-сообщений через маршрутизатор не производится.

Стоит отметить, что по умолчанию, команда ip helper-address пересылает не только DHCP сообщения, но и целый ряд других. Отключить ретрансляцию протокола можно с помощью команды no ip forward-protocol.

switch(config)#no ip forward-protocol ?

nd Sun's Network Disk protocol

sdns Network Security Protocol

spanning-tree Use transparent bridging to flood UDP broadcasts

turbo-flood Fast flooding of UDP broadcasts

udp Packets to a specific UDP port

switch(config)#no ip forward-protocol udp ?

<0-65535> Port number

biff Biff (mail notification, comsat, 512)

bootpc Bootstrap Protocol (BOOTP) client (68)

bootps Bootstrap Protocol (BOOTP) server (67)

discard Discard (9)

dnsix DNSIX security protocol auditing (195)

domain Domain Name Service (DNS, 53)

echo Echo (7)

isakmp Internet Security Association and Key Management Protocol (500)

mobile-ip Mobile IP registration (434)

nameserver IEN116 name service (obsolete, 42)

netbios-dgm NetBios datagram service (138)

netbios-ns NetBios name service (137)

netbios-ss NetBios session service (139)

non500-isakmp Internet Security Association and Key Management Protocol (4500)

ntp Network Time Protocol (123)

pim-auto-rp PIM Auto-RP (496)

rip Routing Information Protocol (router, in.routed, 520)

snmp Simple Network Management Protocol (161)

snmptrap SNMP Traps (162)

sunrpc Sun Remote Procedure Call (111)

syslog System Logger (514)

tacacs TAC Access Control System (49)

talk Talk (517)

tftp Trivial File Transfer Protocol (69)

time Time (37)

who Who service (rwho, 513)

xdmcp X Display Manager Control Protocol (177)

<cr>

Также мы не можем не упомянуть здесь об одной, возможно, не самой очевидной детали: на маршрутизаторе, выполняющем функции ретранслятора DHCP, должна быть включена служба DHCP. Включение службы производится с помощью команды service dhcp, для отключения используйте команду no service dhcp. В маршрутизаторах Cisco данная служба включена автоматически и в запущенном состоянии даже не отображается в текущем конфиге.

R2#sho run | i dhcp

R2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R2(config)#no serv dhcp

R2(config)#^Z

R2#sho run | i dhcp

no service dhcp

R2#

Администратор может также настроить поведение ретранслятора DHCP при получении DHCP сообщения, содержащего информацию о другом ретрансляторе. Указанные сообщения могут быть отброшены, инкапсулированы (DHCP-сервер, в принципе, может использовать обе опции №82), пересланы без изменений, либо информация о ретрансляторе может быть заменена.

switch(config)#ip dhcp relay information policy ?

drop Do not forward BOOTREQUEST message

encapsulate Encapsulate existing information

keep Leave existing information alone

replace Replace existing information

Очень тесно с темой DHCP ретранслятора связаны поддержка опции №82 и DHCP snooping, о которых мы поговорим в следующем разделе.

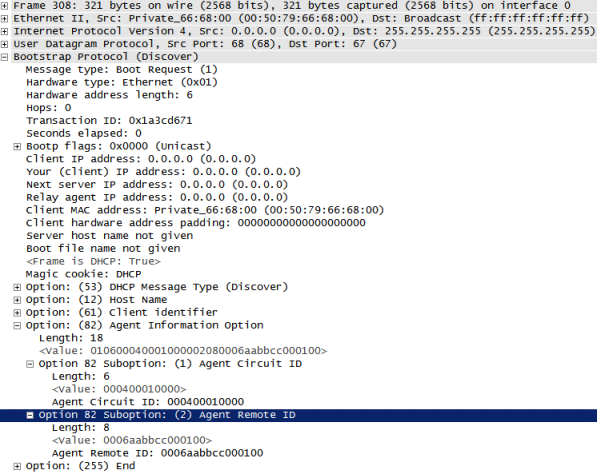

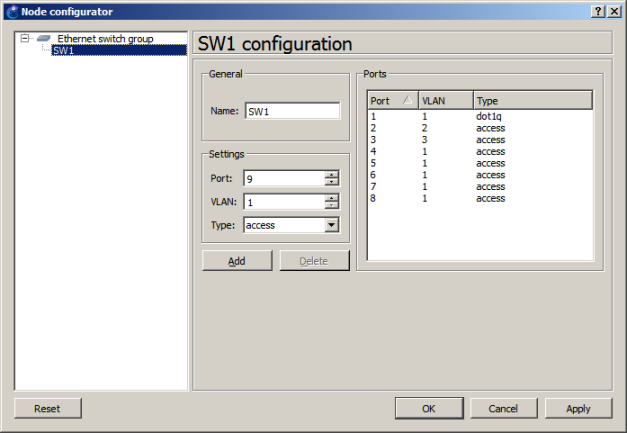

Дополнительные возможности: option 82, snooping

До этого момента мы никак не настраивали коммутатор, связывающий клиента и маршрутизатор R1, единственное, что требовалось, - чтобы порты e0/0 и e0/1 находились в одной виртуальной сети. Однако периодически возникает необходимость определённому клиенту выдавать фиксированный адрес с помощью DHCP. Задача осложняется тем, что клиент может использовать различные устройства для подключения к сети, таким образом его MAC-адрес и идентификатор клиента могут отличаться, что не позволит использовать данные поля DHCP-сервером для создания статической привязки. В этом случае на помощь приходит коммутатор с поддержкой функции option 82. Данную опцию ото всех остальных отличает то, что её в DHCP сообщение добавляет не клиент и не сервер, а коммутатор, тогда как сервер DHCP анализирует её значение. К счастью L2 IOU версии adventerprisek9-15.1a поддерживает данную функцию. Включение поддержки option 82 производится с помощью команды ip dhcp relay information option режима глобальной конфигурации. Также необходимо включить DHCP snooping. Ниже представлены команды, которые были введены на коммутаторе.

ip dhcp relay information option

ip dhcp snooping vlan 1

ip dhcp snooping

interface Ethernet0/1

ip dhcp snooping trust