Reviews

Летающая тарелка, или NETGEAR WNAP320

Введение

Точки доступа, равно как и практически любое другое сетевое оборудование, стараются располагать в местах, недоступных для посторонних глаз, - как по требованиям информационной безопасности, так и из эстетических соображений. И если с первым сделать ничего нельзя, то со вторым дизайнеры компании NETGEAR борются вполне успешно. Точка доступа NETGEAR WNAP320 больше похожа то ли на приклеившееся к стене НЛО, то ли на квадратную перевёрнутую тарелку для десерта. В любом случае её не стыдно оставить видимой.

Внешний вид

Точка доступа NETGEAR WNAP320 выполнена в пластиковом корпусе, состоящем из двух частей и имеющем габариты 254x254x55 мм.

Верхняя часть белая и выпуклая. На ней расположено объёмное название производителя и четыре световых индикатора: питание, активность проводной сети и её скорость, активность беспроводного сегмента. Наверное, возможность отключать их программно была бы не лишней.

Нижняя часть выполнена из серого пластика и полностью покрыта небольшими вентиляционными отверстиями. Также на ней расположена наклейка с краткой информацией об устройстве.

С одной из сторон сделано углубление, в котором размещены разъёмы для подключения внешних антенн, Кенсингтонский замок, утопленная кнопка Reset для сброса пользовательских настроек, разъём для подключения питания, порт Gigabit Ethernet, а также разъём DB-9 (папа) для подключения консоли.

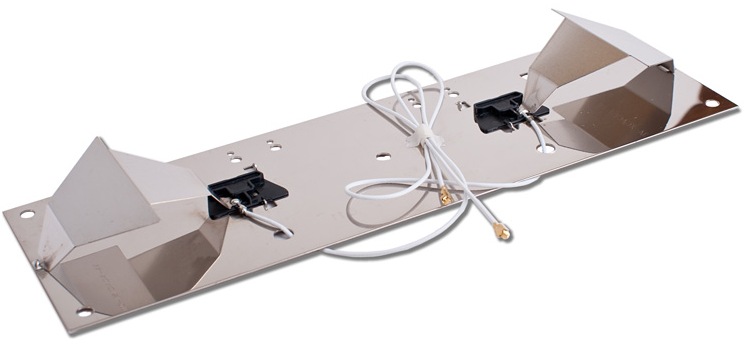

Крепление к стене производится с помощью специальной монтажной пластины, частично закрывающей съёмной заглушкой кабельные выводы.

Так как NETGEAR WNAP320 поддерживает получение питания с помощью PoE, то при обычном размещении к устройству может подходить лишь один единственный провод – витая пара, что упрощает монтаж и не создаёт эстетических неудобств.

Заглянем теперь внутрь точки доступа.

Аппаратная платформа

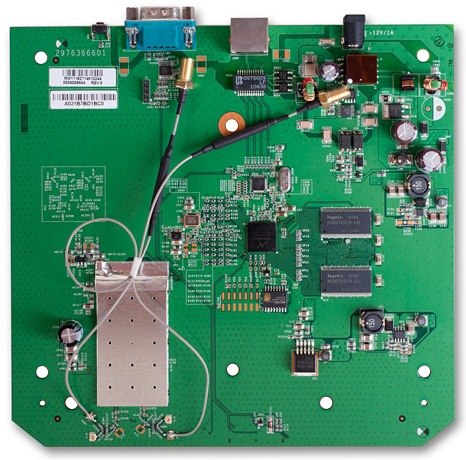

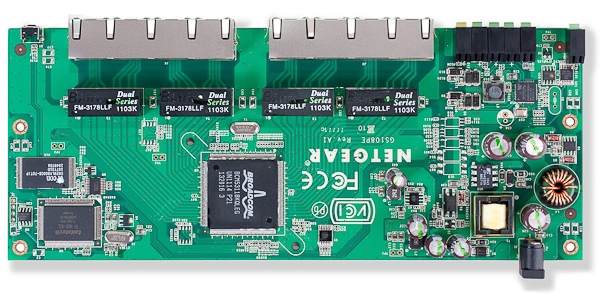

Внутри WNAP320 представлена зелёной текстолитовой платой, отвечающей за интеллектуальную часть, и плоской зеркальной антенной, занимающейся непосредственно приёмом и передачей пользовательских данных.

Все основные элементы расположены на плате с одной стороны.

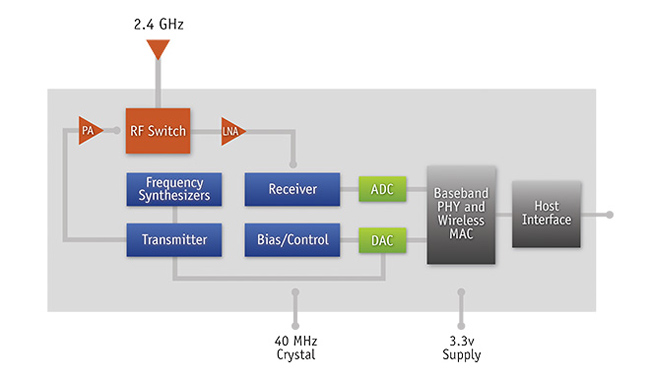

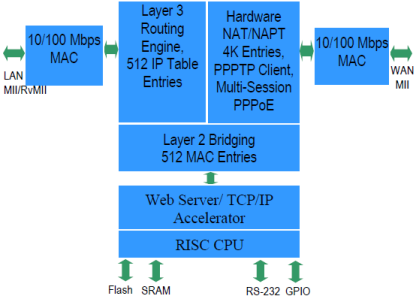

NETGEAR WNAP320 построена на базе чипсета Atheros AR7161-BC1A, блок схема которого представлена ниже.

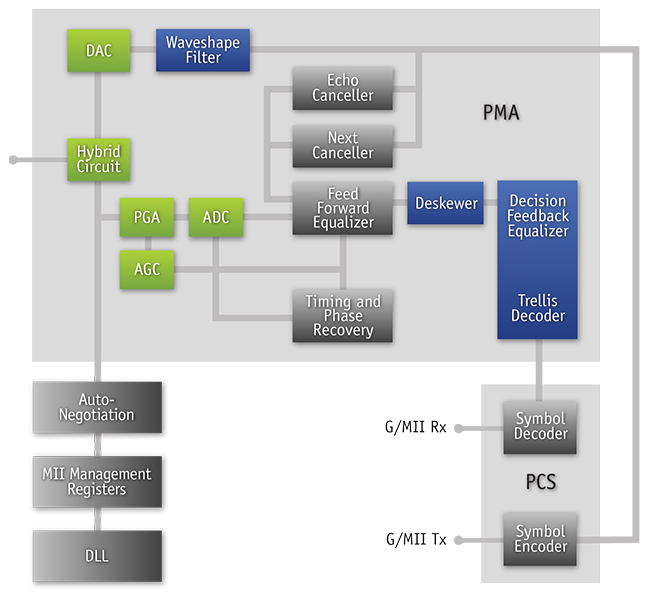

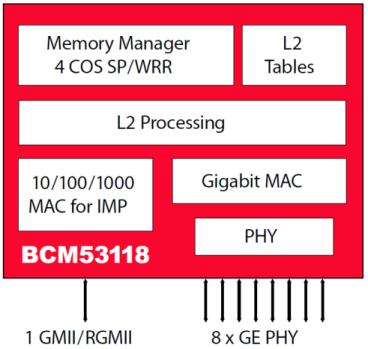

За работу с проводным сегментом сети отвечает чип Atheros AR8021, блок-схему которого мы также приводим.

Функции оперативной памяти выполняют два модуля Hynix H5DU5162ETR-E3C, с объёмом памяти 64 Мбайта каждый, таким образом общий объём оперативной памяти, доступный точке, составляет 128 Мбайт. Флеш-память MX25L6406E произведена компанией Macronix и имеет объём 8 Мбайт.

Изучим теперь программные возможности тестируемой точки доступа, для чего актуализируем прошивку и заглянем в веб-интерфейс устройства.

Обновление прошивки

Смена микропрограммного обеспечения может быть произведена с помощью веб-интерфейса, NMS200, либо же с использованием командной строки, причём командная строка доступна как по протоколам Telnet и SSH, так и при консольном подключении к WNAP320.

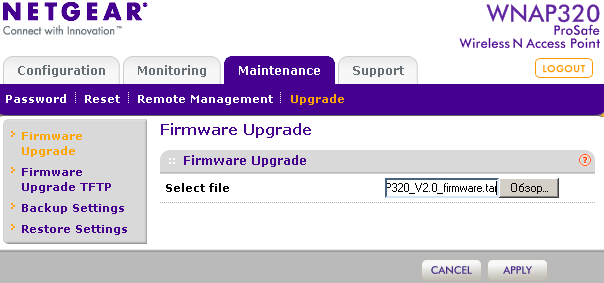

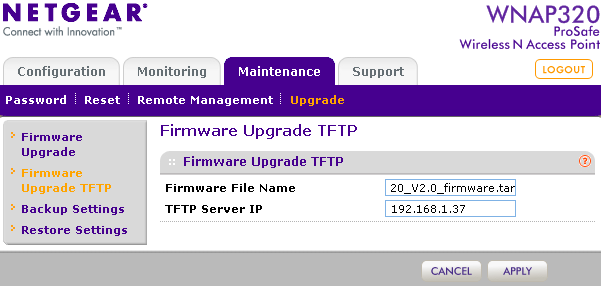

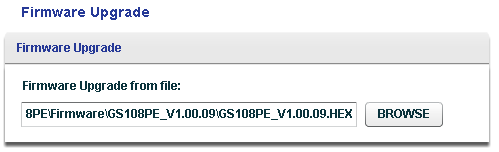

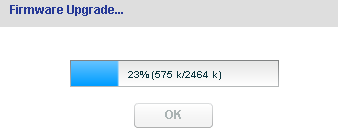

Для обновления прошивки с помощью веб-интерфейса необходимо обратиться к пункту Firmware Upgrade или Firmware Upgrade TFTP группы Upgrade, расположенной на вкладке Maintenance. В первом случае передача образа прошивки осуществляется по протоколам HTTP/HTTPS, во втором – TFTP. Поддержка протокола TFTP позволяет администратору обновлять микропрограммное обеспечение нескольких точек доступа даже удалённо, располагая узким каналом, для чего требуется лишь предварительно разместить файл-образ на корпоративном TFTP-сервере. Запуск процедуры смены прошивки не сложен для обоих случаев, требуется лишь выбрать предварительно скачанный файл при HTTP/HTTPS обновлении, либо указать его имя и адрес сервера при обновлении с помощью TFTP.

Начать процедуру обновления можно и с помощью интерфейса командной строки, для чего предназначены команды firmware-upgrade и firmware-upgrade-tftp.

foxnetworktest#firmware-upgrade

Usage:firmware-upgrade [URL]

foxnetworktest#firmware-upgrade-tftp

Usage:firmware-upgrade-tftp [ip-address filename]

Функция обновления с помощью команды firmware-upgrade-tftp достаточно традиционна для подобного рода устройств, так как требует лишь указания имени файла и адреса TFTP-сервера, но на вызове firmware-upgrade хотелось бы остановиться немного подробнее. Данная команда позволяет произвести скачивание прошивки устройством с HTTP-сервера. Мы решили передать тестируемой точке доступа ссылку на прошивку, размещённую на серверах производителя. Обновление прошло штатно. Закачка прошивки с сайта NETGEAR может быть произведена только в случае наличия у WNAP320 доступа в глобальную сеть.

foxnetworktest#firmware-upgrade http://www.downloads.netgear.com/files/WNAP320_V2.0.3_firmware.tar

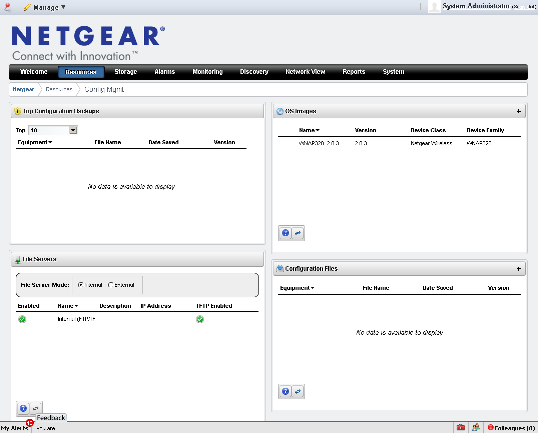

Connecting to www.downloads.netgear.com (213.244.185.41:80)

WNAP320_V2.0.3_firmw 100% |***********************************************************************| 5300k 00:00:00 ETA

Подключение к узлу утеряно.

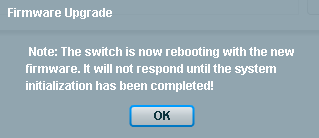

Весь процесс обновления занимает порядка двух минут без учёта времени, необходимого на передачу файла с образом новой прошивки.

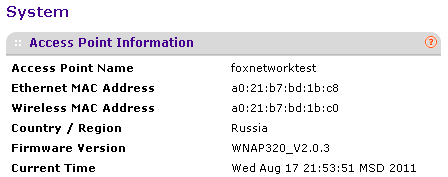

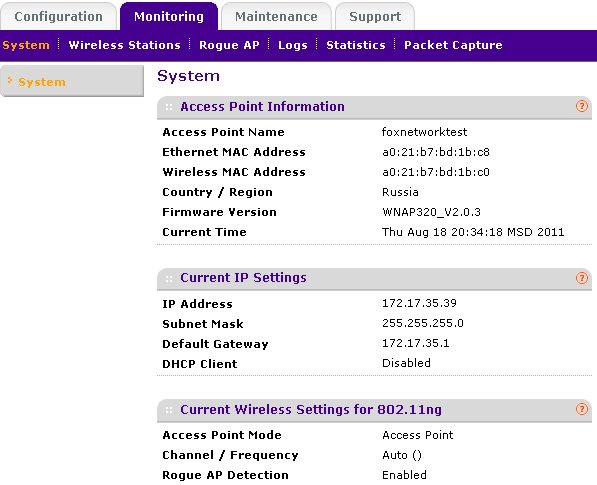

Посмотреть текущую версию прошивки можно с помощью группы System вкладки Monitoring веб-интерфейса.

Аналогичные сведения можно получить и с помощью интерфейса командной строки WNAP320, либо встроенной операционной системы (некоторые строки опущены).

foxnetworktest#show system

ap information

apname foxnetworktest

ProductId WNAP320

serialNo 2NL1145U00199

firmware-version WNAP320_V2.0.3

foxnetworktest#sh

/home/cli/menu # cat /proc/version

Linux version 2.6.23-WNAP320_V2.0.3 (root@build) (gcc version 4.2.4) #1 Thu Jun 23 16:06:18 IST 2011

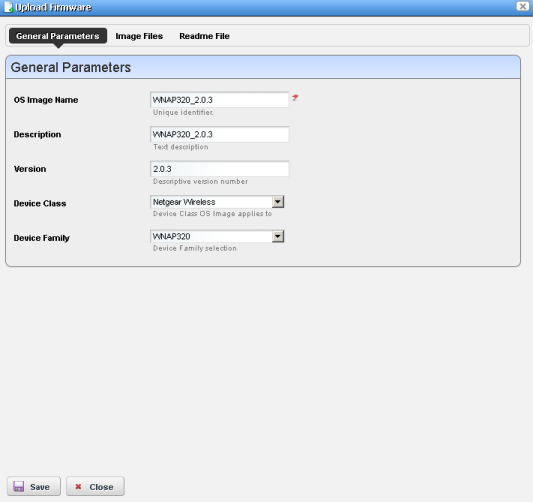

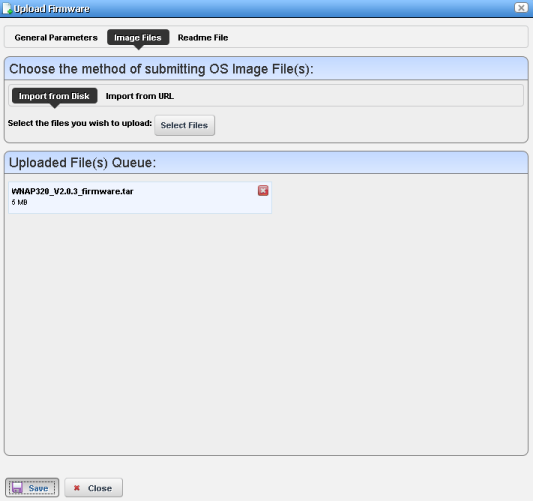

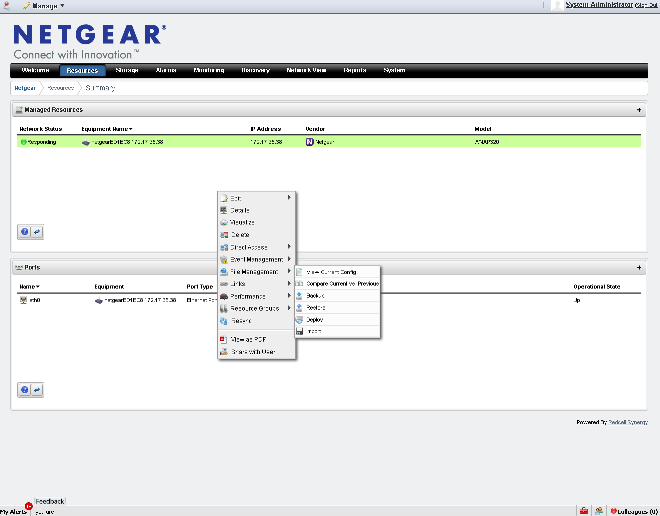

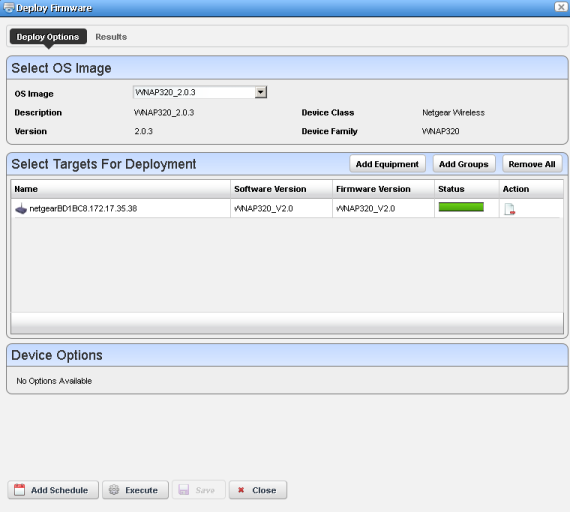

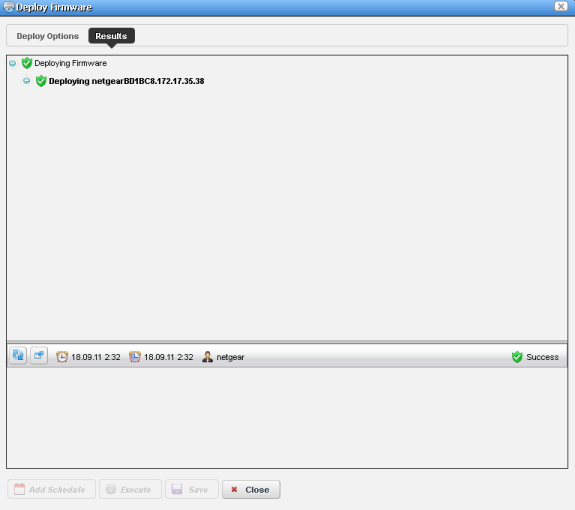

Обновление микропрограммного обеспечения может производиться централизованно, для чего предназначена система NMS200. Процедура добавления нового устройства описана в разделе, посвящённом обзору SNMP-интерфейса. После того, как точка доступа была добавлена, необходимо загрузить образ с новой версией прошивки, для чего предназначена группа OS Images пункта Config Mgmt меню Resources.

Сохранённый в NMS200 файл с образом новой прошивки может быть использован для обновления нескольких точек доступа WNAP320 одновременно, требуется лишь обратиться к пункту Summary меню Resources, где в выпадающем меню использовать пункт File Management-Deploy, указать устройства для обновления, выбрать прошивку и запустить процедуру обновления.

Перейдём теперь к рассмотрению возможностей веб-интерфейса тестируемого беспроводного устройства.

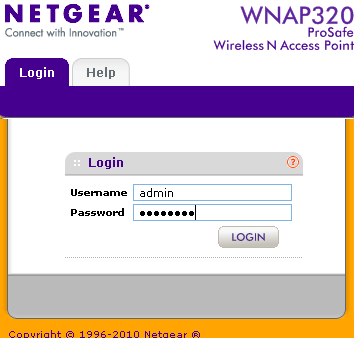

Веб-интерфейс

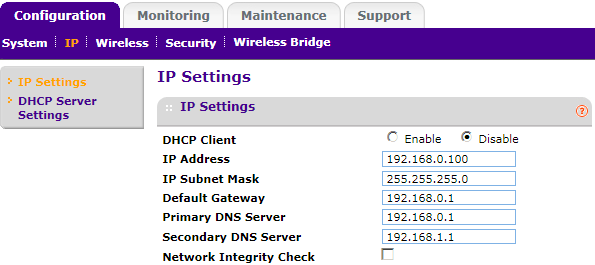

Точка доступа NETGEAR WNAP320 по умолчанию имеет IP-адрес 192.168.0.100/24, к которому можно обращаться с помощью браузера по протоколам HTTP и HTTPS с размещённого в той же сети (192.168.0.0/24) узла. При входе будут запрошены логин и пароль, равные admin и password соответственно.

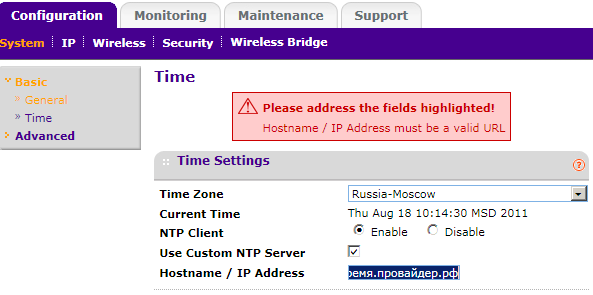

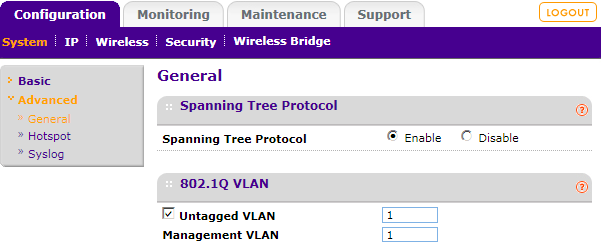

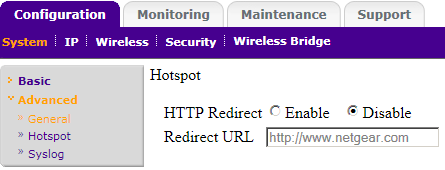

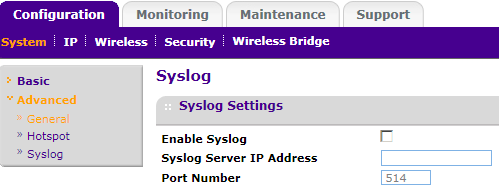

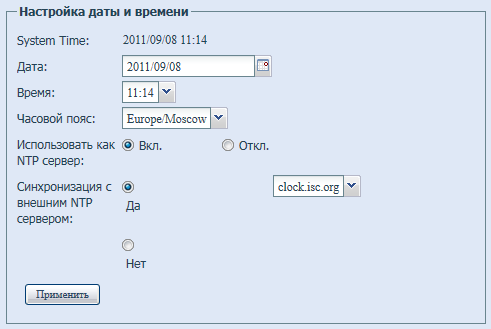

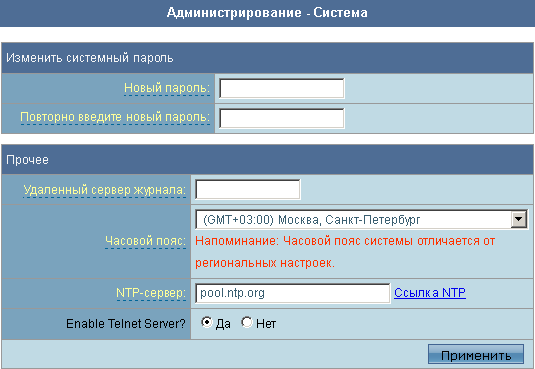

После ввода корректных учётных данных пользователь попадает на стартовую страничку устройства. Всего веб-интерфейс WNAP320 имеет четыре основные вкладки: «Configuration», «Monitoring», «Maintenance» и «Support». Мы не станем изучать все их возможности, но остановимся на наиболее интересных. Рассмотрим опции первой – «Configuration». Подпункты группы «System» позволяют администратору указать имя устройства и регион использования, сконфигурировать синхронизацию времени с NTP-сервером, включить/отключить использование протоколов STP и 802.1Q, настроить перенаправление пользователя на внутренний веб-сервер при организации хот-спотов, а также заставить точку доступа отправлять информацию о происходящих событиях на Syslog-сервер. К сожалению, кириллические имена NTP-серверов не поддерживаются, то есть администратор не сможет синхронизовать время с сервером время.провайдер.рф, заданным именем.

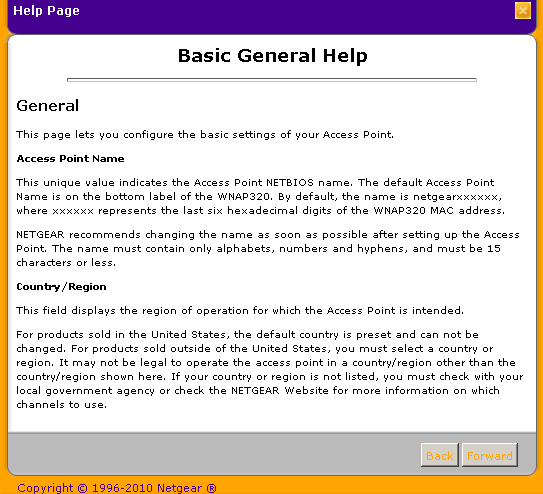

По каждому параметру пользователь может получить справку, предоставляемую веб-интерфейсом, что, на наш взгляд, очень удобно.

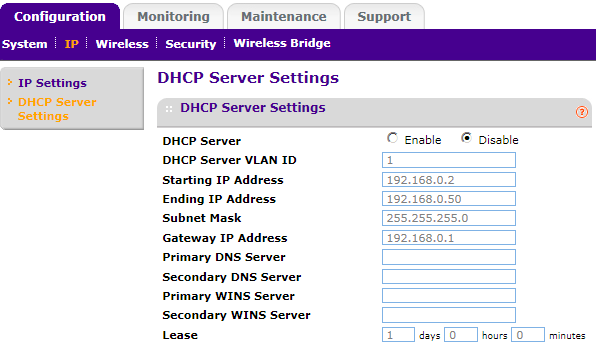

Изменение IP-параметров производится с помощью подпунктов группы IP. Хотелось бы обратить внимание на то, что WNAP320 может как получать IP-адрес от сервера DHCP, так и сама выполнять его функции с указанием номера виртуальной сети, в которой будут раздаваться адреса. Хотелось бы обратить внимание на функцию «Network Integrity Check», позволяющую запретить установление новых беспроводных подключений при отсутствии доступа к сети.

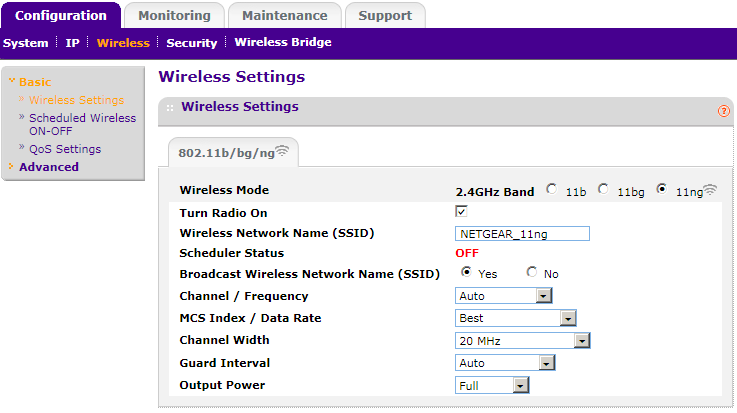

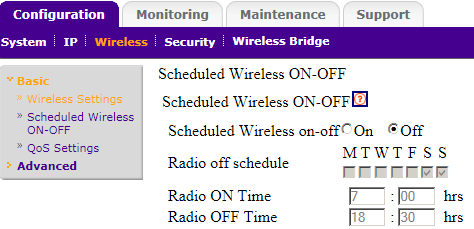

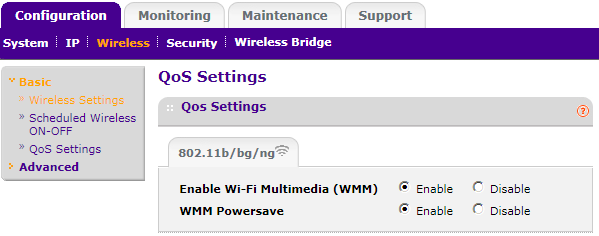

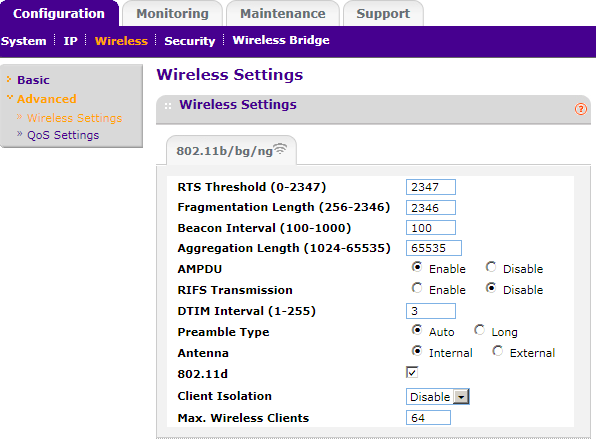

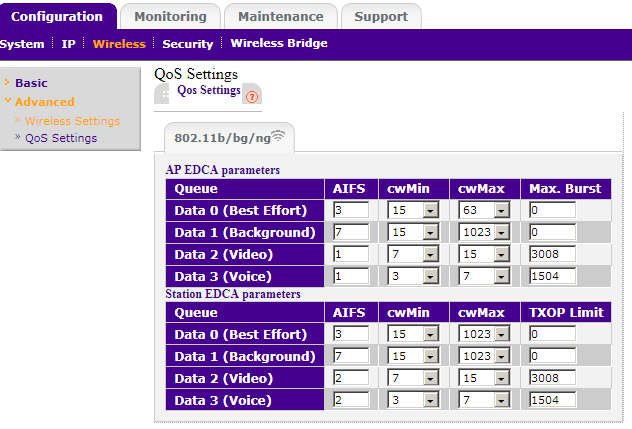

Подпункты группы Wireless предоставляют администратору следующие возможности по управлению беспроводным модулем точки доступа: включение/выключение беспроводного модуля непосредственно или по расписанию, управление качеством обслуживания беспроводных клиентов, выбор используемой антенны (внутренняя или внешняя), запрещение клиентам обмениваться данными между собой и другие.

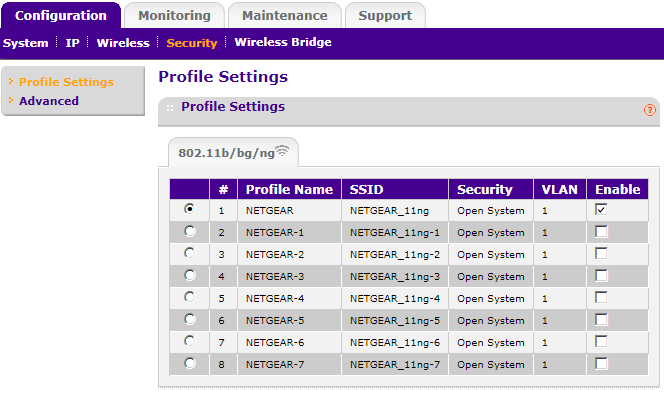

NETGEAR WNAP320 поддерживает восемь беспроводных профилей (SSID), каждый из которых может быть использован в собственной виртуальной сети. Управление профилями беспроводных сетей производится с помощью пункта «Profile Settings» группы «Security».

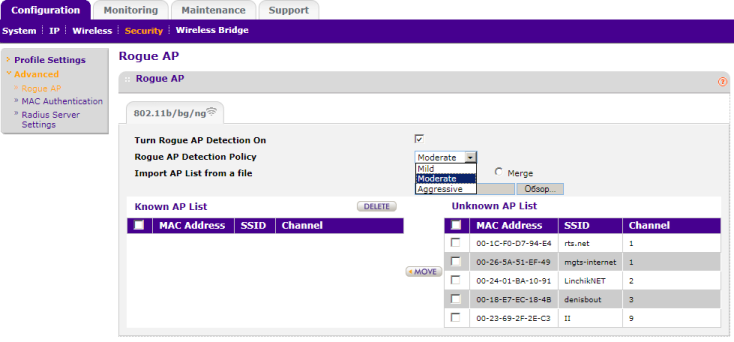

В подпункте «Advanced» нас привлекла функция Rogue AP, позволяющая отслеживать наличие нелегитимных точек доступа в зоне покрытия WNAP320.

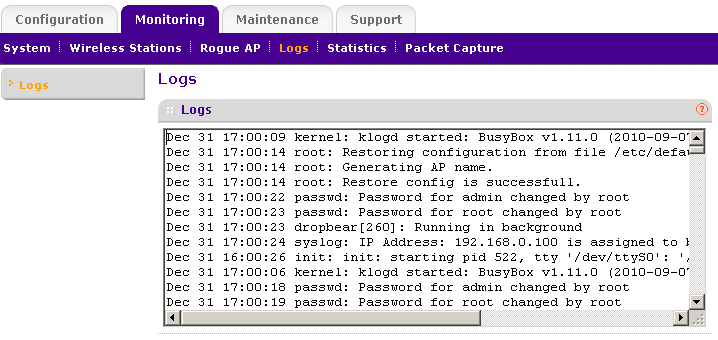

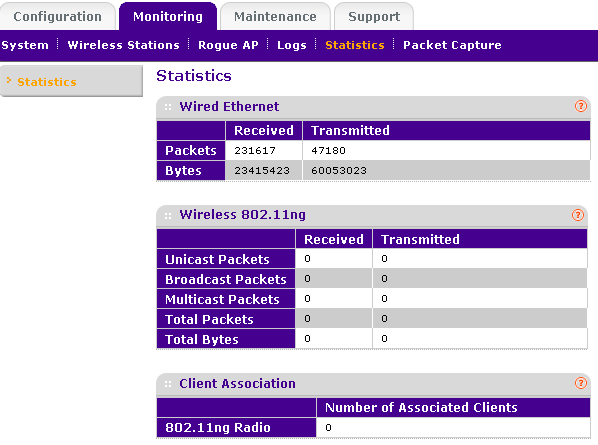

Группы вкладки «Monitoring» предоставляют администратору информацию о самой точке доступа, подключенных беспроводных клиентах и мошеннических точках доступа, статистические сведения и журнальную информацию, а также позволяет производить перехват передаваемых данных.

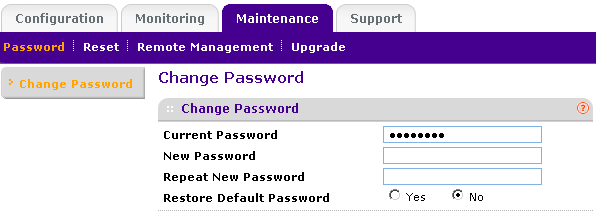

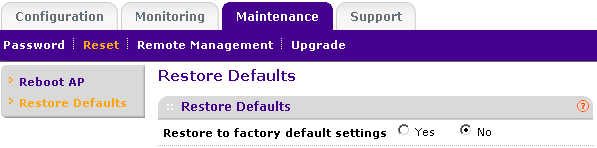

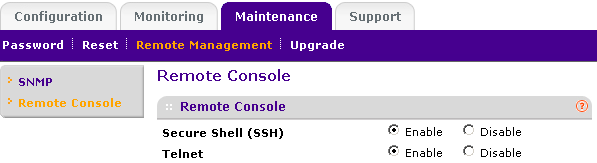

Изменение пароля администратора, перезагрузка устройства, сброс/сохранение/восстановление пользовательских настроек, а также обновление прошивки и управление удалённым доступом производится с помощью групп вкладки «Maintenance».

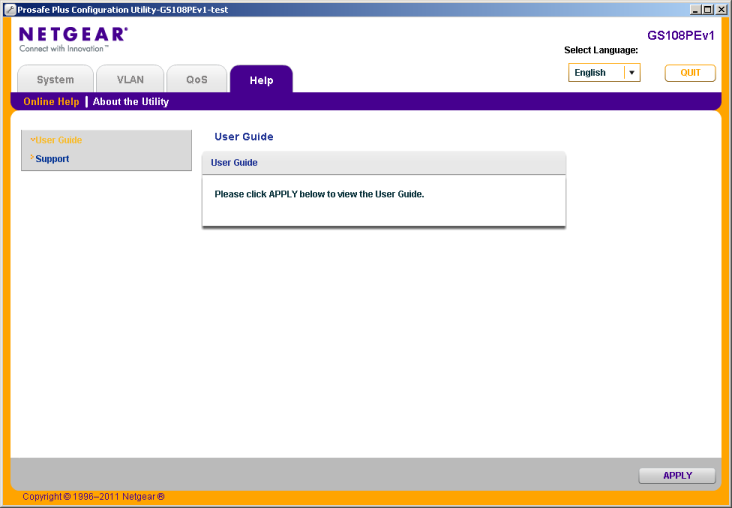

Единственная оставшаяся нерассмотренной вкладка – «Support» – содержит ссылку на документацию, размещённую на сайте производителя.

Рассмотрение возможностей веб-интерфейса мы на этом завершаем, перейдём к командной строке.

Интерфейс командной строки

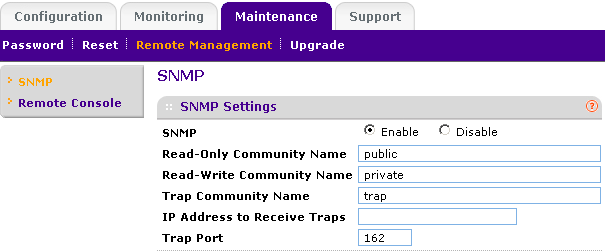

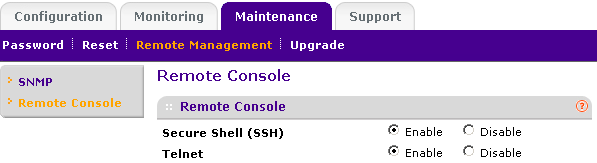

Доступ по протоколам Telnet и SSH может быть разрешён или запрещён с помощью пункта «Remote Console» группы «Remote Management» вкладки «Maintenance» веб-интерфейса.

Аналогичного результата можно добиться и из самой командной строки с помощью вызовов config remote ssh и config remote telnet.

foxnetworktest#config remote telnet enable

foxnetworktest#config remote ssh enable

Перечень всех команд можно получить с помощью вызова help или «?». Мы не приводим здесь этот список из-за его размеров. К тому же вызовы командной строки WNAP320 практически дублируют элементы веб-интерфейса. Единственное, о чём, пожалуй, стоит упомянуть отдельно, это команды show system и show configuration, выводящие сокращённые и полные пользовательские настройки соответственно. Выход в предыдущий режим осуществляется с помощью команды end.

foxnetworktest#show system

ap information

apname foxnetworktest

ProductId WNAP320

serialNo 2NL1145U00199

macaddress A0:21:B7:BD:1B:C8

firmware-version WNAP320_V2.0.3

country/region russia

http-redirect-status disable

http-redirect-url http://www.netgear.com

spanning-tree enable

Wireless interface macaddress for 2.4GHz band a0:21:b7:bd:1b:c0

time-zone russia-moscow

ntp-server time-b.netgear.com

ntp-client enabled

custom-ntp-server disabled

Thu Aug 18 22:25:15 MSD 2011

remote

ssh enable

telnet enable

syslog information

server-ip 0.0.0.0

server-port 514

syslog-status disable

ip

address 172.17.35.39

netmask 255.255.255.0

default-gateway 172.17.35.1

dns-server-primary 172.16.253.6

dns-server-secondary 172.17.32.3

dhcp-client disable

network-integrity-check disable

current wireless settings for 802.11ng

access-point-mode access point(ap)

rogue-ap-detection enable

rogue-ap-detection-policy modrate

foxnetworktest#config

foxnetworktest(conf)#dhcp

foxnetworktest(conf-dhcp)#end

foxnetworktest(conf)#

Используя предыдущий опыт работы с командными строками сетевого оборудования ASUS, мы решили дать команду «sh» для перехода к командной строке операционной системы, а не оболочки NETGEAR. О чудо, - сработало! Справедливости ради стоит сказать, что выполняются все команды операционной системы, а не только «sh».

foxnetworktest#cat /proc/uptime

84528.59 84376.64

foxnetworktest#sh

/home/cli/menu # who

USER TTY IDLE TIME HOST

admin pts/0 00:00 Aug 18 22:04:30

admin pts/1 ? Aug 18 21:46:09

/home/cli/menu # whoami

root

/home/cli/menu # ls

backup-configuration firmware-upgrade reboot restore-factory-default

config firmware-upgrade-tftp restore-configuration show

exit password restore-default-password

Традиционным для подобного рода устройств является использование BusyBox. Прошивка 2.0.3 построена на базе BusyBox версии 1.11.0.

/ # busybox

BusyBox v1.11.0 (2011-06-23 15:54:48 IST) multi-call binary

Copyright (C) 1998-2008 Erik Andersen, Rob Landley, Denys Vlasenko

and others. Licensed under GPLv2.

See source distribution for full notice.

Usage: busybox [function] [arguments]...

or: function [arguments]...

BusyBox is a multi-call binary that combines many common Unix

utilities into a single executable. Most people will create a

link to busybox for each function they wish to use and BusyBox

will act like whatever it was invoked as!

Currently defined functions:

[, [[, addgroup, adduser, ar, arp, arping, ash, awk, basename, bunzip2, bzcat, bzip2, cat, catv,

chgrp, chmod, chown, chroot, cksum, clear, cmp, cp, crond, crontab, cut, date, dd, delgroup, df,

diff, dirname, dmesg, dos2unix, du, dumpleases, echo, egrep, env, expr, false, fgrep, find, fold,

free, freeramdisk, ftpget, ftpput, fuser, getopt, getty, grep, gunzip, gzip, halt, head, hexdump,

hostname, id, ifconfig, ifdown, ifup, inetd, init, insmod, ip, ipcrm, ipcs, kill, killall, killall5,

klogd, last, length, less, linuxrc, ln, logger, login, logname, logread, losetup, ls, lsmod, md5sum,

mesg, mkdir, mkfifo, mknod, mktemp, modprobe, more, mount, mountpoint, mv, nice, nmeter, nohup,

od, passwd, pgrep, pidof, ping, pipe_progress, pivot_root, poweroff, printenv, printf, ps, pwd,

readlink, readprofile, reboot, renice, reset, resize, rm, rmdir, rmmod, route, runlevel, sed, seq,

setsid, sh, sha1sum, sleep, sort, start-stop-daemon, stat, strings, su, sulogin, switch_root, sync,

sysctl, syslogd, tail, tar, tee, telnet, telnetd, test, tftp, time, top, touch, true, tty, udhcpc,

udhcpd, umount, uname, uniq, unix2dos, uptime, usleep, vconfig, vi, watch, wc, wget, which, who,

whoami, xargs, yes, zcat

Выясним, какие процессы запущены в данный момент.

/ # ps

PID USER TIME COMMAND

1 root 0:00 init

2 root 0:00 [kthreadd]

3 root 0:00 [ksoftirqd/0]

4 root 0:00 [events/0]

5 root 0:00 [khelper]

6 root 0:00 [kblockd/0]

7 root 0:00 [pdflush]

8 root 0:00 [pdflush]

9 root 0:00 [kswapd0]

10 root 0:00 [aio/0]

11 root 0:01 [mtdblockd]

57 root 0:00 [jffs2_gcd_mtd4]

78 root 0:00 /usr/bin/watchdog

81 root 0:00 /usr/bin/reset_detect

173 root 0:10 /usr/sbin/configd

184 root 0:04 /sbin/lighttpd -f /etc/lighttpd.conf

197 root 0:00 /sbin/syslogd -S -D -O /var/log/messages -s 64 -b 2

236 root 0:17 /usr/local/sbin/snmpd -c /etc/snmpd.conf -Ln

249 root 0:00 /usr/sbin/telnetd

327 root 0:00 /usr/local/sbin/snmpd -c /etc/snmpd.conf -Ln

328 root 0:00 /usr/local/sbin/snmpd -c /etc/snmpd.conf -Ln

329 root 0:00 /usr/local/sbin/snmpd -c /etc/snmpd.conf -Ln

370 root 0:00 /usr/local/bin/hostapd /etc/hostapd.conf.wifi0

378 root 0:04 /usr/sbin/nmbd -s /etc/smb.conf -D

482 root 0:00 /sbin/getty -L ttyS0 9600 vt100

2299 root 0:00 -cli

2315 root 0:00 /usr/sbin/dropbear

2691 root 0:00 sh -c sh

2692 root 0:00 sh

2710 root 0:00 ps

Посмотрим, какие команды доступны в каталогах /bin, /sbin, usr/bin и usr/sbin.

/ # ls /bin

addgroup cp fgrep login nice sed umount

adduser date getopt ls pidof sh uname

ash dd grep mkdir ping sleep usleep

busybox delgroup gunzip mknod pipe_progress stat vi

cat df gzip mktemp printenv su watch

catv dmesg hostname more ps sync zcat

chgrp echo ip mount pwd tar

chmod egrep kill mountpoint rm touch

chown false ln mv rmdir true

/ # ls /sbin

arp ifrename iwlist lsmod route syslogd

freeramdisk ifup iwpriv modprobe runlevel udhcpc

getty init klogd pivot_root start-stop-daemon vconfig

halt insmod lighttpd poweroff sulogin

ifconfig iwconfig logread reboot switch_root

ifdown iwevent losetup rmmod sysctl

/ # ls /usr/bin

[ crontab flash_erase killall5 passwd sort uptime

[[ cut flashcp last pgrep ssh watchdog

ar dbclient fold length printf strings wc

arping diff free less printmd tail wget

awk dirname ftpget logger readlink tee which

basename dos2unix ftpput logname renice telnet who

bddatard dropbearconvert fuser md5sum reset test whoami

bunzip2 dropbearkey head mesg reset_detect tftp wifidog

bzcat du hexdump mkfifo resize time wr_mfg_data

bzip2 dumpleases id nmeter scp top xargs

cksum env ipcrm nohup seq tty yes

clear expr ipcs od setsid uniq

cmp find killall panel_led sha1sum unix2dos

/ # ls /usr/sbin

brctl conf_save dropbear iptables-save readprofile

chroot conf_set inetd iptables-xml telnetd

cli configd iptables mii-tool udhcpd

conf_get crond iptables-restore nmbd vconfig

Оценим, насколько загружен WNAP320, для чего просмотрим содержимое файлов /proc/uptime и /proc/loadavg. В выводе cat /proc/uptime присутствуют два числа, отвечающее за время работы и время простоя аппаратуры соответственно. Первые три числа в выводе cat /proc/loadavg показывают среднюю загрузку устройства за последние 1, 5 и 15 минут соответственно. Как видно, наша точка доступа в данный момент не загружена совершенно. Время работы устройства можно получить также и с помощью команды uptime, вывод которой, наверное, более удобен для восприятия человека.

/ # cat /proc/uptime

88280.54 88127.39

/ # cat /proc/loadavg

0.00 0.00 0.00 1/30 2720

/ # uptime

23:46:36 up 1 day, 43 min, load average: 0.00, 0.00, 0.00

Информация об аппаратной платформе может быть получена из файла /proc/cpuinfo. Сведения о памяти содержатся в файле /proc/meminfo.

/ # cat /proc/cpuinfo

system type : Atheros AR7100 (hydra)

processor : 0

cpu model : MIPS 24K V7.4

BogoMIPS : 450.56

wait instruction : yes

microsecond timers : yes

tlb_entries : 16

extra interrupt vector : yes

hardware watchpoint : yes

ASEs implemented : mips16

VCED exceptions : not available

VCEI exceptions : not available

/ # cat /proc/meminfo

MemTotal: 127888 kB

MemFree: 90284 kB

Buffers: 3696 kB

Cached: 17700 kB

SwapCached: 0 kB

Active: 11868 kB

Inactive: 12260 kB

SwapTotal: 0 kB

SwapFree: 0 kB

Dirty: 0 kB

Writeback: 0 kB

AnonPages: 2744 kB

Mapped: 3956 kB

Slab: 11000 kB

SReclaimable: 2160 kB

SUnreclaim: 8840 kB

PageTables: 204 kB

NFS_Unstable: 0 kB

Bounce: 0 kB

CommitLimit: 63944 kB

Committed_AS: 6564 kB

VmallocTotal: 1048404 kB

VmallocUsed: 1992 kB

VmallocChunk: 1046344 kB

Каталог /usr/bin содержит одну интересную программу – panel_led, позволяющую управлять световым индикатором работы устройства. Полезность данной утилиты во время штатной работы точки доступа выглядит весьма сомнительной, но мы всё же решили поделиться этим знанием с нашими читателями.

/usr/bin # panel_led

This Program needs one argument.

Enter 1 for Amber.

Enter 2 for Amber Blink.

Enter 3 for Green.

Enter 4 for Green Blink.

Enter 5 for off.

Интересной командой явилась poweroff, позволяющая просто выключить устройство. Это не совсем такое выключение, к которому привыкли пользователи ноутбуков и персональных компьютеров, в данном случае лишь перестаёт функционировать операционная система, хотя световые индикаторы продолжают гореть, то есть функции точки доступа WNAP320 уже не выполняет. Включить устройство обратно удалённо без специализированного оборудования невозможно, лишь непосредственным отключением и повторным подключением питания.

/ # poweroff --help

BusyBox v1.11.0 (2011-06-23 15:54:48 IST) multi-call binary

Usage: poweroff [-d delay] [-n] [-f]

Halt and shut off power

Options:

-d Delay interval for halting

-n No call to sync()

-f Force power off (don't go through init)

Доступ к командной строке WNAP320 может быть получен также с помощью консольного порта. Для подключения к ПК требуется нуль-модемный кабель, скорость подключения 9600 бод, 8 бит данных, без бита чётности, с одним стоп-битом. При подключении запрашивается логин и пароль.

Welcome to SDK.

Have a lot of fun...

netgearBD1BC8 login: admin

Password:

netgearBD1BC8#

Мы решили пронаблюдать процесс перезагрузки рассматриваемой точки доступа. Лог этого процесса был записан в файл.

Во время включения устройства администратор может войти в режим конфигурирования загрузчика, список команд которого представлен ниже.

ar7100> ?

? - alias for 'help'

autoscr - run script from memory

base - print or set address offset

bdinfo - print Board Info structure

boot - boot default, i.e., run 'bootcmd'

bootd - boot default, i.e., run 'bootcmd'

bootelf - Boot from an ELF image in memory

bootm - boot application image from memory

bootp - boot image via network using BootP/TFTP protocol

bootvx - Boot vxWorks from an ELF image

burn - burn data into flash

cmp - memory compare

coninfo - print console devices and information

cp - memory copy

crc32 - checksum calculation

delay - delay

echo - echo args to console

erase - erase FLASH memory

exit - exit script

flinfo - print FLASH memory information

gigamode - switch the giga port in different mode

go - start application at address 'addr'

gpio - gpio testing command

help - print online help

iminfo - print header information for application image

imls - list all images found in flash

itest - return true/false on integer compare

loadb - load binary file over serial line (kermit mode)

loads - load S-Record file over serial line

loady - load binary file over serial line (ymodem mode)

loop - infinite loop on address range

macset - set netinterface macaddress

macshow - display mac address of eth0,eth1,wlana

md - memory display

memtest - memory testing command

mii - MII utility commands

mm - memory modify (auto-incrementing)

mtest - simple RAM test

mw - memory write (fill)

nfs - boot image via network using NFS protocol

nm - memory modify (constant address)

pci - list and access PCI Configuration Space

ping - send ICMP ECHO_REQUEST to network host

porttest - port testing command

printenv- print environment variables

progmac - Set ethernet MAC addresses

protect - enable or disable FLASH write protection

rarpboot- boot image via network using RARP/TFTP protocol

reset - Perform RESET of the CPU

run - run commands in an environment variable

saveenv - save environment variables to persistent storage

savemd - save manufacturing data info flash

setenv - set environment variables

setmd - set manufacturing data

showmd - Display manufacturing data

sleep - delay execution for some time

test - minimal test like /bin/sh

tftpboot- boot image via network using TFTP protocol

version - print monitor version

wpspinset - set wpspin number

Рассмотрим некоторые из команд. Вызов bdinfo предоставляет краткую информацию о платформе. Похожая информация также доступна в выводе команды showmd.

ar7100> bdinfo

boot_params = 0x87F73FA4

memstart = 0x80000000

memsize = 0x08000000

flashstart = 0xBF000000

flashsize = 0x00800000

flashoffset = 0x0002F734

ethaddr = 00:00:00:00:00:00

ip_addr = 192.168.1.2

baudrate = 9600 bps

ar7100> showmd

ProductID = WNAP320

HWVer = 1.0

reginfo = 0

numofimages = -1

currimage = -1

basemac = A021B7BD1BC0

maccnt0 = -1

maccnt1 = -1

maccnt2 = -1

maccnt3 = -1

serno = 2NL1145U00199

boot_params = 0x87F73FA4

memstart = 0x80000000

memsize = 0x08000000

flashstart = 0xBF000000

flashsize = 0x00800000

flashoffset = 0x0002F734

ethaddr = 00:00:00:00:00:00

ip_addr = 192.168.1.2

baudrate = 9600 bps

Список размещённых на флеш файлов-образов с прошивкой отображается в выводе команды imls.

ar7100> imls

Image at BF050000:

Image Name: Linux Kernel

Created: 2011-06-23 10:45:30 UTC

Image Type: MIPS Linux Kernel Image (gzip compressed)

Data Size: 983040 Bytes = 960 kB

Load Address: 80020000

Entry Point: 801f2000

Verifying Checksum ... OK

Команда printenv выводит переменные окружения.

ar7100> printenv

bootcmd=bootm 0xbf050000

bootdelay=4

baudrate=9600

ipaddr=192.168.1.2

serverip=192.168.1.1

loadUboot=tftpboot 0x80010000 u-boot.bin;erase 0xbf000000 +0x30000;cp.b 0x80010000 0xbf000000 0x30000

loadLinux=tftpboot 0x80010000 vmlinux.gz.uImage;erase 0xbf640000 +0x120000;cp.b 0x80010000 0xbf640000 0x120000

loadFiles=tftpboot 0x80010000 ap94-jffs2;erase 0xbf040000 +0x600000;cp.b 0x80010000 0xbf040000 0x600000

loadAll=run loadUboot;run loadLinux;run loadFiles

ethact=eth0

kimagename=vmlinux.gz.uImage

rimagename=rootfs.squashfs

download=tftp

flash_all=tftp 80800000 vmlinux.gz.uImage;erase bf050000 +100000;cp.b 80800000 bf050000 100000;

tftp 80800000 rootfs.squashfs;erase bf150000 +610000;cp.b 80800000 bf150000 ${filesize};erase 0xbf760000 +0x80000;

bootargs=console=ttyS0,9600 rootfstype=squashfs root=31:03 init=/sbin/init mtdparts=ar7100-nor0:256k(u-boot),

64k(u-boot-env),1024k(vmlinux.gz.uImage),6208k(rootfs),512k(var),64k(manufacturing-data),64k(ART)

stdin=serial

stdout=serial

stderr=serial

Environment size: 998/65532 bytes

Команда pci отображает информацию об одноимённой шине.

ar7100> pci

Scanning PCI devices on bus 0

BusDevFun VendorId DeviceId Device Class Sub-Class

_____________________________________________________________

00.00.00 0x168c 0x0029 Network controller 0x80

Версия загрузчика доступна в вызове version.

ar7100> version

U-Boot 1.1.4 dni-1.09 (Jul 1 2010 - 11:39:24)

Краткий обзор возможностей командной строки мы на этом завершаем.

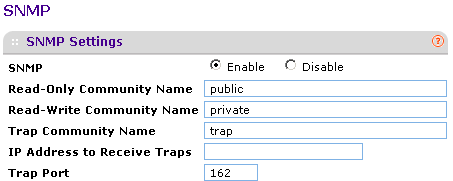

Доступ по SNMP

Перед подключением к точке доступа по протоколу SNMP требуется разрешить его использование и задать имена сообществ. Указанные действия производятся с помощью пункта SNMP группы Remote Management вкладки Maintenance.

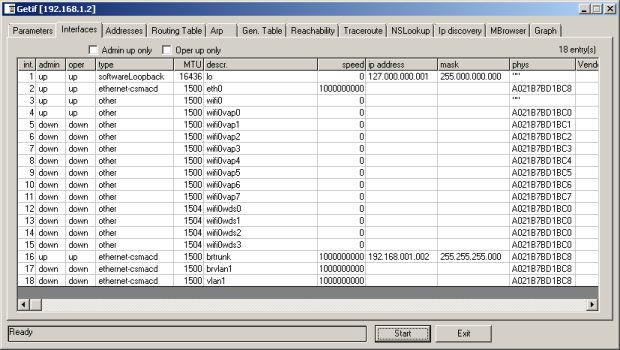

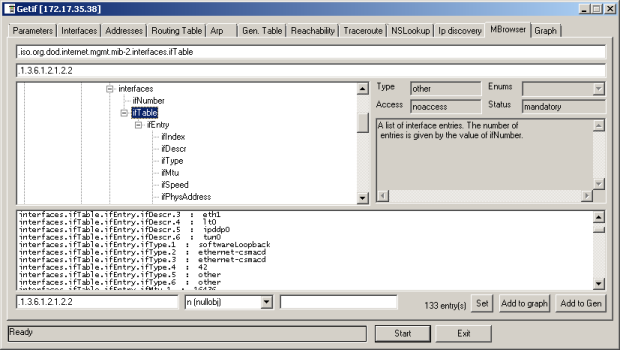

Для подключения мы использовали утилиту Getif версии 2.3.1, обнаружившую 18 интерфейсов, к числу которых относится проводной GE-порт, восемь беспроводных «портов» (по одному на каждый беспроводной профиль), четыре порта WDS и другие.

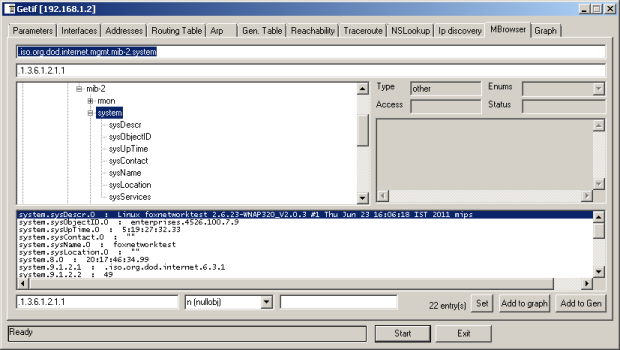

Мы не станем подробно останавливаться на всех доступных параметрах на вкладке MBrowser, рассмотрим лишь самые интересные. Общая информация об устройстве собрана в ветке .iso.org.dod.internet.mgmt.mib-2.system.

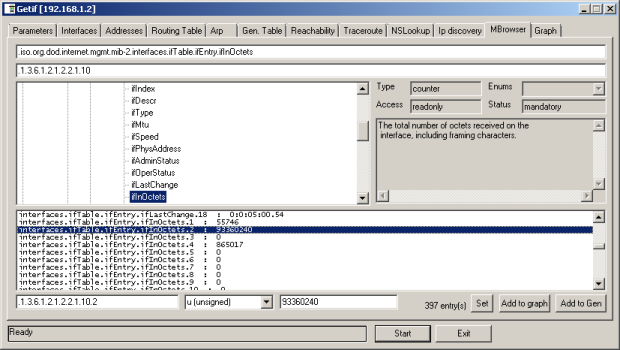

Информация о физических и логических интерфейсах собрана в ветке .iso.org.dod.internet.mgmt.mib-2.interfaces.ifTable.ifEntry. К такой информации относится список интерфейсов с их описанием, статус и скорость, время последнего изменения статуса, физический адрес, количество переданных байт пользовательских данных, счётчик ошибок.

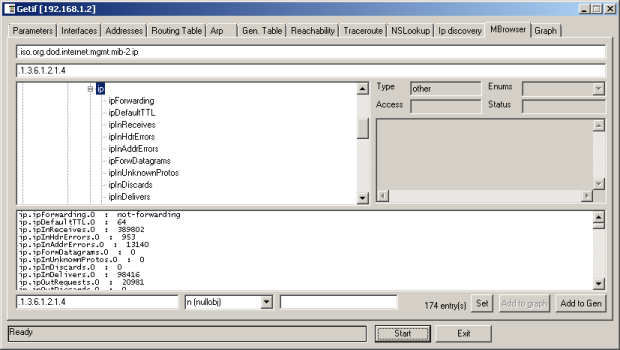

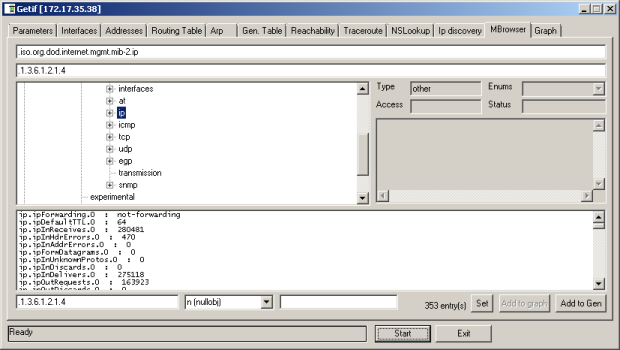

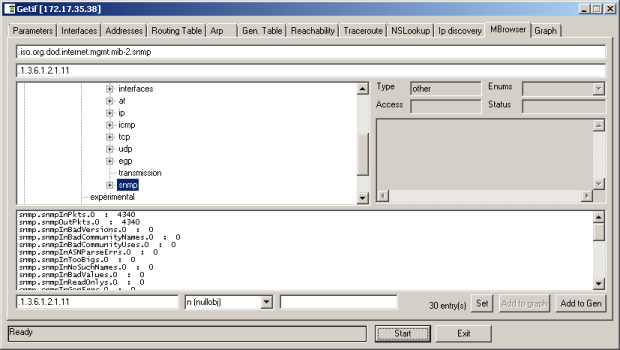

Статистическая информация протоколов IP, ICMP, TCP, UDP и SNMP представлена в ветках .iso.org.dod.internet.mgmt.mib-2.ip, .iso.org.dod.internet.mgmt.mib-2.icmp, .iso.org.dod.internet.mgmt.mib-2.tcp, .iso.org.dod.internet.mgmt.mib-2.udp и .iso.org.dod.internet.mgmt.mib-2.snmp соответственно.

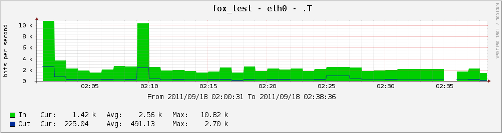

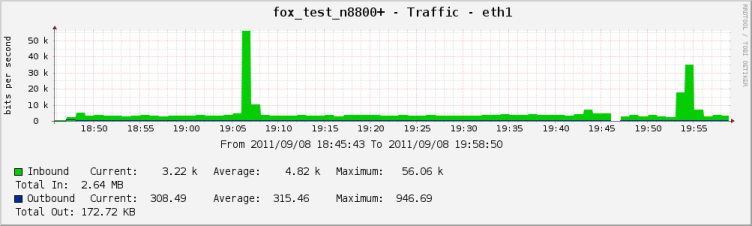

Также мы решили подключить WNAP320 к корпоративной системе мониторинга на основе Cacti для того, чтобы наблюдать загрузку сетевых интерфейсов точки доступа. Ниже представлен график загрузки проводного интерфейса Gigabit Ethernet в момент, когда мы конфигурировали устройство. Провал в правой части графика объясняется перезагрузкой точки доступа, когда устройство было недоступно по SNMP.

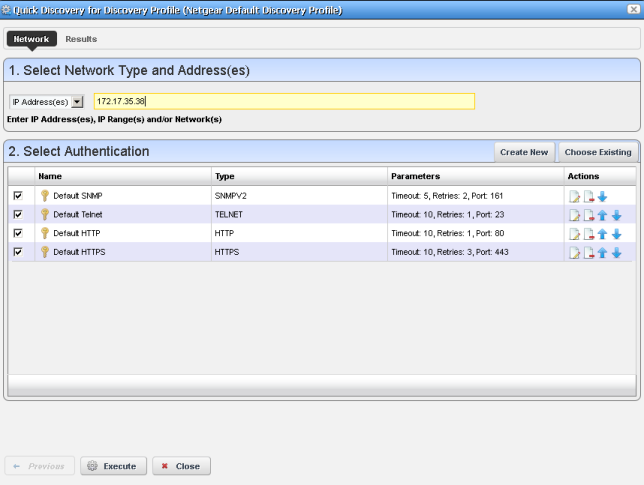

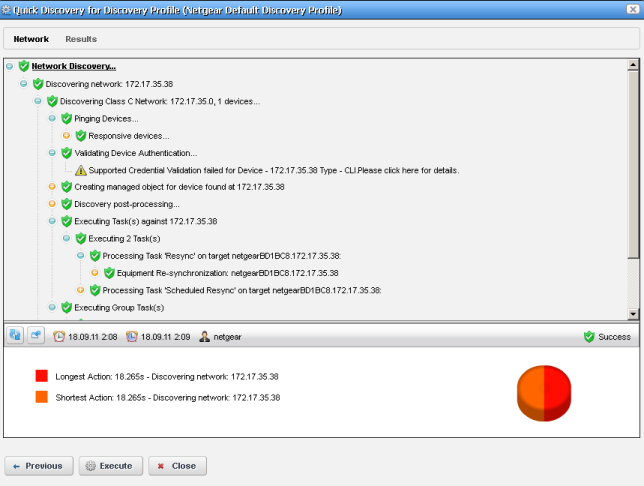

Кроме сторонних утилит для подключения к WNAP320 может использоваться собственная разработка компании NETGEAR – система мониторинга и управления NMS200. В данном обзоре мы не будем детально рассматривать возможности NMS200, а лишь опишем процесс подключения точки доступа к данной системе. Поддержка WNAP320 присутствует в NMS200 начиная с версии 2.4.0.15, которая на момент написания статьи ещё не была в широком доступе. Процесс обновления микропрограммного обеспечения WNAP320 описан в соответствующем разделе, но сначала требуется добавить нужное устройство с помощью меню Discovery.

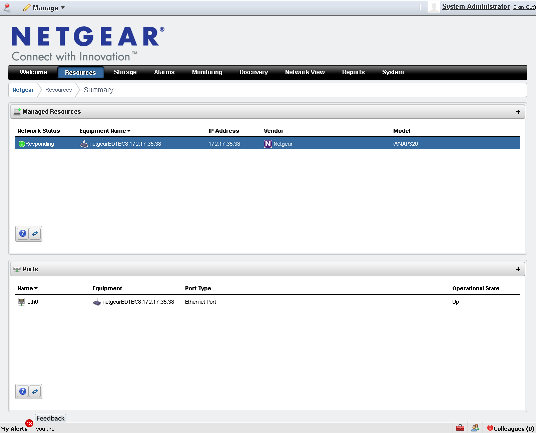

После указанных манипуляций новое устройство появляется в пункте Resources меню.

Перейдём теперь к тестированию точки доступа.

Тестирование

Первое, с чего мы всегда начинаем наше тестирование, - установление времени загрузки устройства. NETGEAR WNAP320 загружается за 65 секунд, что является приемлемым результатом.

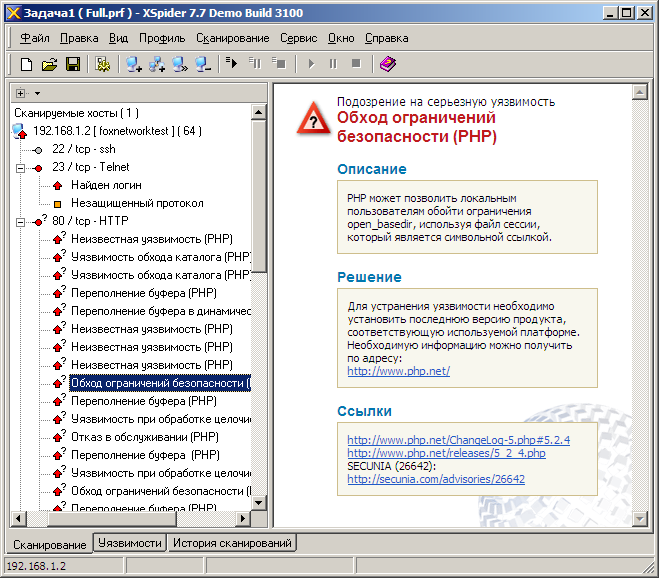

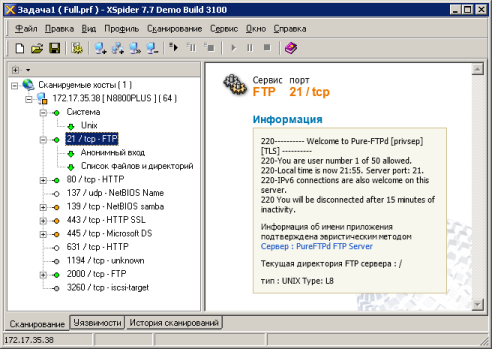

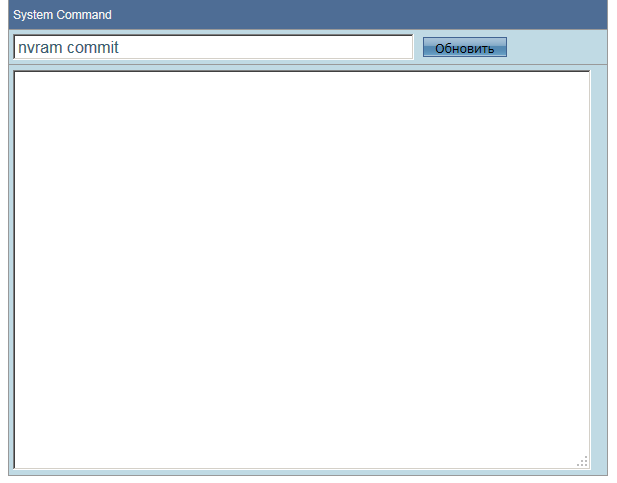

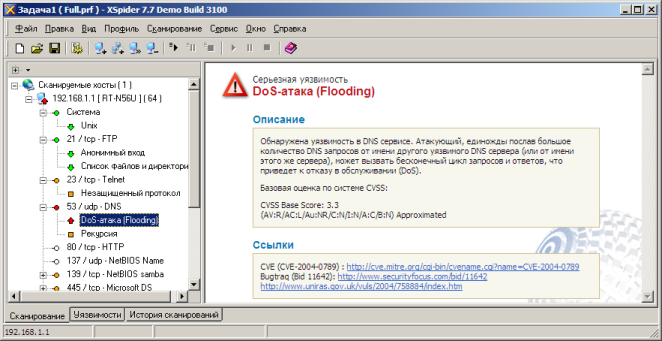

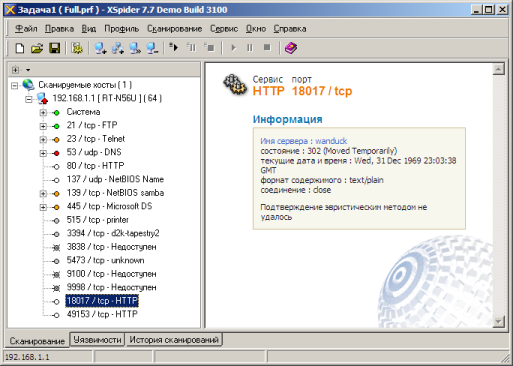

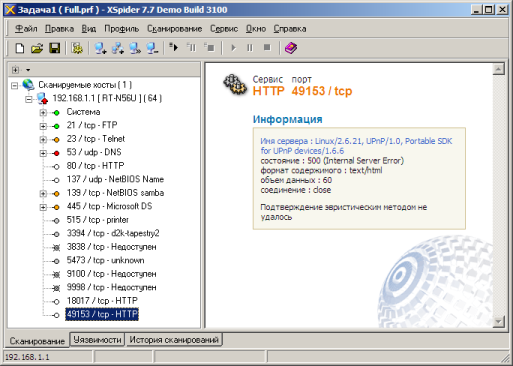

Вторым традиционным тестом стала проверка защищённости точки доступа, для чего был использован сканер сетевой безопасности Positive Technologies XSpider 7.7 (Demo build 3100). Всего было найдено пять открытых портов: TCP-22 (SSH), TCP-23 (Telnet), TCP-80 (HTTP), UDP-137 (NetBIOS Name) и TCP-443 (HTTPS). Стоит отметить, что TCP-порты с номерами 22 и 23 открываются устройством лишь в случае разрешения доступа к соответствующим службам. Для доступа по протоколу Telnet логин и пароль были угаданы, что не удивительно, так как пара admin/password широко известна. Обычной рекомендацией в данном случае будет незамедлительная смена пароля администратора на значительно более сложный. К сожалению, большое количество уязвимостей было обнаружено в реализации PHP в веб-интерфейсе WNAP320, пара из которых представлена ниже.

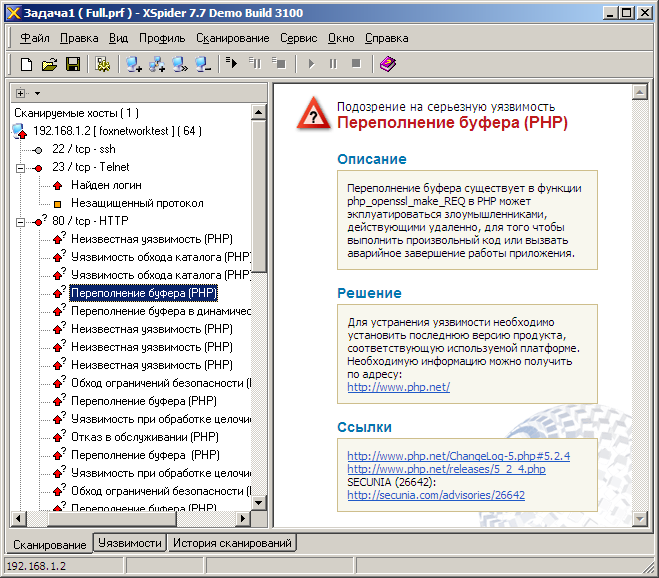

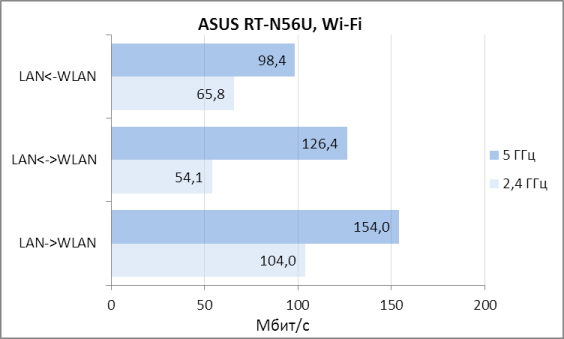

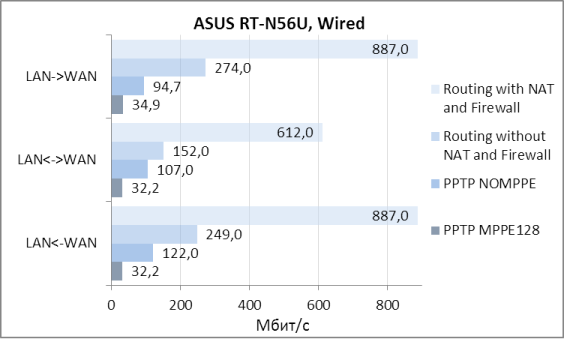

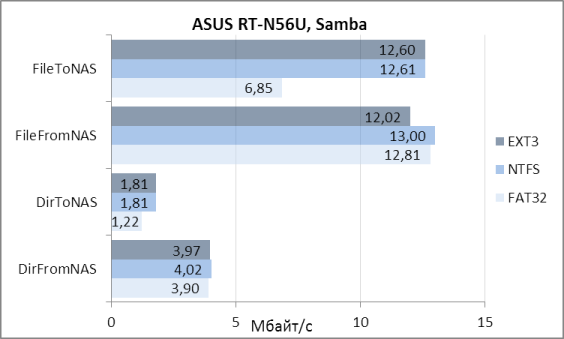

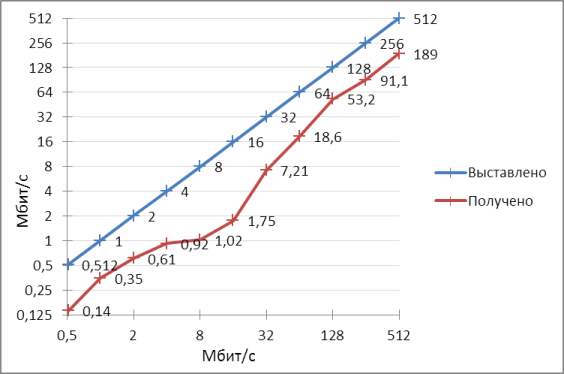

Наверное, самым ожидаемым тестом в обзоре WNAP320 является тест скорости передачи данных по беспроводной сети. Мы произвели несколько замеров с различными беспроводными клиентскими картами и для различного количества одновременных потоков данных. Для измерений использовалась утилита JPerf 2.0.2, результаты работы которой представлены ниже на диаграмме. Полученные скорости мы считаем вполне приемлемыми для подобного рода устройств.

Также нельзя не упомянуть параметры использованного тестового стенда.

| Компонент | ПК | Ноутбук |

| Материнская плата | ASUS P5K64 WS | ASUS M60J |

| Процессор | Intel Core 2 Quad Q9500 2.83 ГГц | Intel Core i7 720QM 1.6 ГГц |

| Оперативная память | DDR3 PC3-10700 OCZ 16 Гбайт | DDR3 PC3-10700 Kingston 8 Гбайт |

| Сетевая карта | Marvell Yukon 88E8001/8003/8010 ASUS WL-130N D-Link DWA-160 |

Atheros AR8131 Atheros AR9285 |

| Операционная система | Windows 7 x64 SP1 Rus | Windows 7 x64 SP1 Rus |

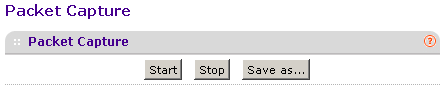

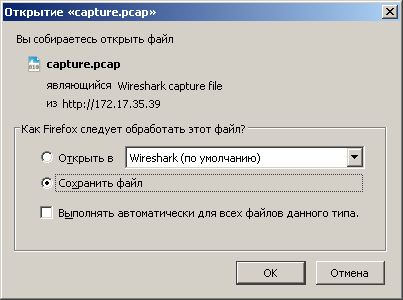

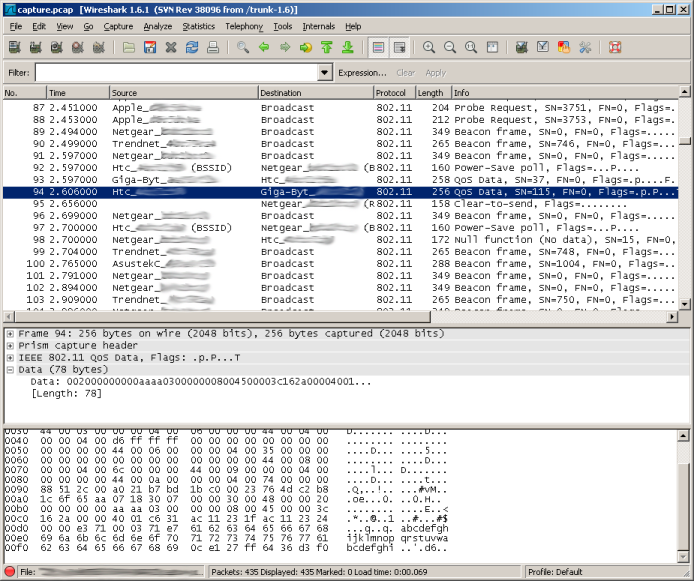

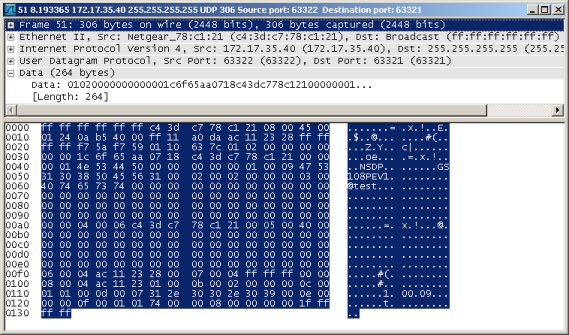

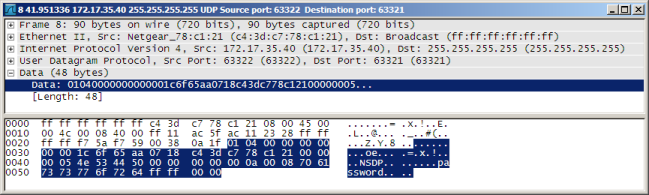

Подпункт Packet Capture вкладки Monitoring предназначен для перехвата данных, передаваемых в беспроводном сегменте. Естественно, мы не могли обойти эту возможность стороной. Всё, что требуется сделать – нажать кнопку Start для начала перехвата и Stop – для его завершения, после чего сохранить созданный файл.

Все собранные фреймы передавались по беспроводной сети в зоне доступа WNAP320. Стоит лишь отметить, что легко получить из них передаваемый трафик в формате утилиты TCPdump не получится. Так в представленных ниже данных с трудом угадывается эхо-ответ протокола ICMP.

Однако для глубокого разбора трафика при решении проблем такая возможность отлично подходит.

На этом раздел тестирования завершается, подведём итоги.

Заключение

Мы остались довольны протестированной точкой доступа NETGEAR WNAP320, позволяющей организовать беспроводной доступ к сети в отелях, аэропортах, кафе, на производстве. Жаль только, что цена не позволит широко использовать WNAP320 дома. Сильные стороны устройства перечислены ниже.

- Приятный дизайн.

- Поддержка виртуальных сетей.

- Наличие нескольких беспроводных профилей.

- Поддержка PoE.

- Возможность обновлять прошивку не только по протоколам HTTP/HTTPS, но и с помощью TFTP.

- Высокие скорости передачи данных по Wi-Fi.

- Собственная система централизованного управления.

Однако нельзя не сказать и о недостатках.

- Веб-интерфейс доступен только на английском языке.

- Нет поддержки кириллических имён для NTP-сервера.

- Высокая цена.

Стоит отметить, что у NETGEAR WNAP320 есть старший брат – WNAP360, позволяющий также работать и в диапазоне 5 ГГц. Возможно, в будущем он также попадёт к нам в лабораторию для тестов.

На момент написания статьи средняя цена NETGEAR WNAP320 в интернет-магазинах Москвы составляла 8500 рублей.

Thecus N8800+, или двухюнитовое хранилище на восемь дисков

Введение

Стоило нам только выпустить обзор одноюнитового хранилища Thecus 1U4200XXXR, как в нашу тестовую лабораторию попало другое хранилище в стоечном исполнении того же производителя – N8800+, занимающее два юнита и позволяющее подключить до восьми дисков по интерфейсу SATA II. Так как оба СХД имеют сходные возможности, мы не станем подробно изучать веб-интерфейс N8800+, но остановимся на аппаратных особенностях устройства, проведём тесты скорости доступа к данным. Также мы планируем сравнить полученные скорости с результатами для 1U4200XXR из линейки XXX, но обо всё по порядку!

Внешний вид

Thecus N8800+ выполнен в металлическом корпусе, габариты которого составляют 626*480*87 мм по длине, ширине и высоте, соответственно, и предназначен для монтажа в 19’’ телекоммуникационную стойку с помощью поставляемых в комплекте рельсов. Спереди по бокам устройства размещаются «уши», однако крепление хранилища к стойке лишь с их использованием не допускается. Передняя панель закрывается перфорированной металлической дверцей, препятствующей случайные нажатия на управляющие элементы N8800+. За ней размещаются восемь корзин для жёстких дисков, ЖК-экран, кнопки включения/выключения/перезагрузки устройства, четыре управляющие клавиши ( ,

,  ,

,  и Esc) для изменения параметров работы хранилища при локальном доступе (не по сети), а также два порта USB 2.0. Стоит отметить, что при плотном размещении оборудования в стойке монтаж N8800+ на собственные рельсы будет невозможен. Также открытие перфорированной дверцы будет затруднено или полностью невозможно, если под хранилищем будет расположено какое-либо устройство с выступающей передней частью.

и Esc) для изменения параметров работы хранилища при локальном доступе (не по сети), а также два порта USB 2.0. Стоит отметить, что при плотном размещении оборудования в стойке монтаж N8800+ на собственные рельсы будет невозможен. Также открытие перфорированной дверцы будет затруднено или полностью невозможно, если под хранилищем будет расположено какое-либо устройство с выступающей передней частью.

На задней панели N8800+ размещаются два блока питания, два порта USB 2.0, два порта Gigabit Ethernet, один порт DB9 для подключения к ИБП и один разъём eSATA. Также здесь расположены два разъёма для установки дополнительной карты расширения. К сожалению, как мы увидим далее, слот PCI-E 8X здесь всего один. Например, сюда может быть установлена 10GE сетевая карта.

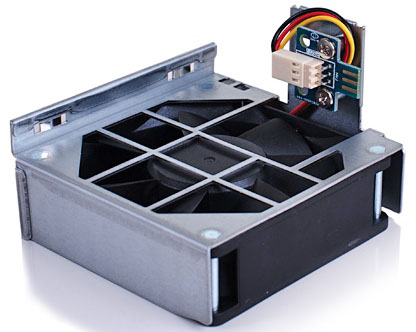

В качестве блоков питания использована модель R8P-400 компании SURE STAR, специализирующейся исключительно на производстве блоков питания. Сами блоки питания устанавливаются в единый корпус, к которому и производится подключение внешнего питания. Каждый блок оснащён двумя вентиляторами 40*40*20 мм.

Заглянем теперь внутрь хранилища.

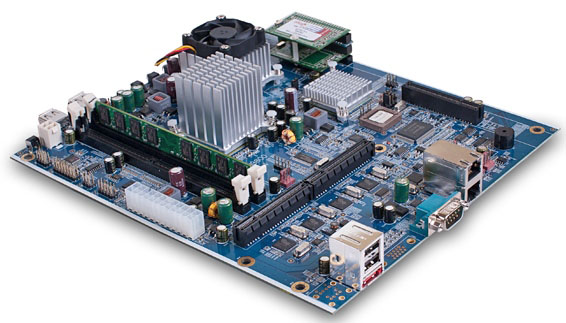

Аппаратная платформа

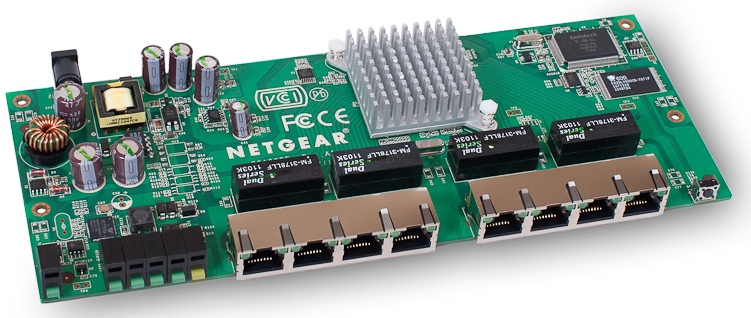

Электронная начинка N8800+ состоит в общей сложности из тринадцати плат, двенадцать из которых выполняют функции разводки кабелей и переходников между разъёмами. Фотографии некоторых из них мы представляем нашим читателям.

Внутри хранилище поделено на две равные части, в одной из которых расположены жёсткие диски, а во второй (задней) блоки питания и материнская плата. Вдоль разделяющей стенки размещены четыре вентилятора горячей замены с размерами 80*80*25 мм.

Оперативная память представлена одной планкой DSL DDR2-800 объёмом 2 Гбайта. Стоит отметить, что всего на материнской плате распаяно два разъёма под оперативную память.

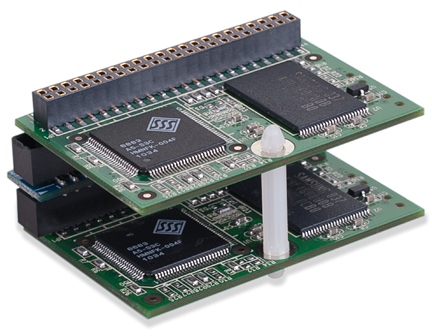

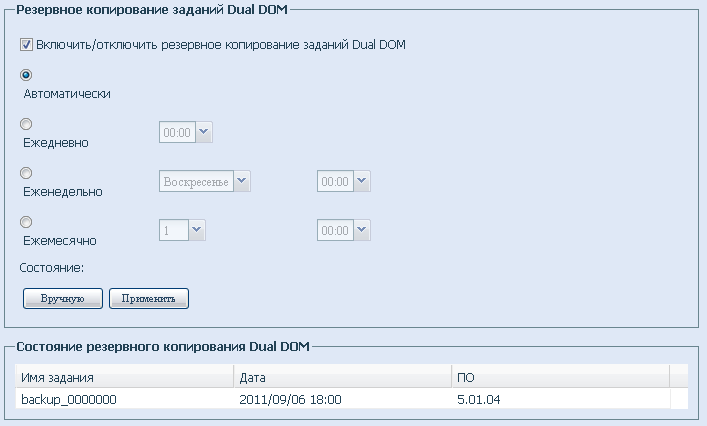

И, несмотря на то, что объём оперативной памяти у N8800+ в два раза больше, чем у рассмотренной ранее модели, сама память DDR2, а объём флеш-памяти меньше в четыре раза и составляет 128 Мбайт. Также как и у 1U4200XXX флеш-память здесь сдвоенная и произведена компанией Afaya: MDM4LRSU128MBPCF и MDM4LSU128MBPCF. Один из модулей защищён от записи и содержит резервную копию прошивки. Такая плата может быть использована только при серьёзном сбое с прошивкой основного банка. В качестве чипов флеш-памяти использованы микросхемы Samsung K9F1G08U08B, а функции контроллеров возложены на SSS 8883 A5-S3C HMNFK-004F. Thecus уже использовал подобные контроллеры, например, в модели N4200.

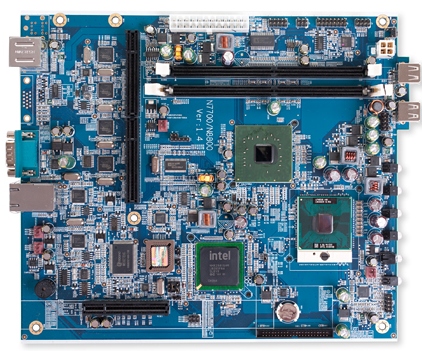

Основные элементы на самой материнской плате расположены с одной стороны, на которой находится маркировка N7700/8800 Ver:1.4. Кроме выведенных назад двух портов USB 2.0 на плате присутствуют ещё два неиспользованных порта, обращённых внутрь устройства. Intel LF80538 440 с частотой 1.86 ГГц, кэшем 1 Мбайт и FSB 533 МГц выполняет функции центрального процессора. Южный мост здесь представлен чипом Intel NH82801GHM, а контроллер ввода/вывода – Winbond W83627EHC. Также на плате был обнаружен некий модуль под большим радиатором без вентилятора, однако какие бы то ни было надписи на нём отсутствовали – идентифицировать его не удалось. Сетевые подключения обеспечиваются двумя чипами Intel WG82574L. Четыре модуля Silicon Image Sil3132CNU обеспечивают подключение двух жёстких дисков с интерфейсом SATA300 (SATA II) к шине PCI-E.

С аппаратной составляющей на этом мы заканчиваем и переходим к программной части.

Обновление прошивки и управление модулями

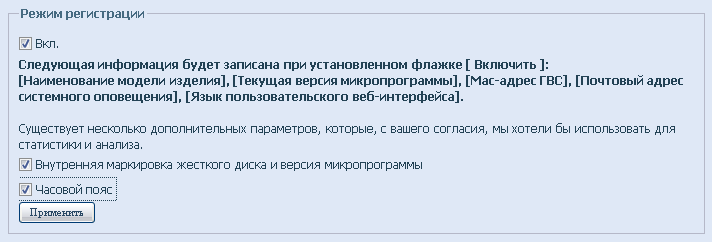

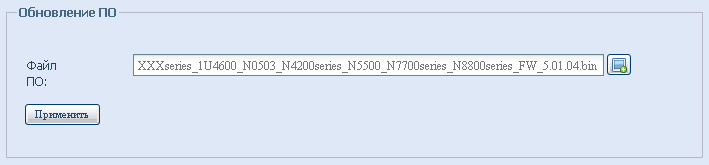

Thecus N8800+ допускает два способа обновления микропрограммного обеспечения: ручной и полуавтоматический. В ручном режиме пользователю необходимо самостоятельно загрузить файл (приблизительно 63 Мбайта) с образом прошивки с веб-сайта производителя и затем обратиться к пункту «Обновление ПО» меню «Администрирование». Для полуавтоматического режима требуется предварительная регистрация изделия с помощью пункта «Регистрация через Интернет» меню «Сведения о системе».

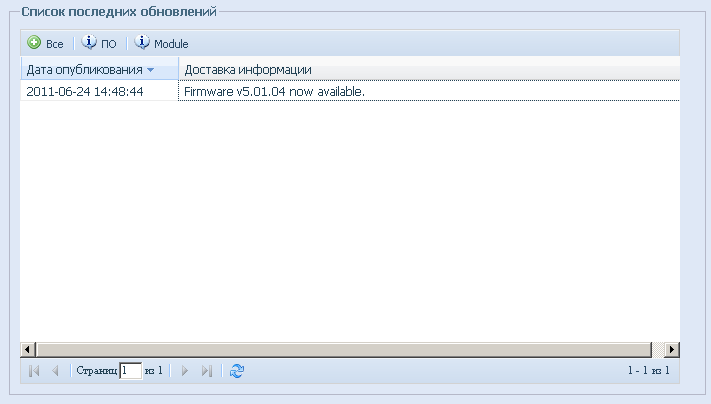

После такой регистрации администратору в том же пункте меню отображается список доступных обновлений, которые готовы к загрузке и установке.

Однако после выбора необходимого обновления пользователь всё равно перенаправляется на англоязычный сайт производителя для скачивания выбранной версии прошивки. Мы считаем, что выбор языка на сайте мог бы зависеть от выбранного языка веб-интерфейса устройства.

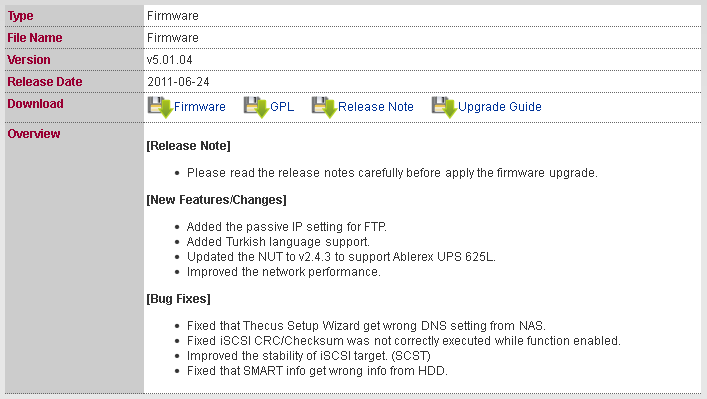

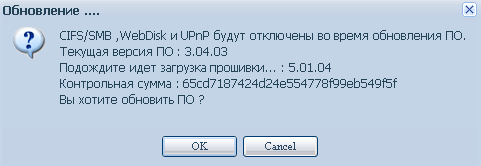

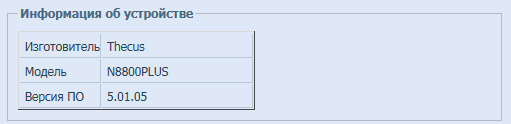

Мы загрузили прошивку версии 5.01.04 с сайта и приступили к процедуре обновления с помощью подпункта "Обновление ПО" меню "Администрирование".

Весь процесс обновления занимает порядка трёх минут, после чего требуется перезагрузить систему (70 секунд).

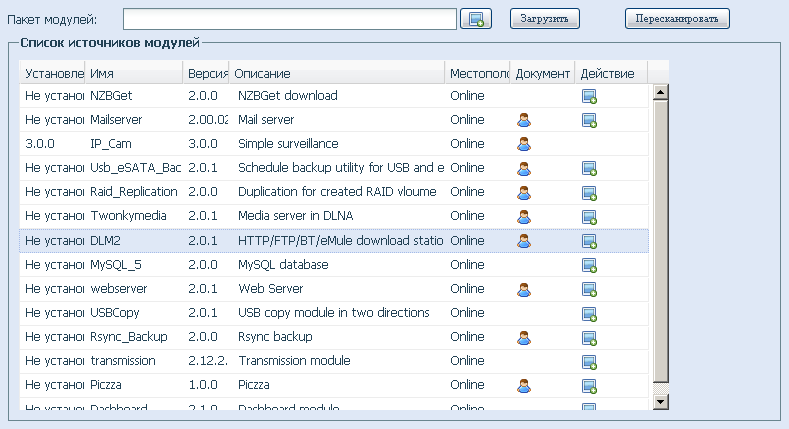

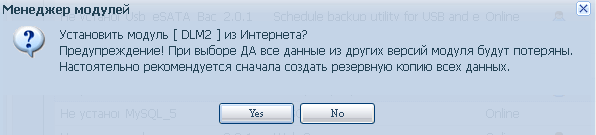

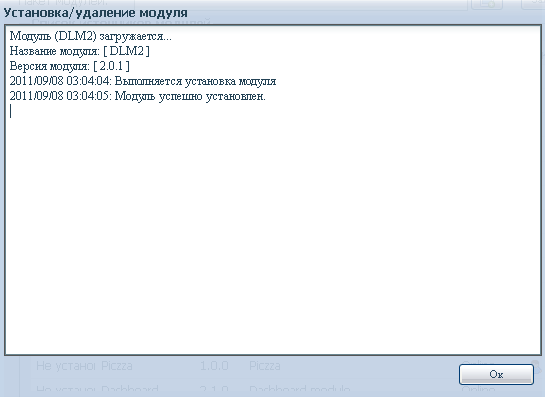

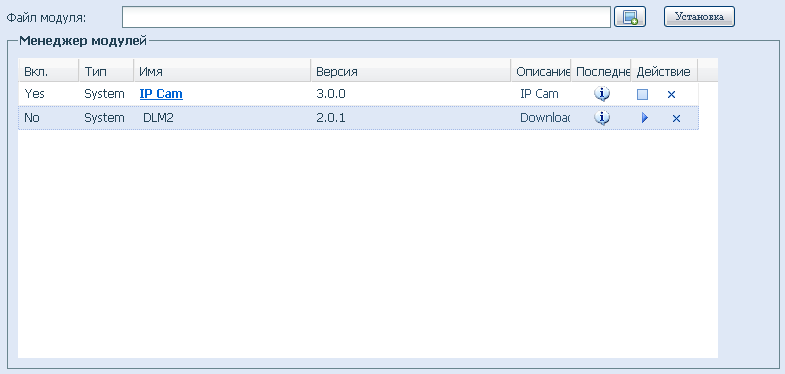

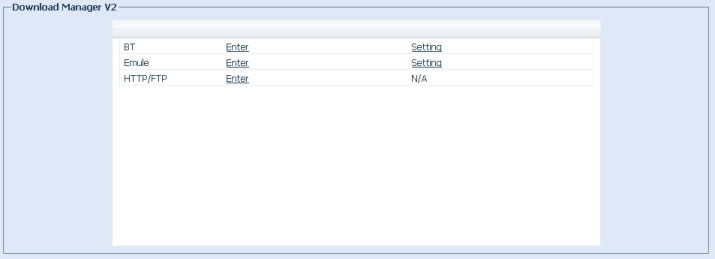

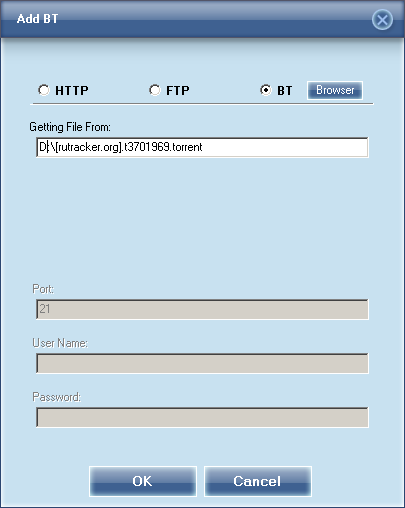

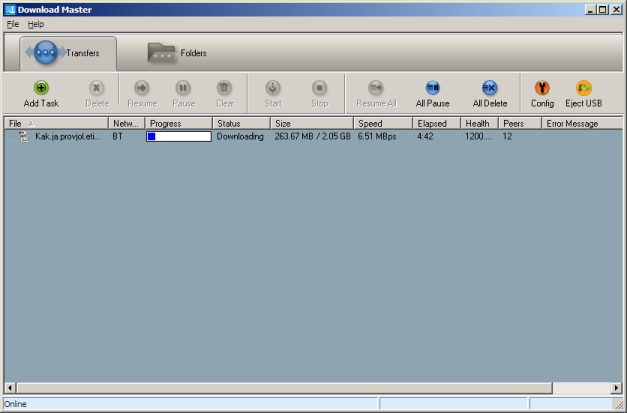

Thecus N8800+ не ограничивает пользователя стандартным набором возможностей хранилища и позволяет дополнительно установить модули расширения. Управление модулями производится с помощью пунктов группы «Сервер приложений» веб-интерфейса. Подпункт «Автоматическая установка модулей» предоставляет возможность администратору осуществить поиск доступных модулей в онлайн-базе производителя, либо загрузить ранее скачанный модуль самостоятельно. В качестве примера мы решили установить модуль DLM2, позволяющий осуществлять закачки по протоколам HTTP, FTP, BT и eMule.

После установки модуля требуется его запустить с помощью пункта «Модули», после чего можно переходить к его настройкам.

Рассмотрим типовые возможности, предлагаемые веб-интерфейсом N8800+.

Обзор веб-интерфейса

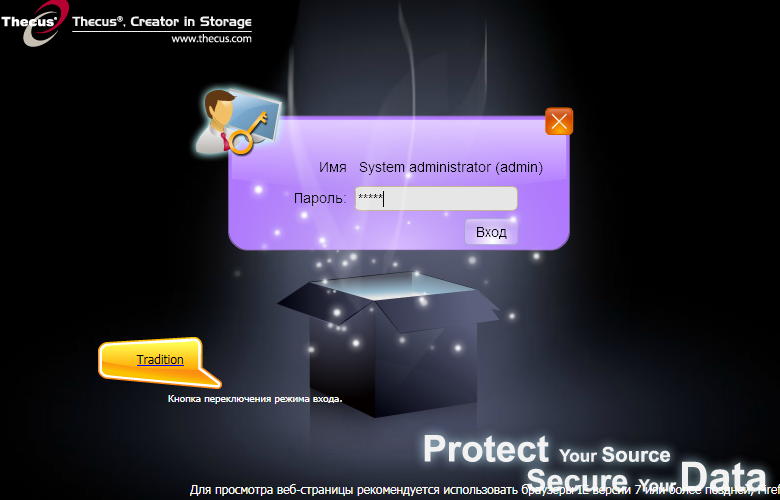

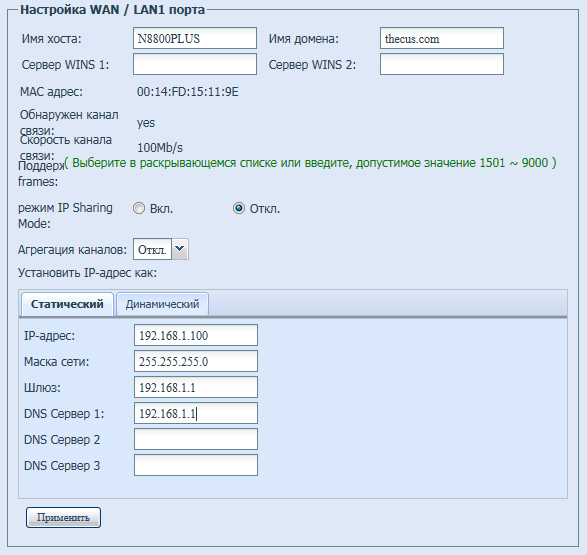

Доступ к веб-интерфейсу хранилища осуществляется путём обращения браузером к адресу 192.168.1.100. Естественно, хост администратора должен принадлежать при этом подсети 192.168.1.0/24. При входе у пользователя будет запрошен пароль, который по умолчанию равен admin.

После ввода правильных учётных данных пользователь попадает на стартовую страничку устройства, доступную на тринадцати языках. Мы не станем подробно описывать все возможности каждого пункта меню, однако остановимся на самых интересных.

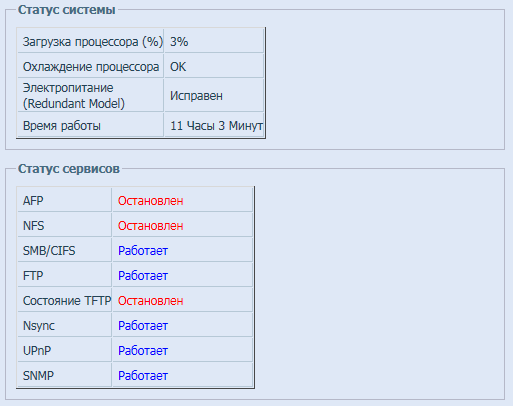

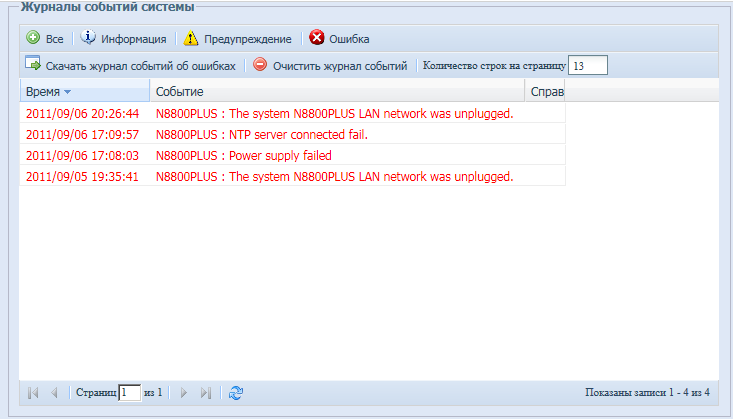

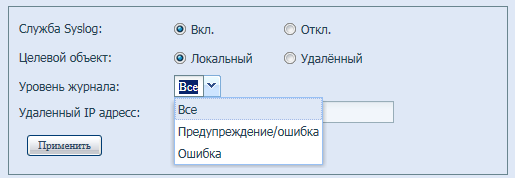

Подпункты группы «Сведения о системе» отображают информацию о модели хранилища и текущей версии прошивки, запущенных сервисах и времени работы, загрузке процессора и его охлаждении. Кроме того здесь локально доступна информация обо всех происходивших с N8800+ событиях. Возможна и передача журнальной информации на удалённый Syslog-сервер.

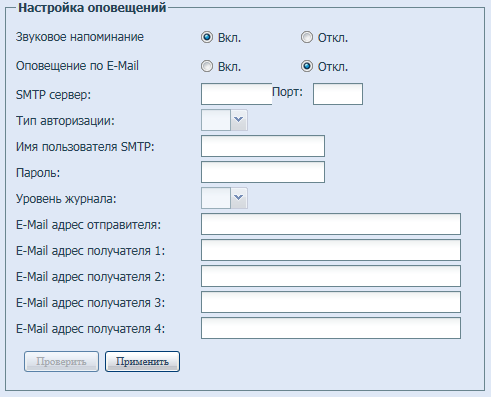

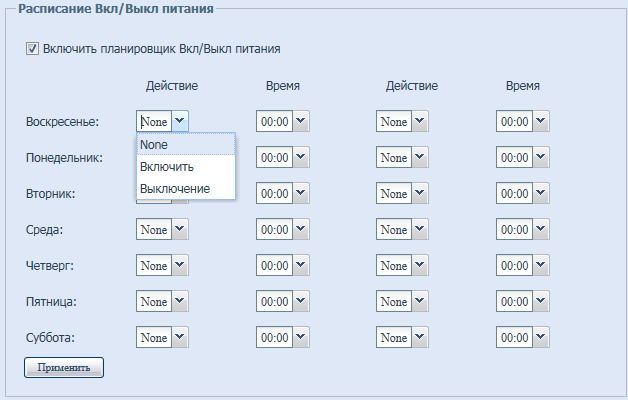

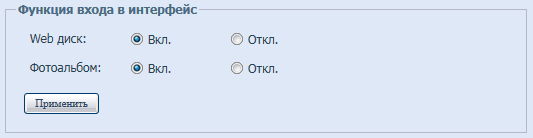

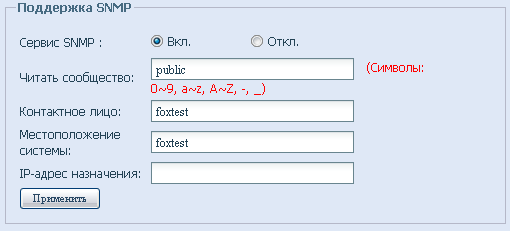

Кроме отправки сообщений на Syslog-сервер возможна рассылка напоминаний по электронной почте с помощью пункта «Оповещения» группы «Администрирование». Остальные пункты той же группы позволяют управлять временем устройства, обновлять прошивку, конфигурировать расписание включения/выключения хранилища, менять пароль администратора и управлять конфигурацией N8800+, перезагружать и выключать устройство, проверять файловую систему, разрешать или запрещать включение по сети, настраивать параметры SNMP, а также управлять функциями входа в веб-интерфейс.

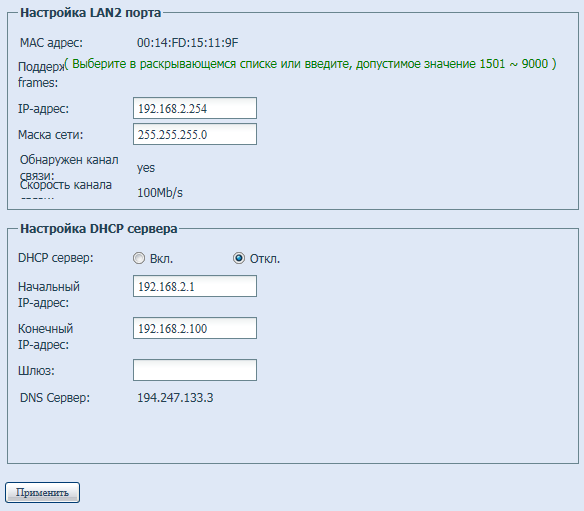

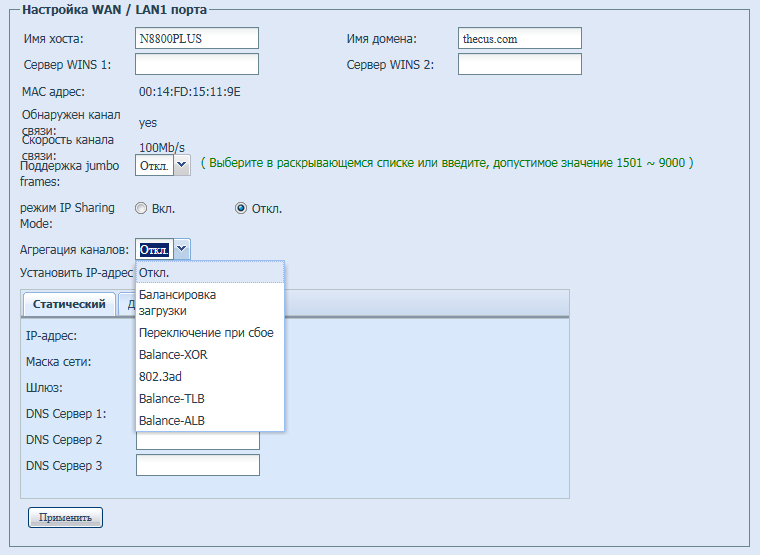

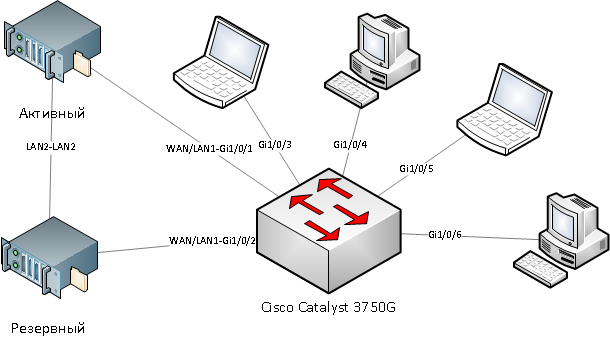

Подпункты группы «Сеть и сервисы» позволяют производить настройку сетевых интерфейсов WAN/LAN1 и LAN2, управлять сервером DHCP, агрегировать физические каналы.

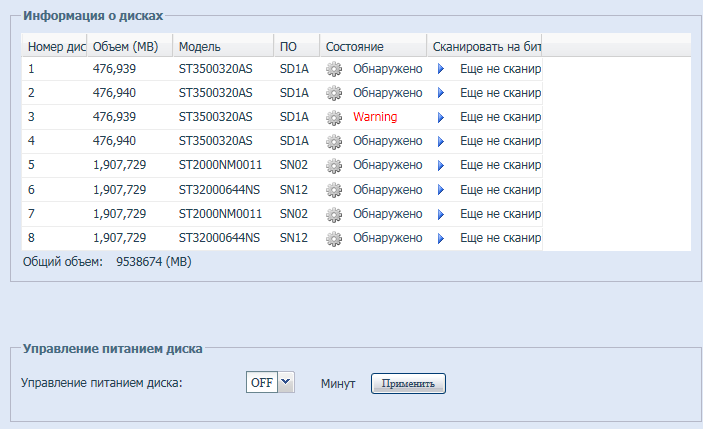

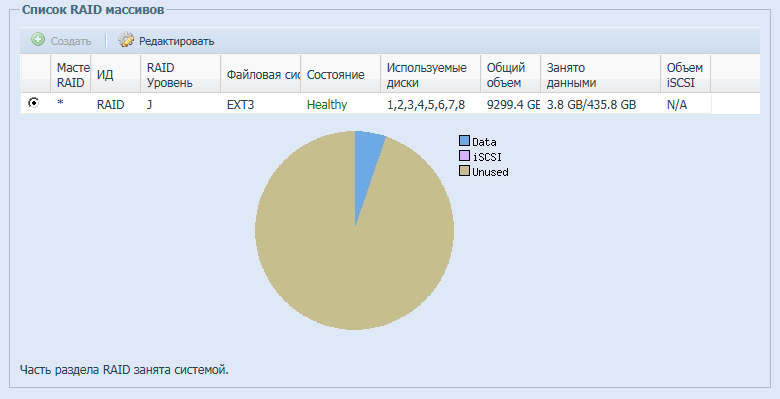

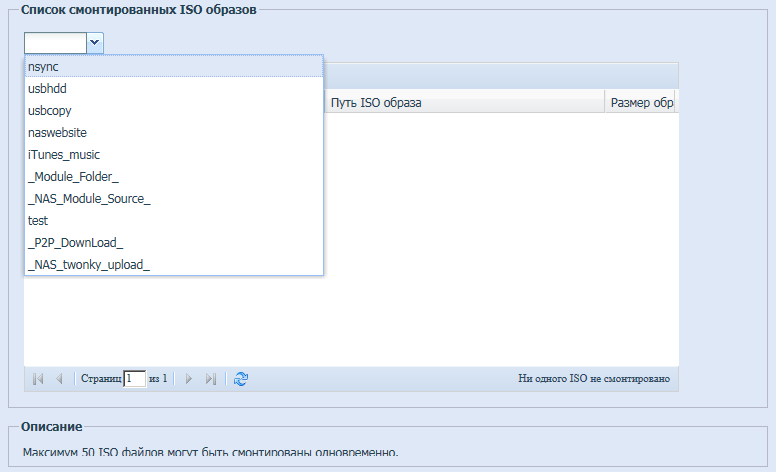

Пункты группы «Хранилище» предназначены для управления жёсткими дисками, RAID-массивами, монтированием ISO-образов, управления папками и стекирования.

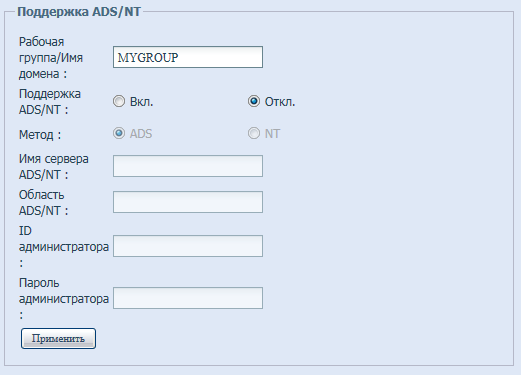

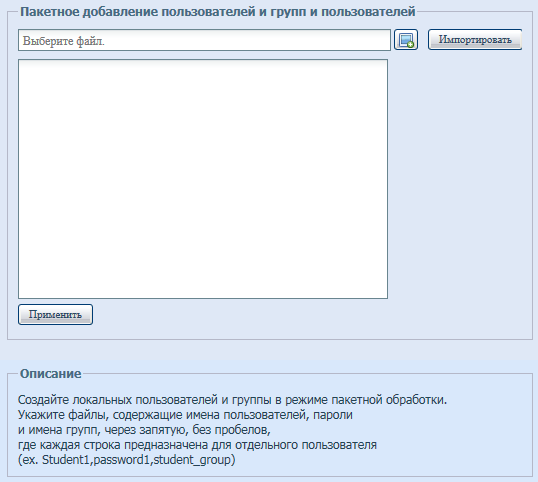

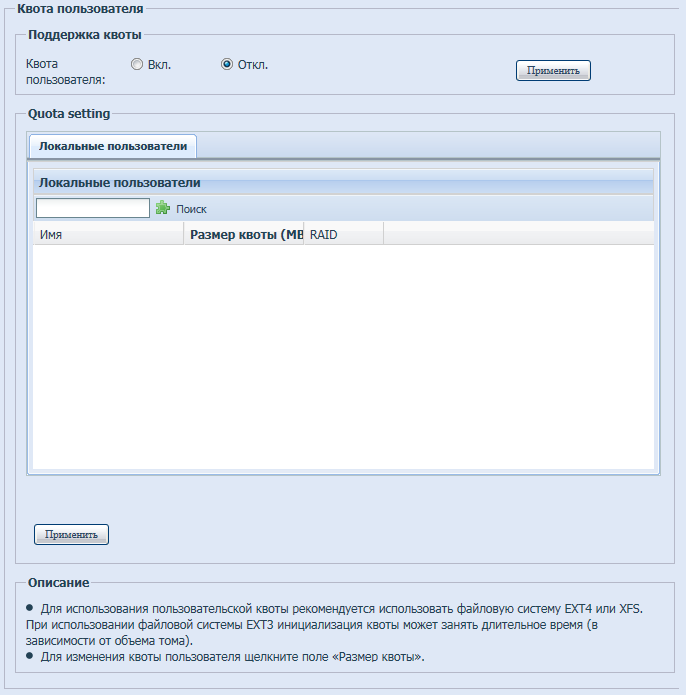

Thecus N8800+ поддерживает работу с Active Directory и локальной базой пользователей и групп, пакетное добавление локальных пользователей, управление дисковыми квотами. Указанные возможности собраны в пунктах группы «Пользователи и группы».

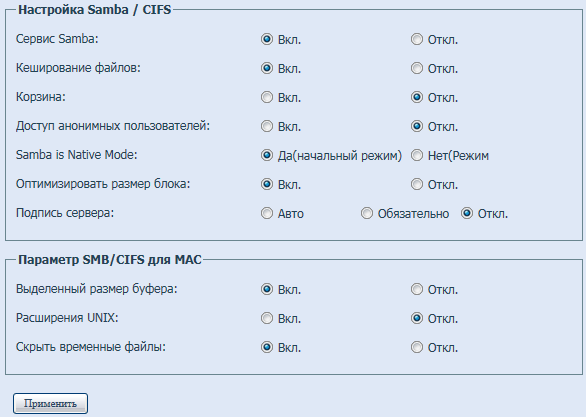

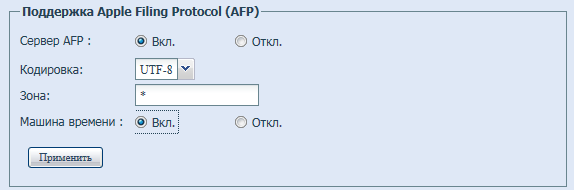

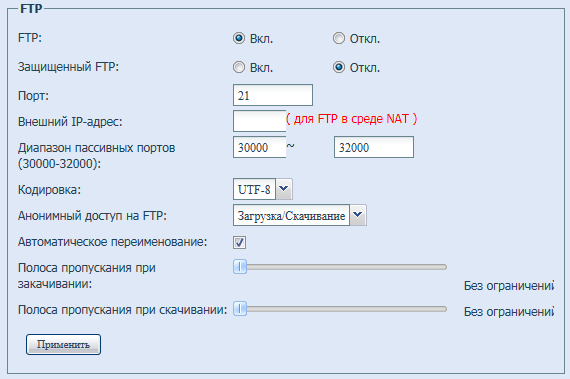

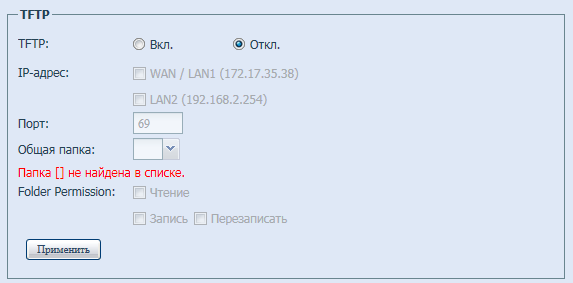

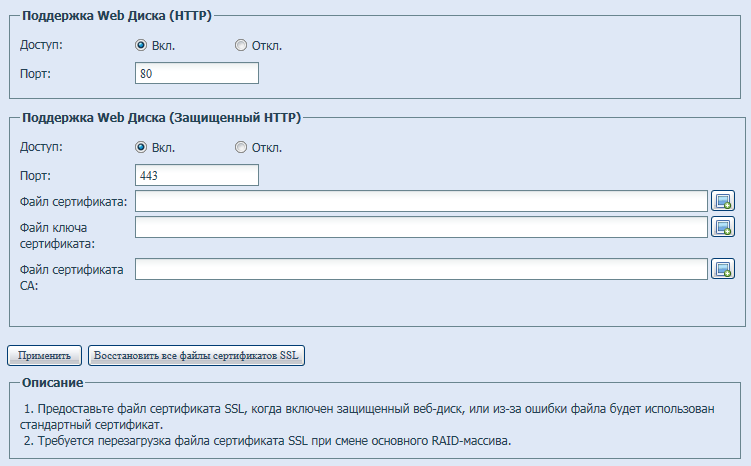

Управление файловыми протоколами Samba/CIFS, AFP, NFS, FTP, TFTP, HTTP/Web Disk, а также сервисами UPnP и Bonjour производится с помощью подпунктов группы «Сетевая служба».

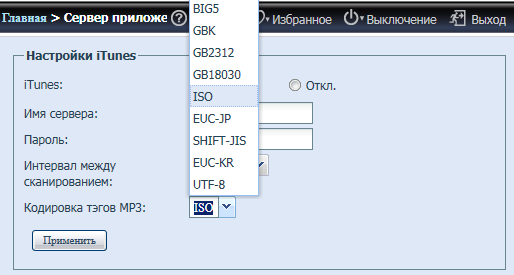

С помощью группы «Сервер приложений» можно управлять дополнительно устанавливаемыми модулями расширения, а также сервером iTunes.

Описание возможностей пунктов группы «Резервное копирование» будет дано нами ниже в разделе, посвящённом вопросам стекирования, агрегирования и резервирования.

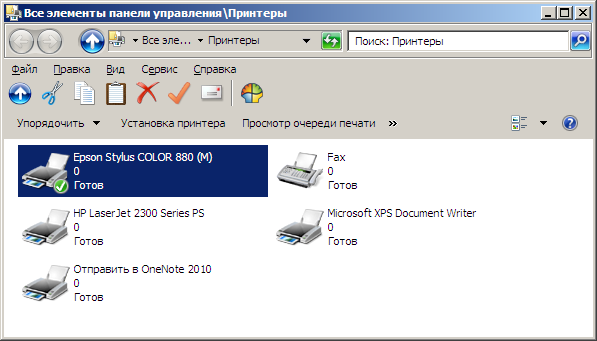

Группа «External Device» содержит всего два пункта: «Принтер» и «Управление ИБП (UPS)», позволяющие производить конфигурацию подключённого к N8800+ принтера или источника бесперебойного питания.

Краткое рассмотрение возможностей веб-интерфейса устройства мы на этом завершаем и переходим к возможностям доступа по протоколу SNMP.

Обзор SNMP-интерфейса

Включение поддержки протокола SNMP производится с помощью пункта «Настройка SNMP» группы «Администрирование».

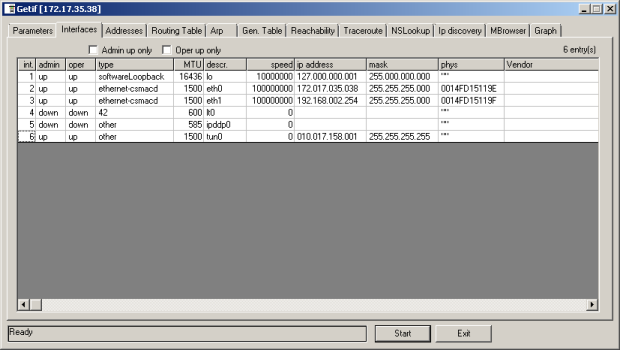

Для подключения мы использовали утилиту Getif версии 2.3.1. Всего было обнаружено шесть интерфейсов.

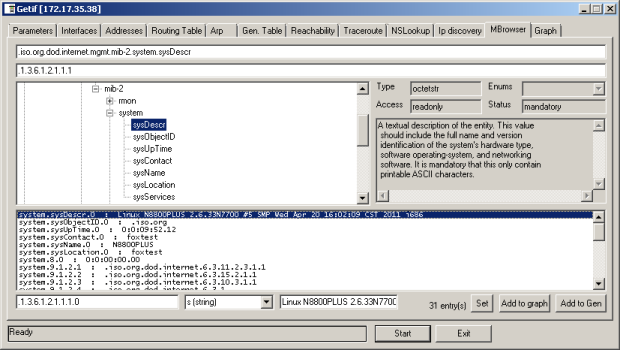

Перейдём теперь на вкладку MBrowser, в которой собраны все доступные параметры, расположенные в ветке .iso.org.dod.internet.mgmt.mib-2. Сведения о системе представлены в параметрах ветки .iso.org.dod.internet.mgmt.mib-2.system.

Параметры интерфейсов собраны в ветке .iso.org.dod.internet.mgmt.mib-2.interfaces.

Статистические сведения о работе протоколов IP, ICMP, TCP, UDP и SNMP собраны в соответствующих пунктах ветки .iso.org.dod.internet.mgmt.mib-2.

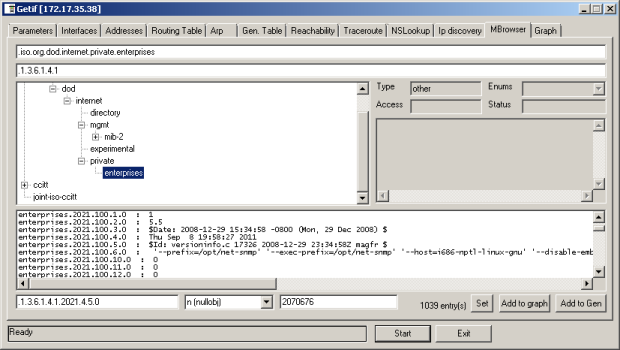

Также некоторые интересные параметры, не связанные непосредственно с сетью, вынесены в ветку .iso.org.dod.internet.private.

Мы решили собрать реальные данные о работе устройства по SNMP, для чего добавили N8800+ в существующую систему мониторинга на основе Cacti. Ниже представлен график загрузки сетевого интерфейса хранилища в момент написания одного из разделов данного обзора.

Изучим ещё некоторые аспекты работы Thecus N8800+ в корпоративной среде.

Стекирование, агрегирование и резервирование

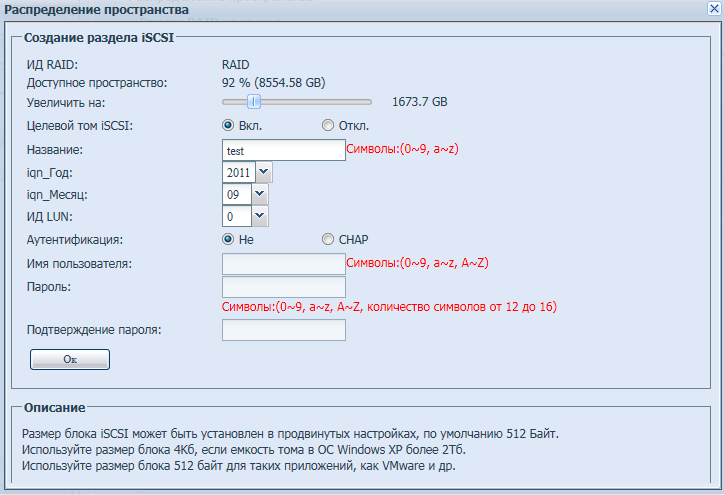

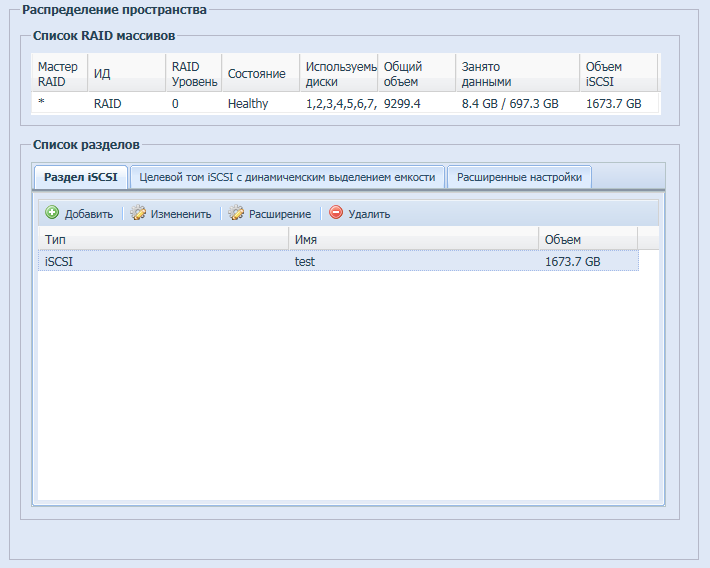

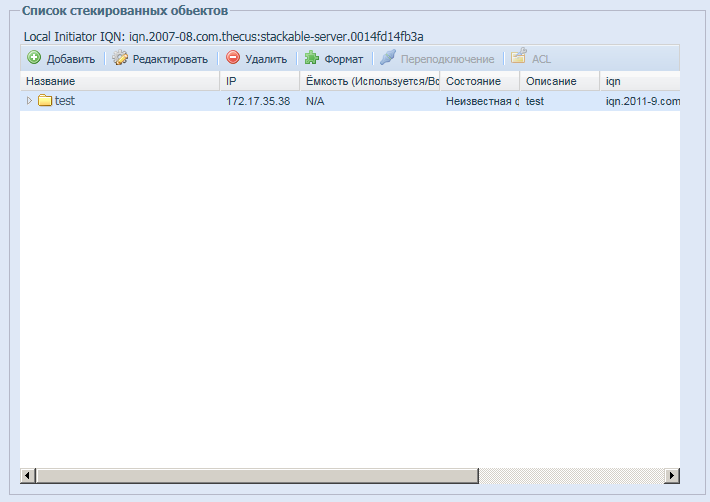

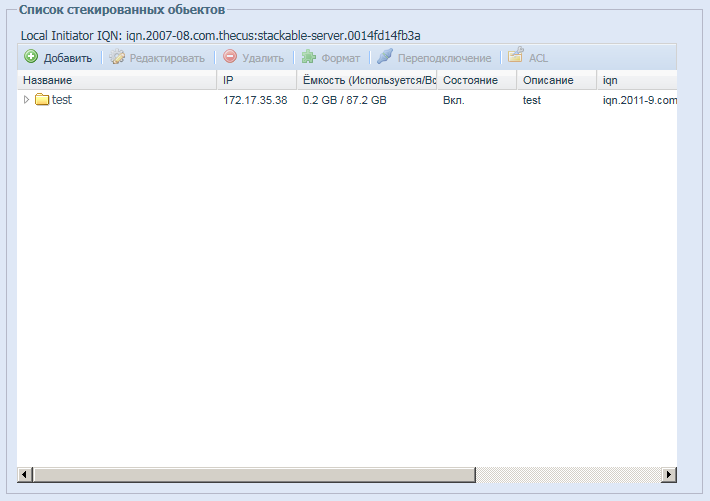

Сетевые хранилища Thecus уровня предприятия позволяют проводить объединение устройств в стек для расширения доступного дискового пространства. Кроме уже имеющейся у нас модели N8800+ мы запросили у производителя ещё одну – N12000, стекирование с которой и будет производиться. В качестве основного устройства было выбрано хранилище N12000 из-за его большей производительности, однако никаких технических проблем при использовании его в качестве подчинённого устройства также не возникает. Первое, с чего следует начать при объединении хранилищ в стек, - создание на подчинённом устройстве целевого тома iSCSI с помощью пункта «Распределение пространства» группы «Хранилище» веб-интерфейса, где требуется указать имя ресурса и его объём. Для предотвращения несанкционированных подключений может быть использована CHAP-аутентификация.

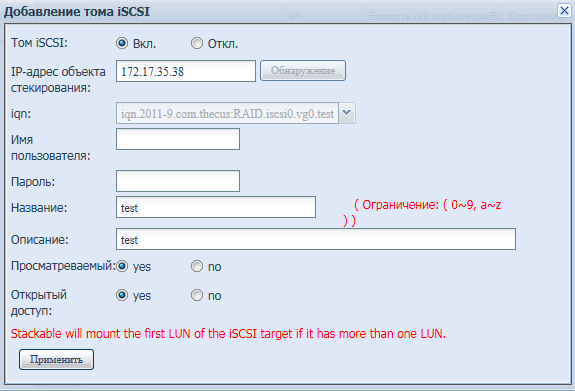

Созданный на подчинённом хранилище целевой том iSCSI теперь должен быть подключён к основному устройству стека, для чего используется пункт «Стекирование» группы «Хранилище», где администратору требуется указать IP-адрес подключаемого устройства, а также произвести на нём обнаружение доступных ресурсов.

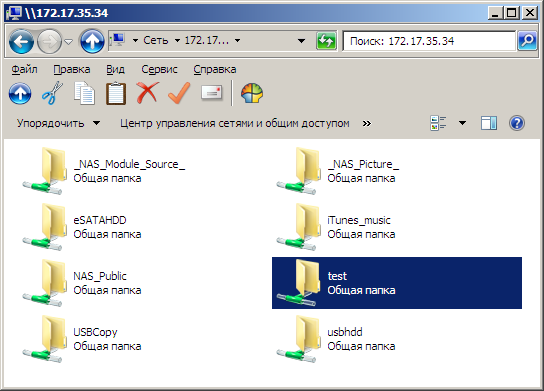

Сразу после подключения удалённого ресурса он ещё не является доступным для пользователей, сначала требуется произвести его форматирование, после чего к нему можно получить доступ по протоколам SMB, FTP и другим.

Обсуждаемое стекирование по сути представляет собой подключение удалённого блочного устройства по протоколу iSCSI с использованием существующей сетевой инфраструктуры, что с одной стороны, позволяет снять ограничения на физическое расположение устройств относительно друг друга, но, с другой, значительно нагружает сетевую инфраструктуру, так как данные по пути от подчинённого устройства к пользователю проходят через мастера стека. Указанной проблемы можно избежать, если использовать для стекирования выделенный физический интерфейс мастера стека, либо путём использования 10GE сетевых карт. Стоит отметить, что выделенный физический гигабитный интерфейс будет являться узким местом при объединении в стек устройств N12000 и N16000, так как их скоростные показатели значительно превосходят возможности интерфейса Gigabit Ethernet.

При недостатке полосы пропускания одного гигабитного интерфейса может производиться агрегирование двух физических портов. В этом случае они выступают как один логический интерфейс доступа к хранилищу. N8800+ позволяет выбрать один из нескольких вариантов (Балансировка загрузки, Переключение при сбое, Balance-XOR, 802.3ad, Balance-TLB и Balance-ALB) распределения нагрузки по физическим каналам.

Мы решили предоставить доступ к хранилищу локальной группе пользователей, подключённых к коммутатору Cisco Catalyst 2950 (WS-C2950G-24-EI), имеющему двадцать четыре порта Fast Ethernet и два порта Gigabit Ethernet. N8800+ был подключён к двум гигабитным портам коммутатора, конфигурация которых представлена ниже. В качестве варианта балансировки был использован протокол IEEE 802.3ad.

interface GigabitEthernet0/1

switchport access vlan 2

switchport mode access

channel-group 1 mode on

interface GigabitEthernet0/2

switchport access vlan 2

switchport mode access

channel-group 1 mode on

interface Port-channel1

switchport access vlan 2

switchport mode access

Стоит отметить, что коммутатор Cisco Catalyst 2950 является исключительно L2-устройством и позволяет выполнять балансировку в агрегированном канале только на основании MAC-адресов, что недопустимо при вынесении хранилища в отдельный сегмент, так как все запросы к нему будут приходить с одного единственного MAC-адреса, - MAC-адреса шлюза этого сегмента. Коммутаторы L3 позволяют выполнять балансировку передаваемых через агрегированный канал данных не только на основании заголовков второго уровня (MAC), но и с использованием заголовков третьего уровня модели OSI (IP). Примером такого коммутатора является Cisco Catalyst 3750.

Несмотря на то, что N8800+ является промышленным решением, данное хранилище не имеет встроенных средств, обеспечивающих высокую доступность (HA – High Availability), как, например, уже упомянутая модель N12000, однако к ней всё же ограниченно применимы стандартные средства HA и балансировки нагрузки. К примеру, организация агрегированного канала (Port-Channel) тоже можно отнести к резервированию, позволяя защититься от падения патч-корда, сетевого интерфейса хранилища, либо порта коммутатора. В принципе, можно защититься и от падения самого коммутатора при организации стека коммутаторов, либо при использовании технологий, подобных Cisco VSS, для реализации которой требуются два коммутатора Cisco Catalyst 6500 серии с супервизорами Virtual Switching Supervisor 720-10GE. Правда, обсуждение Cisco VSS выходит далеко за рамки данного обзора.

Если на хранилищах N8800+ размещаются данные, доступные пользователям только для чтения, то использование Cisco SLB (Server Load Balancing), реализованное на отдельном устройстве, позволяет распределить нагрузку между несколькими сетевыми хранилищами и обеспечить отказоустойчивость. Если же данные на N8800+ планируется использовать не только для чтения, но и для регулярной записи/изменения пользователями, то для реализации системы с высокой доступностью потребуется внедрение Cisco EEM (Embedded Event Manager) или подобных механизмов. Опишем такую схему на примере использования двух хранилищ N8800+, одно из которых работает в активном режиме, второе – в пассивном.

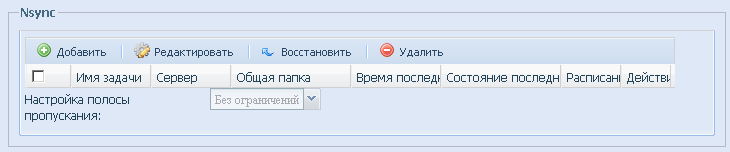

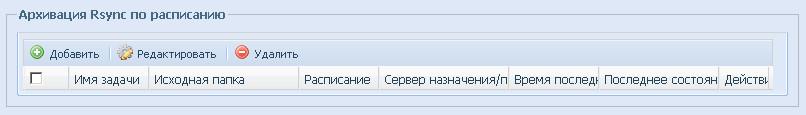

Интерфейсы LAN2 используются исключительно для связи между хранилищами и синхронизации данных между ними. Такая синхронизация может запускаться ежедневно в ночное время, либо когда нагрузка на систему хранения минимальна. Естественно, при падении активного устройства все данные, записанные на него после последней синхронизации, будут утеряны. Синхронизация может выполняться с помощью Nsync/Rsync, для управления которыми используются пункты «Сервер Nsync», «Nsync синхронизация», «Rsync Target» и «Rysnc» группы «Резервное копирование».

Мы представим самую простую логику переключения между активным и резервным хранилищами. Для инициации переключения необходимо, чтобы интерфейс Gi1/0/1, к которому подключено активное хранилище, выключился. С помощью EEM можно проверять доступность хранилища по ICMP, считать ошибки на порту коммутатора и использовать множество других условий для срабатывания EEM детектора. Итак, активное устройство подключается к порту Gi1/0/1 коммутатора, пассивное – к Gi1/0/2. Оба устройства имеют одинаковые IP-адреса (192.168.1.100/24) на интерфейсах WAN/LAN1. При нормальной работе интерфейс Gi1/0/1 включен, а Gi1/0/2 административно выключен. Мы написали апплет, который после падения интерфейса Gi1/0/1 выключает его административно, и включает интерфейс Gi1/0/2, после чего очищает ARP-таблицу L3-коммутатора и сохраняет конфигурацию.

event manager applet fox_test

event syslog pattern "Interface FastEthernet1/0/1, changed state to down"

action 1.0 cli command "ena"

action 1.1 cli command "conf t"

action 1.2 cli command "int fa1/0/1"

action 1.3 cli command "shu"

action 1.4 cli command "int fa1/0/2"

action 1.5 cli command "no shu"

action 1.6 cli command "exi"

action 1.7 cli command " cle ip arp 192.168.1.100"

action 1.8 cli command "wr"

Посмотреть зарегистрированные апплеты можно с помощью команды «sho ev man po reg». Очевидно, что от сбоя RAID-массива на активном N8800+ указанная схема не спасёт, однако падение всего хранилища будет успешно обработано.

Thecus N8800+ имеет ещё один механизм защиты – Dual DOM, позволяющий в ручном или автоматическом режиме сохранять конфигурацию на дублирующую карту флеш-памяти. Соответствующая настройка производится с помощью пункта «Резервное копирование Dual DOM» группы «Резервное копирование».

Перейдём теперь к разделу тестирования.

Тестирование

Первое, с чего начинается знакомство с работой любого оборудования, - процесс загрузки устройства. Традиционно мы измеряем продолжительность загрузки аппаратуры, под которой понимаем интервал времени между моментом подачи питания до прихода первого эхо-ответа по протоколу ICMP. Thecus N8800+ загружается за 79 секунд, что является нормальным результатом для подобных устройств.

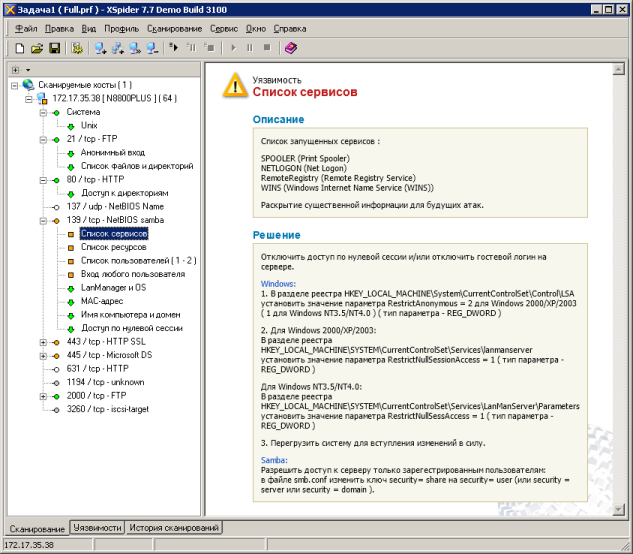

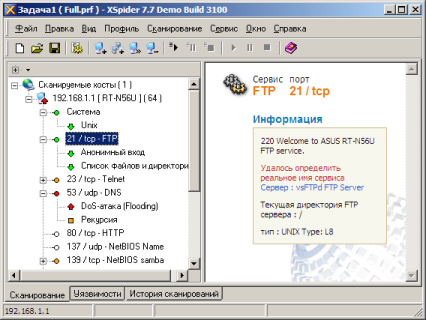

Не обошли мы стороной и защищённость устройства, для проверки которой использовалась утилита Positive Technologies XSpider 7.7 (Demo build 3100). Мы решили проверять защищённость хранилища со стандартным набором запущенных сервисов и модулей, поэтому всего было обнаружено десять открытых портов: TCP-21 (FTP), TCP-80 (HTTP), UDP-137 (NetBIOS Name), TCP-139 (NetBIOS Samba), TCP-443 (HTTP SSL), TCP-445 (Microsoft DS), TCP-631 (HTTP), TCP-1194, TCP-2000 (FTP) и TCP-3260 (iscsi-target). Наиболее интересные из полученных сведений представлены ниже, никаких существенных проблем безопасности обнаружено не было.

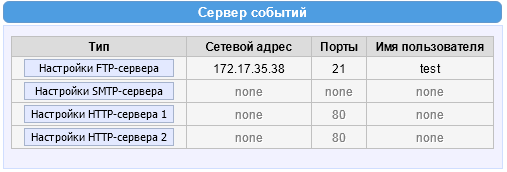

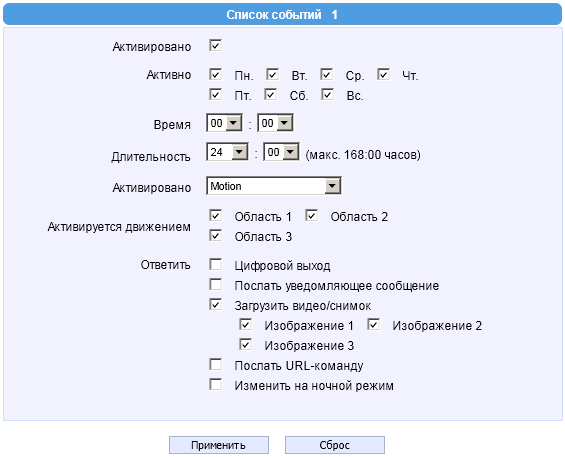

На момент написания раздела тестирования к нам в лабораторию попала IP-камера ACTi TCM-5611, а Thecus N8800+ имеет модуль, позволяющий работать с IP-камерами. К сожалению, нам не удалось заставить модуль IP_Cam версии 3.0.0 получать данные с камеры ACTi TCM-5611 с прошивкой 4.09.22. Тогда мы заставили саму камеру выполнять фотосъёмку при обнаружении движения в поле её зрения, после чего сделанные фотографии выгружать на FTP-сервер, работающий на N8800+. Подробный обзор IP-камеры ACTi TCM-5611 будет доступен на нашем сайте в ближайшее время.

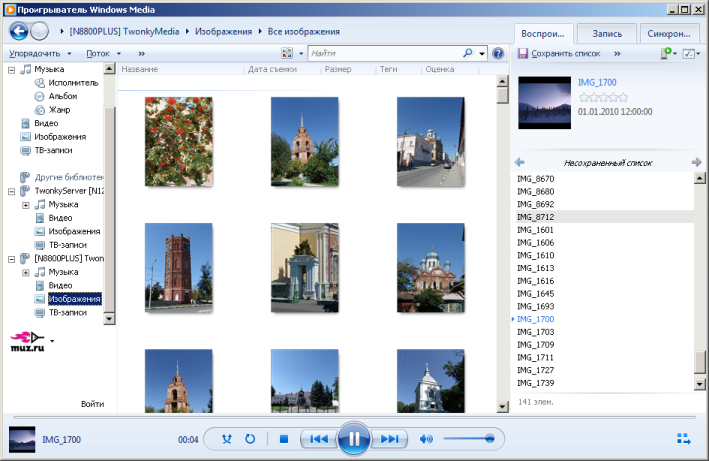

Мы решили попробовать модуль Twonkymedia, позволяющий Thecus N8800+ выполнять функции сервера мультимедиа. Когда расширение было установлено и соответствующие медиа-файлы загружены в папку модуля, мы смогли подключиться к хранилищу с помощью проигрывателя Windows Media и посмотреть ранее закачанные фотографии и фильмы, послушать музыку.

Пожалуй, самыми ожидаемыми тестами N8800+ являются измерения производительности хранилища, для чего был собран тестовый стенд, основные параметры которого представлены ниже.

| Компонент | ПК | Ноутбук |

| Материнская плата | ASUS P5K64 WS | ASUS M60J |

| Процессор | Intel Core 2 Quad Q9500 2.83 ГГЦ | Intel Core i7 720QM 1.6 ГГЦ |

| Оперативная память | DDR3 PC3-10700 OCZ 16 Гбайт | DDR3 PC3-10700 Kingston 8 Гбайт |

| Сетевая карта | Marvell Yukon 88E8001/8003/8010 | Atheros AR8131 |

| Операционная система | Windows 7 x64 SP1 Rus | Windows 7 x64 SP1 Rus |

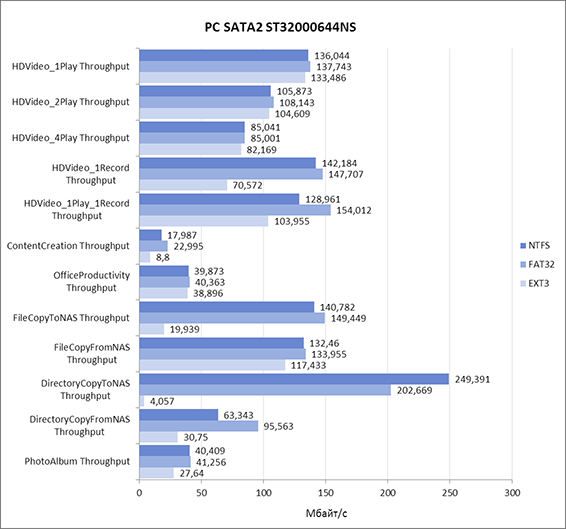

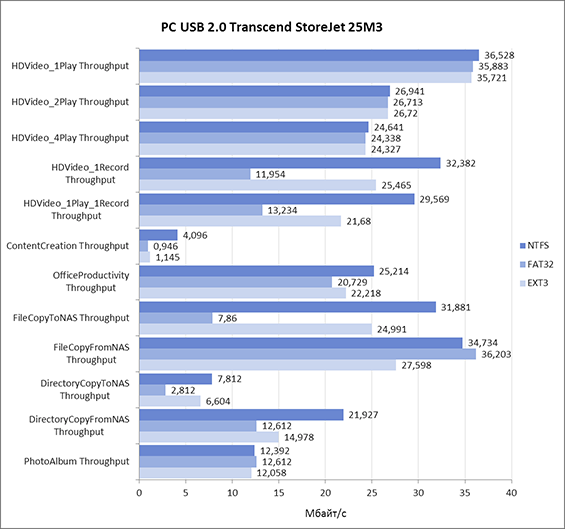

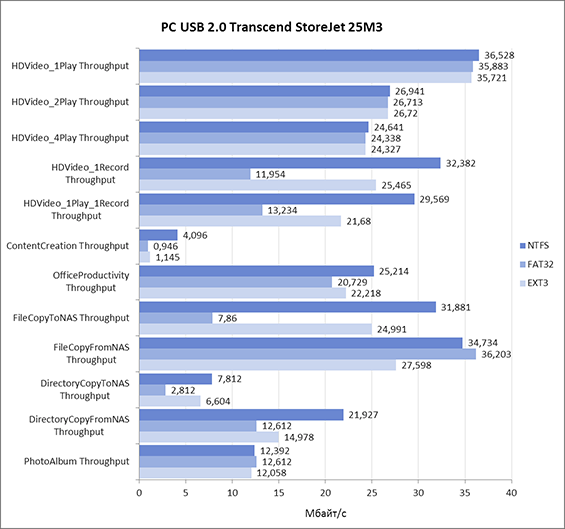

Тестирование доступа по протоколу NetBIOS производилось с использованием утилиты Intel NASPT версии 1.7.1. На тестовых компьютерах мы специально уменьшили до 2 Гбайт объём доступной системе оперативной памяти. Совместно с N8800+ применялись жёсткие диски Seagate Constellation ES ST32000644NS объёмом 2 Тбайта и внешний USB-накопитель Transcend StoreJet 25M3 объёмом 750 Гбайт. Скоростные показатели указанных накопителей представлены на диаграмме ниже.

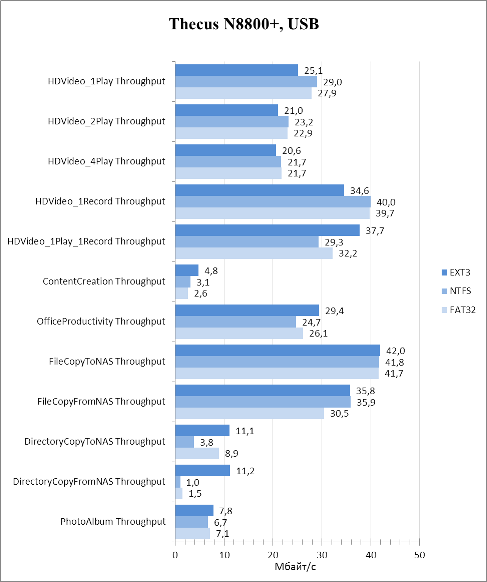

Первым тестом производительности хранилища стало измерение скорости доступа по протоколу NetBIOS к внешнему жёсткому диску, подключённому по USB.

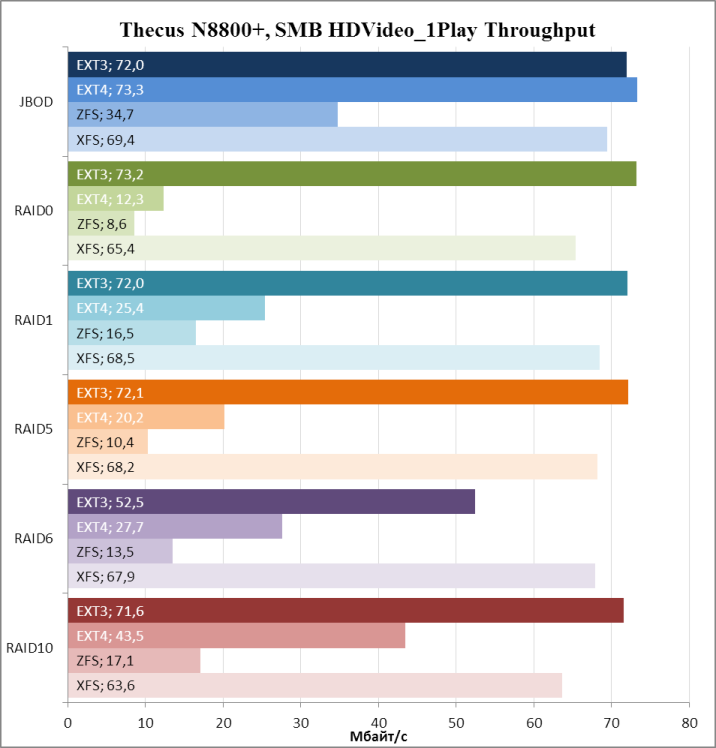

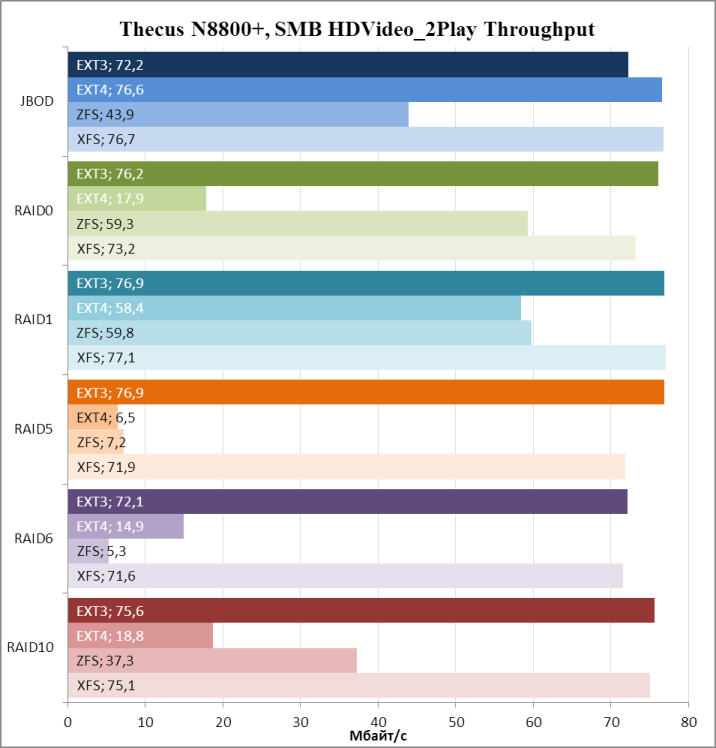

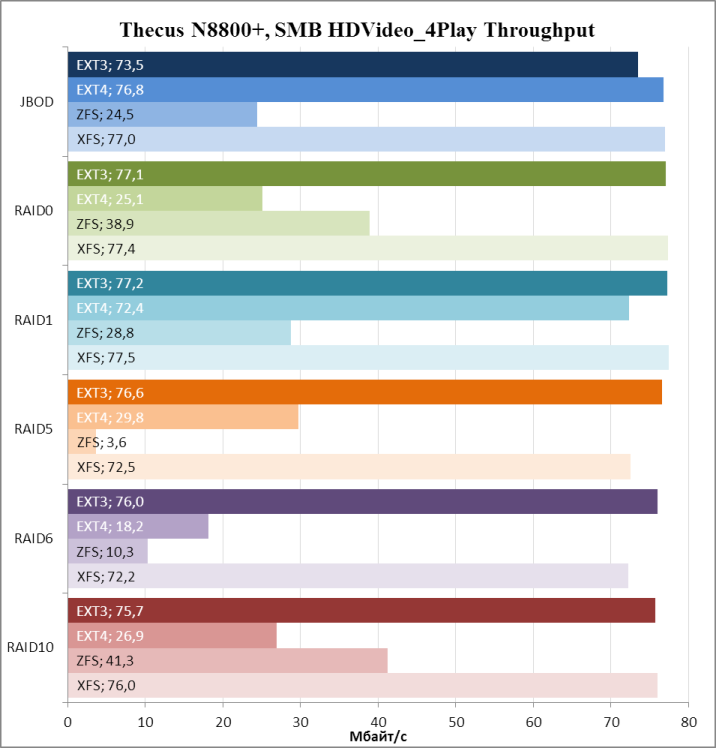

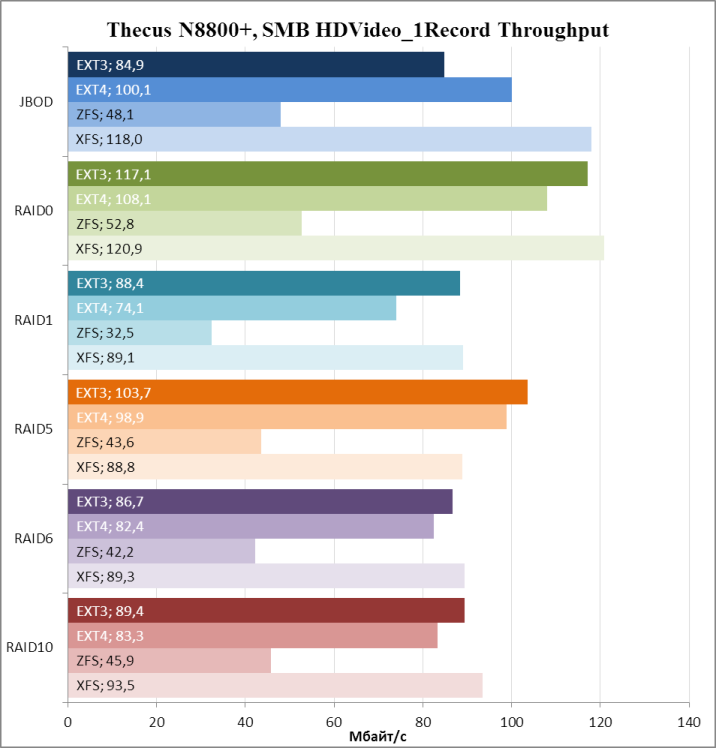

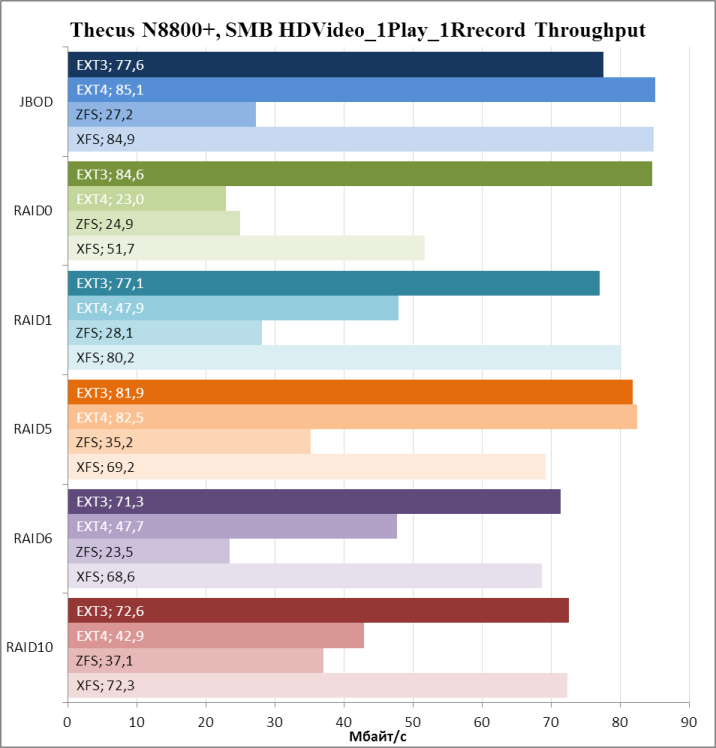

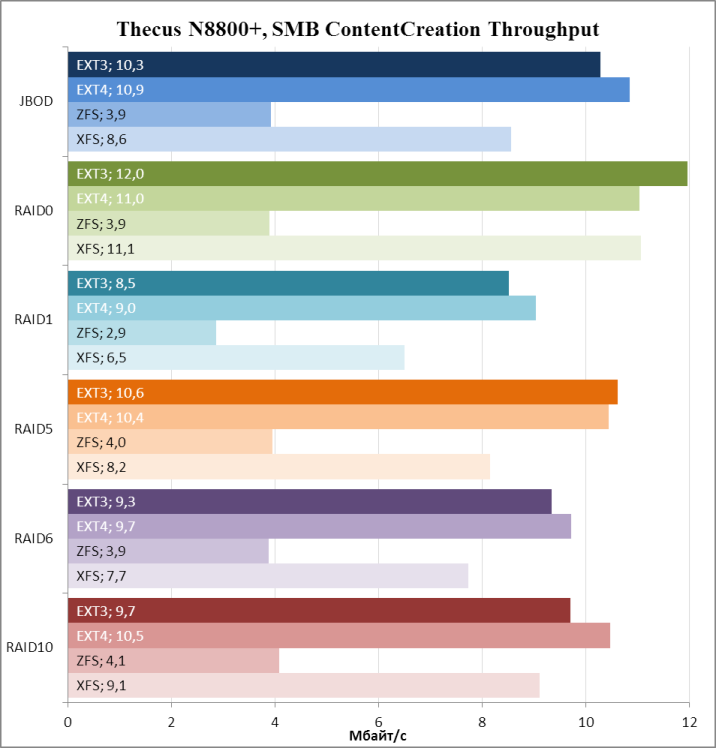

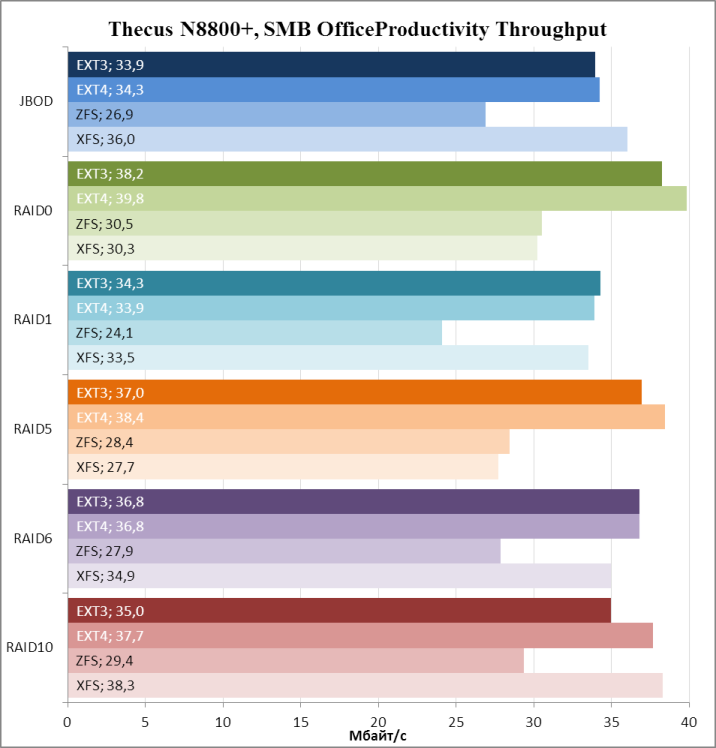

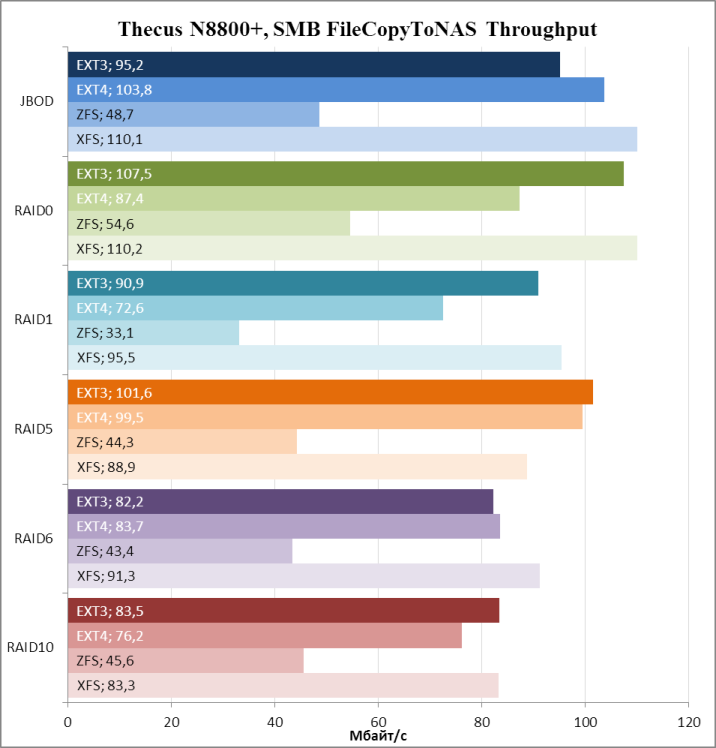

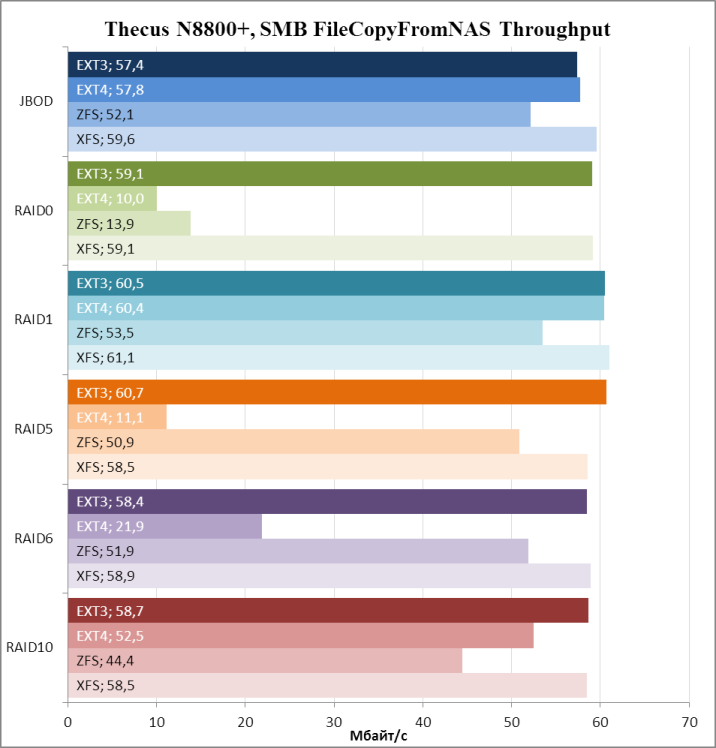

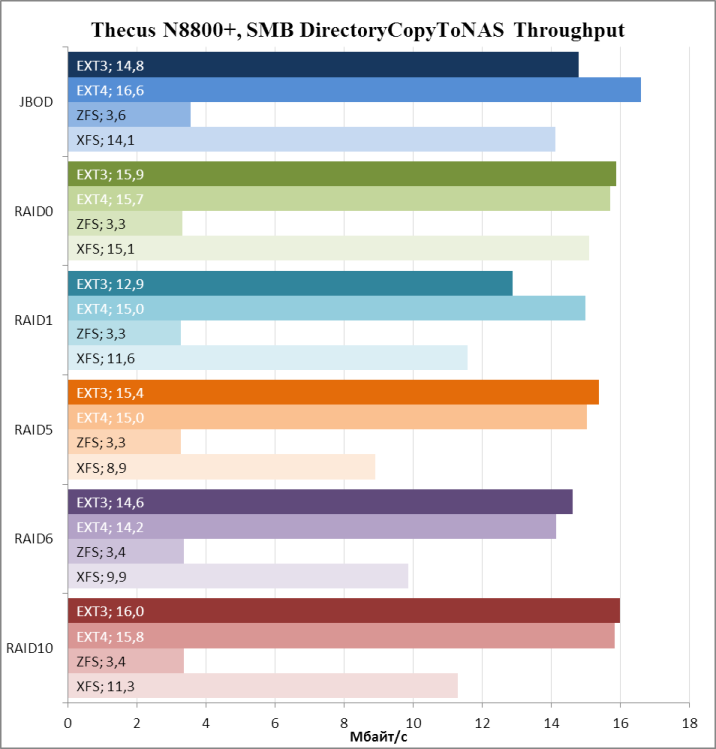

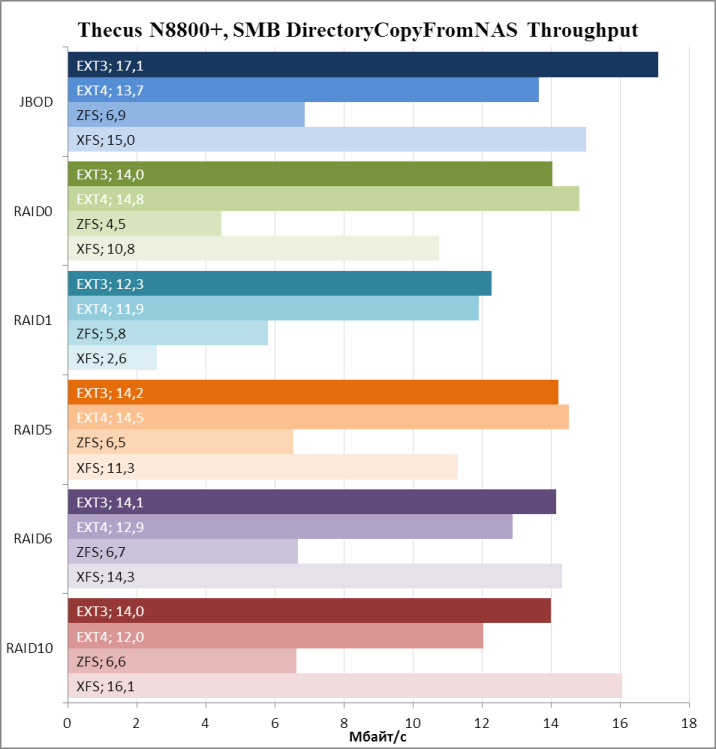

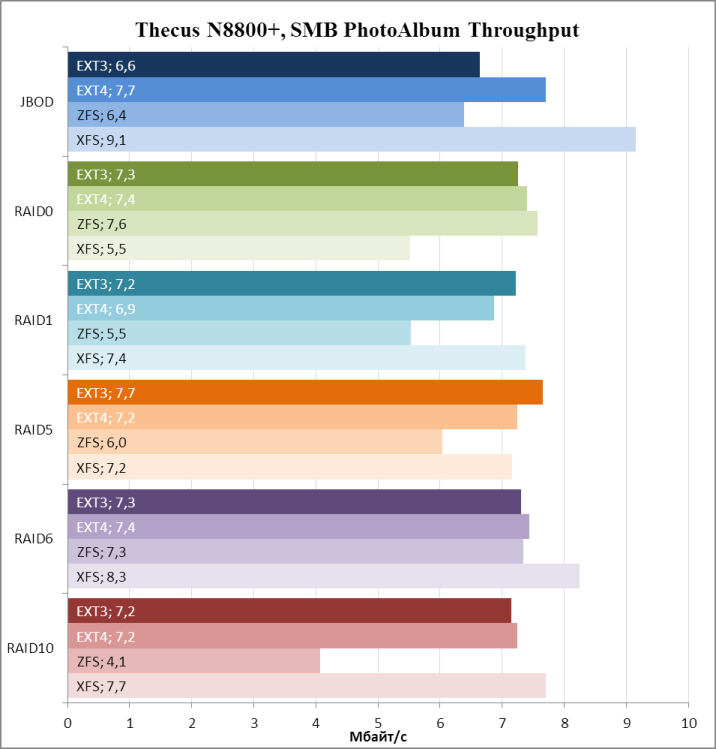

Далее для каждого из шести типов (JBOD, RAID0, RAID1, RAID5, RAID6 и RAID10) поддерживаемых RAID-массивов и четырёх файловых систем (EXT3, EXT4, ZFS и XFS) были измерены скорости доступа к данным по протоколу NetBIOS.

В некоторых тестах мы вплотную приближались к ограничениям канала Gigabit Ethernet, поэтому те пользователи, которые желают получать большие скорости, должны устанавливать опциональные сетевые карты 10GE или же использовать агрегацию каналов.

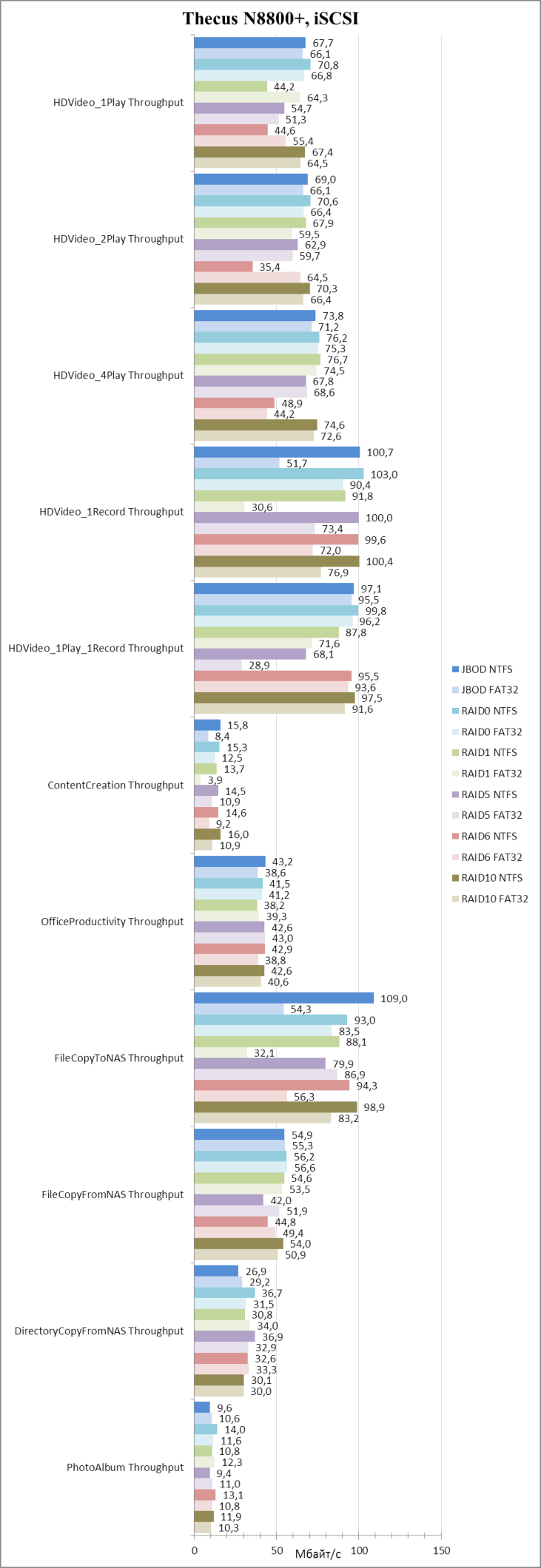

Также мы решили проверить скорости доступа к данным с помощью протокола iSCSI. Результаты измерений представлены ниже на диаграмме.

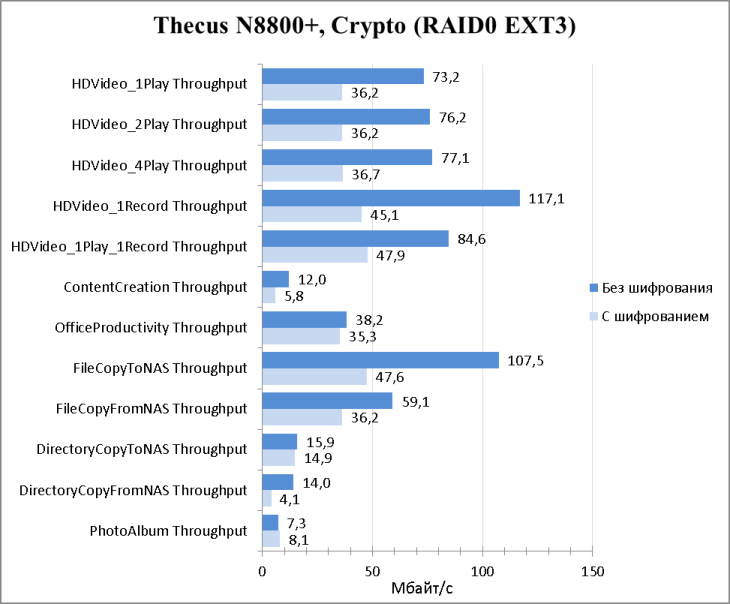

Thecus N8800+ поддерживает работу с шифрованными дисковыми массивами. Естественно, мы не могли пропустить такую возможность и провели сравнительный тест скоростей доступа с помощью NetBIOS к массиву RAID0 EXT3 с шифрованием и без. К сожалению, приходится отметить, что скорости доступа к шифрованному массиву существенно ниже. Решением в данном случае стало бы использование выделенного процессора, выполняющего исключительно криптографические операции, либо поддержка со стороны центрального процессора расширенной системы команд AES.

На этом мы завершаем раздел тестирования, подведём итоги.

Заключение

По сравнению с протестированным нами ранее стоечным сетевым хранилищем Thecus 1U4200XXXR, N8800+ имеет вдвое большую высоту (два юнита против одного), позволяет устанавливать вдвое больше дисков (восемь против четырёх), а демонстрируемая производительность на шифрованных массивах превышает показатели 1U4200XXXR приблизительно в полтора раза, тогда как скорости доступа к данным, размещённым на обычных дисковых массивах (без шифрования), сравнимы или незначительно превышают значения, показанные 1U4200XXXR. В целом мы остались довольны протестированной моделью, однако нам бы очень хотелось, чтобы конструкторы Thecus больше внимания уделяли вопросам монтажа сетевого оборудования уровня предприятия в загруженные телекоммуникационные стойки.

Сильные стороны Thecus N8800+ представлены ниже.

- Высокие скорости доступа к хранилищу.

- Возможность агрегирования сетевых интерфейсов и объединения хранилищ в стек.

- Поддержка опциональных 10GE сетевых карт.

- Наличие резервного блока питания.

- Возможность управления устройством с помощью кнопок и экрана на передней панели.

- Устойчивость к сетевым атакам.

- Возможность бесплатной установки дополнительных модулей расширения.

К недостаткам Thecus N8800+ относятся следующие.

- Язык открываемой страницы для загрузки новой прошивки не зависит от выбранного языка в веб-интерфейсе хранилища.

- Неудобная схема монтирования устройства в стойку.

- Отсутствие поддержки кириллических доменов.

- Невысокие скорости доступа к зашифрованному массиву.

- Неудачная конфигурации металлической дверцы перед передней панелью хранилища.

На момент написания обзора средняя цена Thecus N8800+ без дисков в интернет-магазинах Москвы составляла 67000 рублей.

Автор и редакция благодарят компанию Тайле за предоставленное для тестирования оборудование.

ASUS RT-N56U, или аппаратное ускорение NAT-трансляций

Внешний вид и аппаратная платформа

Введение

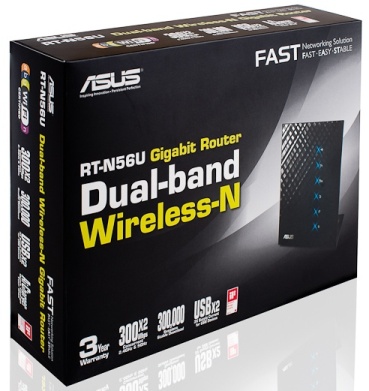

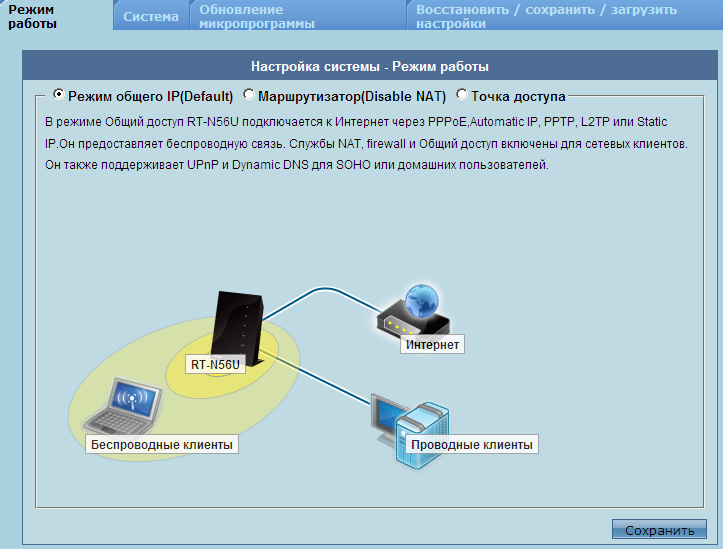

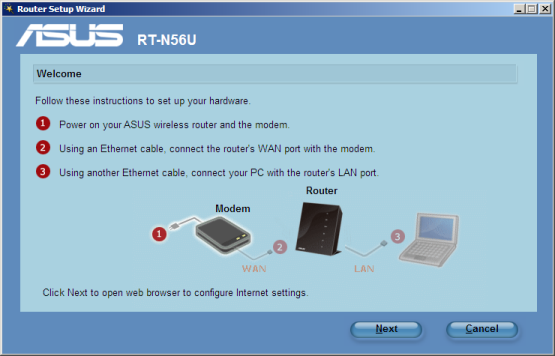

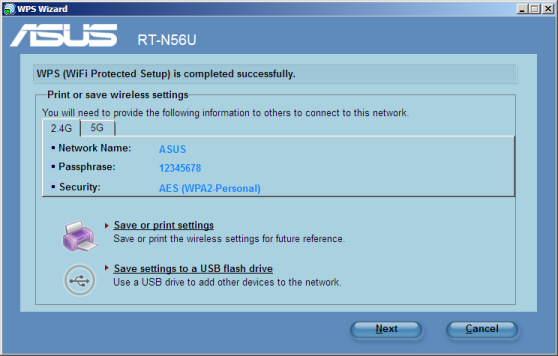

Маршрутизаторами SOHO-сегмента с гигабитными LAN, а зачастую и WAN, портами уже никого не удивить. Поэтому когда в нашу лабораторию попал беспроводной маршрутизатор ASUS RT-N56U, сначала мы посчитали его очередным устройством для дома и небольших офисов, в котором производитель использовал порты Gigabit Ethernet как дань моде. Внимательное изучение спецификации и возможностей RT-N56U нас несколько заинтриговало: на коробке красовалась надпись об аппаратной реализации NAT, также была заявлена возможность одновременной работы маршрутизатора сразу в двух беспроводных диапазонах – на частоте 2.4 и 5 ГГц. Кроме этого декларируется оптимизация покрытия беспроводного сегмента сети за счёт интеллектуальной настройки параметров антенны. Но обо всём по порядку.

Внешний вид и аппаратная платформа

Для своей работы RT-N56U требует постоянного тока в 1.58 А при напряжении 19 В, обеспечиваемого внешним блоком питания с нетрадиционной для сетевого оборудования ASUS формой. На нём размещён световой индикатор наличия напряжения в сети, а сама конструкция стала более удобной, теперь требуется меньше свободного места в сетевом фильтре или настенном блоке розеток. Как и любое другое телекоммуникационное устройство, мы рекомендуем подключать ASUS RT-N56U к ИБП, чтобы избежать нежелательного негативного влияния перепадов в силовой сети на функционирование аппаратуры, что особенно актуально для жителей России и других стран СНГ.

Сам же маршрутизатор выполнен в чёрном пластиковом корпусе, предназначенном для настольной установки. Стоечное размещение без специализированных полок не предусмотрено. Корпус RT-N56U отличается от традиционного параллелепипеда. Геометрические размеры (высота*ширина*глубина) устройства с учётом подставки составляют 172*145*60 мм, а его масса равна 330 г.

Лицевая сторона маршрутизатора покрыта глянцевым ребристым пластиком и кроме названия компании-производителя содержит шесть световых индикатора работы устройства: наличие питания, работу беспроводного блока на частоте 2.4 и 5 ГГц, соединения с локальной и глобальной сетями, а также наличие подключённых по USB устройств. Видимо, за многогранность и блеск поверхности ASUS RT-N56U получил также второе название – Black Diamond.

Стоит также отметить, что такая лицевая поверхность не уникальна для продукции ASUS, подобной поверхностью может похвастаться внешний DVD-привод SDRW-08D2S-U. К сожалению, пластик передней панели легко царапается, что может незначительно сказываться на внешнем виде устройства.

Задняя сторона ни чем особенным не выделяется. Здесь лишь расположена наклейка с краткой информацией об устройстве.

На меньшей боковой стороне размещена кнопка WPS, предназначенная для упрощённого подключения беспроводных клиентов.

Большая боковая сторона несёт на себе пять сетевых портов Gigabit Ethernet (четыре LAN и один WAN), разъём для подключения питания, два порта USB 2.0, а также кнопку Reset для сброса пользовательских настроек. Световая индикация работы каждого отдельного сетевого порта расположена рядом с самим портом и не выводится на лицевую панель. Форма корпуса скрывает от пользователя сами сетевые порты, однако, выходящие из них провода бросаются в глаза. Нам кажется, более логичным выводить их назад, а не вбок.

Верхняя и нижняя стороны RT-N56U представляют собой вентиляционную решётку. Крепление подставки производится с помощью специальных технологических отверстий в нижней панели маршрутизатора, оно показалось нам недостаточно прочным.

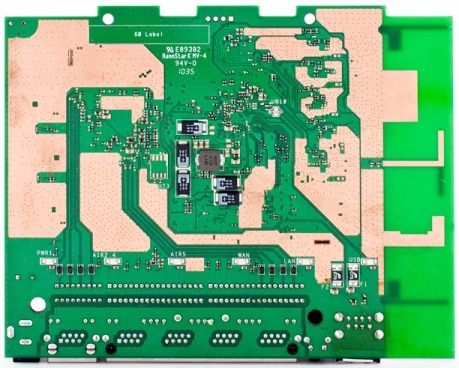

Заглянем теперь внутрь корпуса. Здесь нам, к сожалению, совершенно нечего сказать, так как вся цифровая электроника скрыта под обширным экраном, занимающим значительную часть платы. Информацию о процессоре можно получить косвенным путём, - из файла /proc/cpuinfo, из которого следует, что ASUS RT-N56U построен на процессоре Ralink SoC MIPS 74K V4.12 (249.34 BogoMIPS), более подробная информация о котором представлена в разделе, посвящённом обзору командной строки. Система использует 128 Мбайт оперативной памяти (/proc/meminfo).

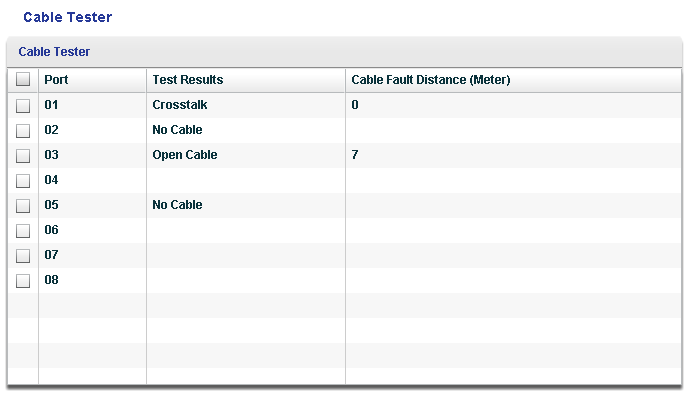

В коробке с самим беспроводным маршрутизатором идёт полутораметровый патч-корд. И мы бы даже не обратили на него внимания, если бы он не был плоским. Естественно, мы не могли не проверить его на соответствие стандартам, однако, он без проблем прошёл тестирование, результаты которого мы представляем нашим читателям.

Посмотрим теперь на программную начинку устройства.

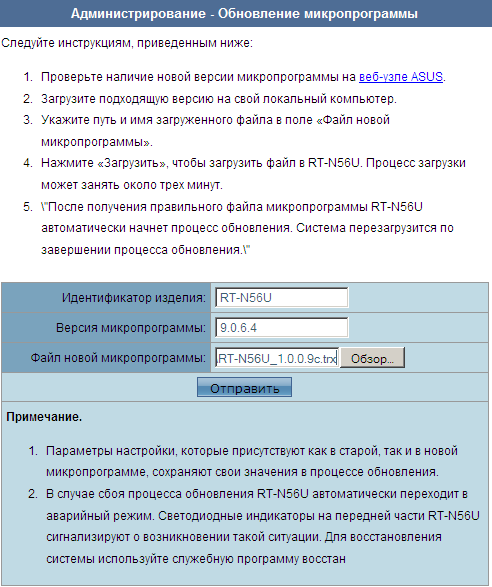

Обновление прошивки

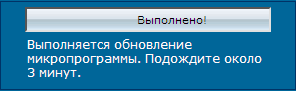

Смена версии микропрограммного обеспечения производится с помощью вкладки Администрирование – Обновление микропрограммы веб-интерфейса, где требуется лишь указать файл с образом новой прошивки и нажать на кнопку Отправить.

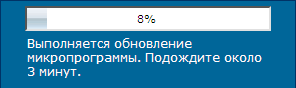

Весь процесс обновления занимает не более трёх минут.

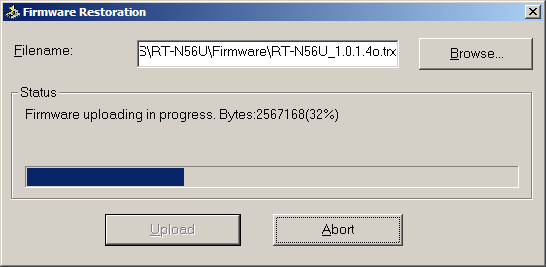

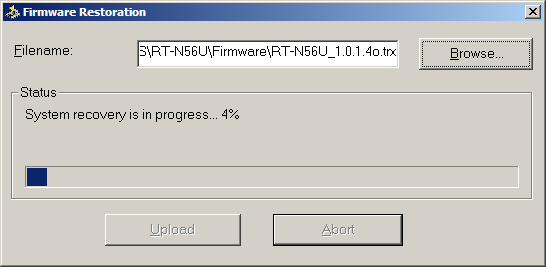

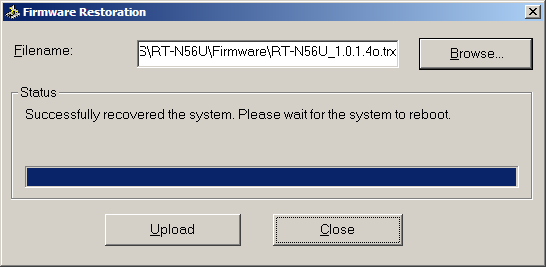

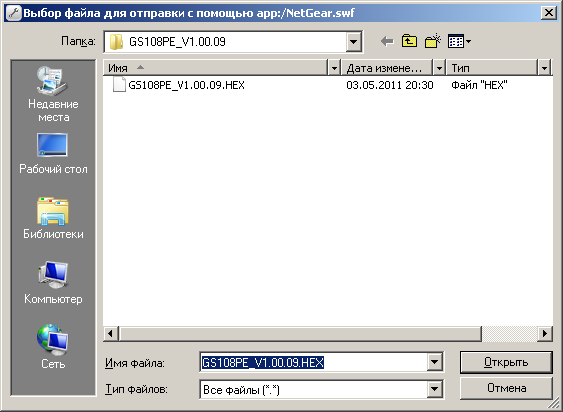

Сбой электропитания в момент обновления прошивки может привести к неработоспособности микропрограммного обеспечения устройства, тогда маршрутизатор находится в режиме восстановления. В этом случае потребуется процедура исправления прошивки. ASUS RT-N56U может быть искусственно введён в состояние восстановления путём удержания кнопки Reset во время включения устройства до момента, пока индикатор питания не начнёт медленно мигать. Так или иначе, утилита Firmware Restoration позволяет обнаружить беспроводные маршрутизаторы ASUS в режиме восстановления и загрузить на них новую прошивку.

Теперь остаётся лишь дождаться штатной загрузки RT-N56U.

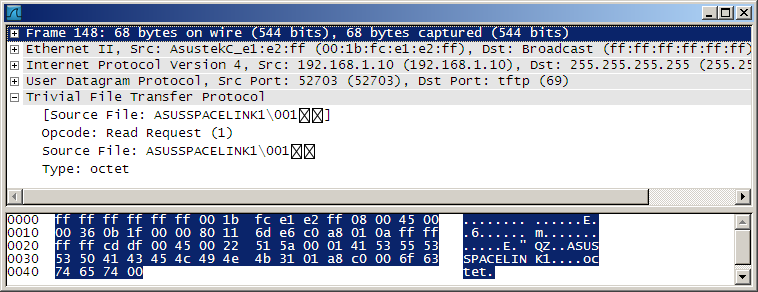

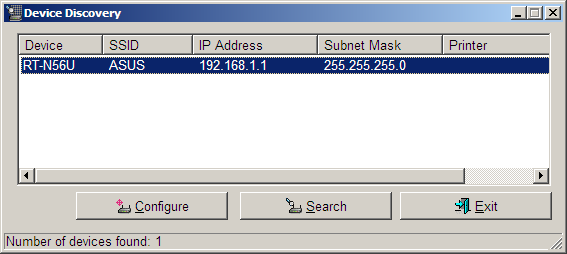

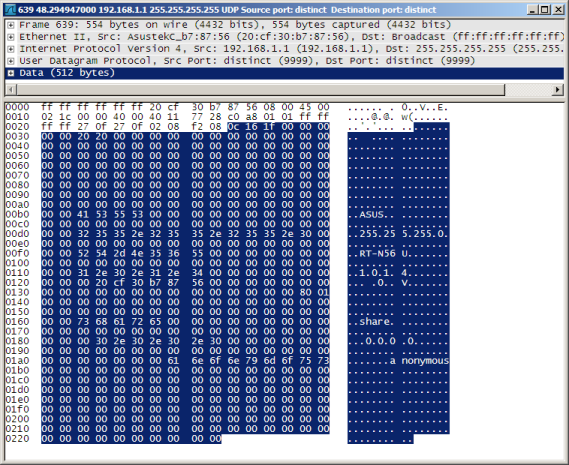

Естественно, мы не могли не подсмотреть с помощью Wireshark за работой утилиты Firmware Restoration. Поиск неработоспособных устройств производится путём широковещательного запроса на чтение файла по протоколу TFTP. Далее утилита производит заливку файла с прошивкой по TFTP на ответившее устройство.

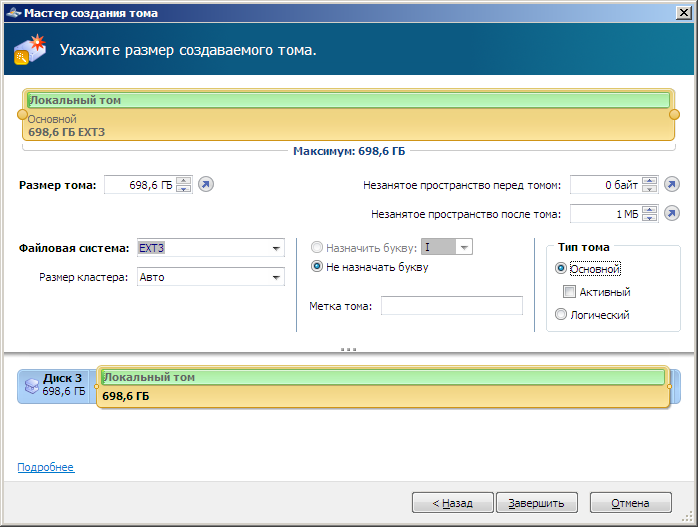

На этом можно было бы и закончить раздел, если бы не появившаяся в последних версиях прошивки возможность установки дополнительного пользовательского программного обеспечения. Для такой установки требуется флеш-накопитель или внешний жёсткий диск с интерфейсом USB, содержащий разделы с файловой системой EXT3. К сожалению, разделы с NTFS или FAT32 не подходят, так как все симлинки пропадут после перезагрузки. Подготовка такого диска под Windows может быть произведена с помощью Acronis DiskDirector. В отличных от Windows операционных системах могут быть использованы другие утилиты: gparted, fdisk, cfdisk, mkfs и другие. Стоит также сказать, что не все ветки прошивок поддерживают такую возможность. Мы использовали последние прошивки серии 7.x.x.x со встроенной поддержкой optware.

Так как мы не ищем лёгких путей, то форматирование разделов в EXT3 было решено произвести непосредственно самим маршрутизатором. Мы создали NTFS раздел на USB-диске и подключили его к RT-N56U. Те, кого полностью устраивает вариант использования DiskDirector или gparted, могут пропустить несколько абзацев.

Дальнейшие действия требуют доступа по протоколу Telnet, разрешение которого описано в разделе, посвящённом командной строке. Убедимся в том, что внешний накопитель успешно подключён и виден в системе.

# fdisk -l

Disk /dev/sda: 750.1 GB, 750156374016 bytes

255 heads, 63 sectors/track, 91201 cylinders

Units = cylinders of 16065 * 512 = 8225280 bytes

Device Boot Start End Blocks Id System

/dev/sda1 1 91202 732571648 7 HPFS/NTFS

Для начала мы создаём временный каталог /tmp/test/opt и монтируем его в /opt, после чего создаём каталог /opt/tmp/ipkg. Также с помощью скрипта ipkg.sh требуется установить ipkg-opt. Весь описываемый процесс представлен ниже.

# mkdir –p /tmp/test/opt

# mount -o bind /tmp/test/opt /opt

# mkdir –p /opt/tmp/ipkg

# ipkg.sh update

Downloading http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/Packages ...

Connecting to ipkg.nslu2-linux.org (140.211.169.161:80)

Done.

Updated list of available packages in /opt/lib/ipkg/lists/optware

# ipkg.sh install ipkg-opt

Downloading http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/uclibc-opt_0.9.28-13_mipsel.ipk ...

Connecting to ipkg.nslu2-linux.org (140.211.169.161:80)

Done.

Unpacking uclibc-opt...Done.

Configuring uclibc-opt...Updating /opt/etc/ld.so.cache

Done.

Downloading http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/ipkg-opt_0.99.163-10_mipsel.ipk ...

Connecting to ipkg.nslu2-linux.org (140.211.169.161:80)

Done.

Unpacking ipkg-opt...Done.

Configuring ipkg-opt...Done.

# ipkg update

Downloading http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/Packages.gz

Inflating http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/Packages.gz

Updated list of available packages in /opt/lib/ipkg/lists/optware

Successfully terminated.

Установим e2tools для форматирования раздела в EXT3.

# ipkg install e2tools

Installing e2tools (0.0.16-3) to /opt/...

Downloading http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/e2tools_0.0.16-3_mipsel.ipk

Installing e2fsprogs (1.41.12-1) to /opt/...

Downloading http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/e2fsprogs_1.41.12-1_mipsel.ipk

Installing e2fslibs (1.41.12-1) to /opt/...

Downloading http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/e2fslibs_1.41.12-1_mipsel.ipk

Configuring e2fslibs

Configuring e2fsprogs

update-alternatives: Linking //opt/bin/chattr to /opt/bin/e2fsprogs-chattr

update-alternatives: Linking //opt/bin/lsattr to /opt/bin/e2fsprogs-lsattr

update-alternatives: Linking //opt/sbin/fsck to /opt/sbin/e2fsprogs-fsck

Configuring e2tools

Successfully terminated.

Необходимо размонтировать подключённый диск и отформатировать его, но, к сожалению, диск уже используется.

# umount /dev/sda1

umount: can't umount /media/AiDisk_a1: Device or resource busy

В нашем случае ресурс использовался процессами minidlna и mt-daapd, которые требуется убить перед размонтированием. Если по какой-то причине размонтировать диск не удаётся, на помощь придёт lsof, с помощью которого можно определить, какие именно процессы используют файлы на внешнем диске. Возможно, что убитые процессы через определённое время будут перезапущены, поэтому поиск открытых файлов не помешает в любом случае.

# ipkg install lsof

Installing lsof (4.82-1) to /opt/...

Downloading http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/lsof_4.82-1_mipsel.ipk

Configuring lsof

Successfully terminated.

# lsof +D /media/AiDisk_a1/

COMMAND PID USER FD TYPE DEVICE SIZE NODE NAME

minidlna 1011 admin 6w REG 8,1 372 63 /media/AiDisk_a1/.dms/minidlna.log

minidlna 1011 admin 7u REG 8,1 73728 64 /media/AiDisk_a1/.dms/files.db

minidlna 1017 admin 6w REG 8,1 372 63 /media/AiDisk_a1/.dms/minidlna.log

minidlna 1017 admin 7u REG 8,1 73728 64 /media/AiDisk_a1/.dms/files.db

minidlna 1018 admin 6w REG 8,1 372 63 /media/AiDisk_a1/.dms/minidlna.log

minidlna 1018 admin 7u REG 8,1 73728 64 /media/AiDisk_a1/.dms/files.db

mt-daapd 1034 admin 12uW REG 8,1 12288 67 /media/AiDisk_a1/.itunes/songs.gdb

mt-daapd 1037 admin 12u REG 8,1 12288 67 /media/AiDisk_a1/.itunes/songs.gdb

mt-daapd 1038 admin 12u REG 8,1 12288 67 /media/AiDisk_a1/.itunes/songs.gdb

mt-daapd 1039 admin 12u REG 8,1 12288 67 /media/AiDisk_a1/.itunes/songs.gdb

# killall -9 minidlna

# killall -9 mt-daapd

# lsof +D /media/AiDisk_a1/

# umount /dev/sda1

Теперь приступим непосредственно к форматированию раздела, после чего нужно будет сменить его идентификатор.

# ln -s /proc/mounts /etc/mtab

# mkfs.ext3 -t ext3 /dev/sda1

mke2fs 1.41.12 (17-May-2010)

Filesystem label=

OS type: Linux

Block size=4096 (log=2)

Fragment size=4096 (log=2)

Stride=0 blocks, Stripe width=0 blocks

45793280 inodes, 183142912 blocks

9157145 blocks (5.00%) reserved for the super user

First data block=0

Maximum filesystem blocks=0

5590 block groups

32768 blocks per group, 32768 fragments per group

8192 inodes per group

Superblock backups stored on blocks:

32768, 98304, 163840, 229376, 294912, 819200, 884736, 1605632, 2654208,

4096000, 7962624, 11239424, 20480000, 23887872, 71663616, 78675968,

102400000

Writing inode tables: done

Creating journal (32768 blocks): done

Writing superblocks and filesystem accounting information: done

This filesystem will be automatically checked every 29 mounts or

180 days, whichever comes first. Use tune2fs -c or -i to override.

# fdisk /dev/sda

The number of cylinders for this disk is set to 91201.

There is nothing wrong with that, but this is larger than 1024,

and could in certain setups cause problems with:

1) software that runs at boot time (e.g., old versions of LILO)

2) booting and partitioning software from other OSs

(e.g., DOS FDISK, OS/2 FDISK)

Command (m for help): t

Selected partition 1

Hex code (type L to list codes): l

0 Empty 1b Hidden Win95 FAT32 9f BSD/OS

1 FAT12 1c Hidden W95 FAT32 (LBA) a0 Thinkpad hibernation

4 FAT16 <32M 1e Hidden W95 FAT16 (LBA) a5 FreeBSD

5 Extended 3c Part.Magic recovery a6 OpenBSD

6 FAT16 41 PPC PReP Boot a8 Darwin UFS

7 HPFS/NTFS 42 SFS a9 NetBSD

a OS/2 Boot Manager 63 GNU HURD or SysV ab Darwin boot

b Win95 FAT32 80 Old Minix b7 BSDI fs

c Win95 FAT32 (LBA) 81 Minix / old Linux b8 BSDI swap

e Win95 FAT16 (LBA) 82 Linux swap be Solaris boot

f Win95 Ext'd (LBA) 83 Linux eb BeOS fs

11 Hidden FAT12 84 OS/2 hidden C: drive ee EFI GPT

12 Compaq diagnostics 85 Linux extended ef EFI (FAT-12/16/32)

14 Hidden FAT16 <32M 86 NTFS volume set f0 Linux/PA-RISC boot

16 Hidden FAT16 87 NTFS volume set f2 DOS secondary

17 Hidden HPFS/NTFS 8e Linux LVM fd Linux raid autodetect

Hex code (type L to list codes): 83

Changed system type of partition 1 to 83 (Linux)

Command (m for help): w

The partition table has been altered!

Calling ioctl() to re-read partition table

Осталось только монтировать раздел. Указанное действие можно выполнить вручную командой mount /dev/sda1 /media/AiDisk_a1/, либо с помощью перезагрузки маршрутизатора, тогда подключение внешнего накопителя будет произведено автоматически. Произведём подготовительные работы на разделе EXT3.

# mkdir -p /media/AiDisk_a1/opt

# mount -o bind /media/AiDisk_a1/opt/ /opt/

# mkdir -p /opt/tmp/ipkg

# ipkg.sh update

Downloading http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/Packages ...

Connecting to ipkg.nslu2-linux.org (140.211.169.161:80)

Done.

Updated list of available packages in /opt/lib/ipkg/lists/optware

# ipkg.sh install ipkg-opt

Downloading http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/uclibc-opt_0.9.28-13_mipsel.ipk ...

Connecting to ipkg.nslu2-linux.org (140.211.169.161:80)

Done.

Unpacking uclibc-opt...Done.

Configuring uclibc-opt...Updating /opt/etc/ld.so.cache

Done.

Downloading http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/ipkg-opt_0.99.163-10_mipsel.ipk ...

Connecting to ipkg.nslu2-linux.org (140.211.169.161:80)

Done.

Unpacking ipkg-opt...Done.

Configuring ipkg-opt...Done.

# ipkg update

Downloading http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/Packages.gz

Inflating http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/Packages.gz

Updated list of available packages in /opt/lib/ipkg/lists/optware

Successfully terminated.

В каталоге /opt с помощью встроенного редактора vi создадим файлы post-mount.sh и pre-unmount.sh. Для чего потребуются команды vi post-mount.sh и vi pre-unmount.sh. Переход в режим ввода осуществляется с помощью команды i, сохранение - :w, выход - :q. В принципе, аналогичный результат можно получить и просто создав текстовые файлы на управляющей машине, а затем скопировав их в каталог \\192.168.1.1\AiDisk_a1\opt по протоколу SMB или FTP. Созданные файлы необходимо сделать исполняемыми с помощью вызова команды chmod.

# cat post-mount.sh

#!/bin/sh

logger -t "post-mount.sh" "started [$@]"

[ -z $1 -o -z $2 ] && exit 1

grep -q /opt /proc/mounts && exit 0

mount -o bind $2/opt /opt

/opt/etc/init.d/autostart.sh start

# cat pre-unmount.sh

#!/bin/sh

logger -t "pre-unmount.sh" "started [$@]"

[ -z $1 -o -z $2 ] && exit 1

grep -q /opt /proc/mounts || exit 0

/opt/etc/init.d/autostart.sh stop

sleep 1

sync

umount /opt

# chmod +x /opt/post-mount.sh

# chmod +x /opt/pre-unmount.sh

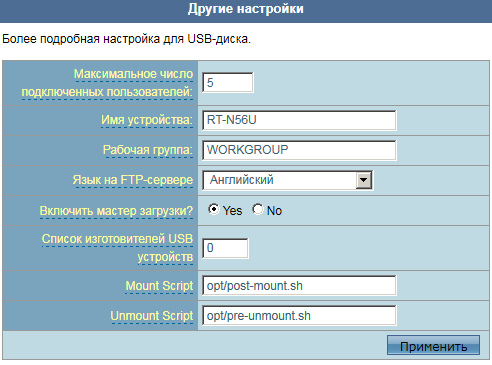

Осталось ещё одно небольшое подготовительное действие – заставить RT-N56U использовать созданные скрипты при монтировании и размонтировании подключаемого носителя, для чего необходимо обратиться к вкладке Другие настройки меню Приложение USB.

Все подготовительные действия выполнены, - можно приступать непосредственно к установке необходимых пакетов расширения. Нами был выбран пакет dropbear, предоставляющий доступ к маршрутизатору по протоколу SSH, который мы установили и запустили.

# ipkg install dropbear

Installing dropbear (0.52-5) to /opt/...

Downloading http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/dropbear

_0.52-5_mipsel.ipk

Installing psmisc (22.13-1) to /opt/...

Downloading http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/psmisc_2

2.13-1_mipsel.ipk

Installing ncurses (5.7-1) to /opt/...

Downloading http://ipkg.nslu2-linux.org/feeds/optware/oleg/cross/stable/ncurses_

5.7-1_mipsel.ipk

Configuring dropbear

update-alternatives: Linking //opt/bin/scp to /opt/sbin/dropbearmulti

update-alternatives: Linking //opt/bin/ssh to /opt/sbin/dropbearmulti

Will output 1024 bit rsa secret key to '/opt/etc/dropbear/dropbear_rsa_host_key'

Generating key, this may take a while...

Public key portion is:

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAAAgwCH/rPPJw9F4vYmJ17+DAD/bfYWmDpZ/620kQVvSqUs

mPMKr5RRA9UjRM+cqS7dmiuFGm0EYXdLUT97ay+YWeo6i3Tas4mpQDrjeQpD0v6pcfnn9IiGbw+bQBGQ

PWSZxQETWTUGCVb4B+mmJpuIAruxsrE2x/0XYkAXNRvTW/r7wNa9 admin@RT-N56U

Fingerprint: md5 63:0d:95:24:47:6c:9a:33:68:c8:3b:ae:77:3b:d3:14

Will output 1024 bit dss secret key to '/opt/etc/dropbear/dropbear_dss_host_key'

Generating key, this may take a while...

Public key portion is:

ssh-dss AAAAB3NzaC1kc3MAAACBAOz+QaVnfMEdrZOSfZz4CB7baHURgTQgja0y8f7ccmtV5O1xN2YR

jpQzS/InwlIE9S3aLZOqXODMQs9UN3b1bWG3NcOzALB/lRmSRhlaTLOG2oh2QmFcvAXTCrmSX8E3GVtd

aFQMjstKmFpg+JHmdSzxdrdKVIpjwtpQNtGXE9KlAAAAFQCi1sah+6DVdCFTGozTgG6+FeAorQAAAIBH

WzoxtuSxQd3qMkTCA1VFii9h6iuA2K5DxBl7TTKx7XDcXEqYaJcPivCYPlxRMmy5Ago6T/4hEvCmEU/Q

QJJb4jD1EhznZFbIZLNTKtfy0fQdFEVCI2pO5LcpiodEG5o0AtXZK9hygVYZ0NQ9N7KPMnrgCIJVTRTR

6a3mrIdFiAAAAIAvKkbUl72QBQNdvIiWWVywEZjjEThsg4V9Bn4oYmd14qZl7eNB57yAO3+fukRmYo6+

gC9kliDq0mlvcrAQzFV1inrUKv+I7pkfheox1rb6J2uiQk9AVZEgp5LBj6SkzIb4TRP7qJsYnDRKr5oa

creD97rpLT7Zi9bRZe74jv56vg== admin@RT-N56U

Fingerprint: md5 5d:14:b8:ce:4c:5d:7d:4d:8d:28:fa:f0:eb:4d:02:7a

/opt/etc/init.d/S51dropbear: line 11: pidof: not found

Configuring ncurses

update-alternatives: Linking //opt/bin/clear to /opt/bin/ncurses-clear

Configuring psmisc

update-alternatives: Linking //opt/bin/killall to /opt/bin/psmisc-killall

update-alternatives: Linking //opt/bin/pidof to /opt/bin/psmisc-killall

Successfully terminated.

# dropbear

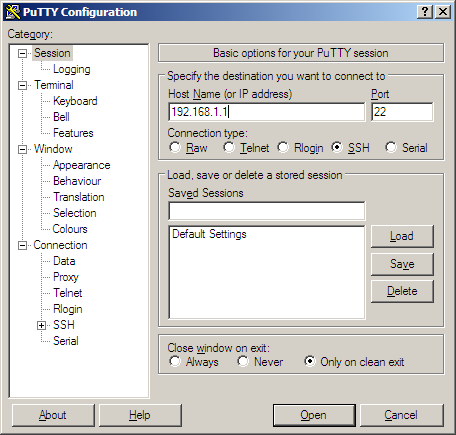

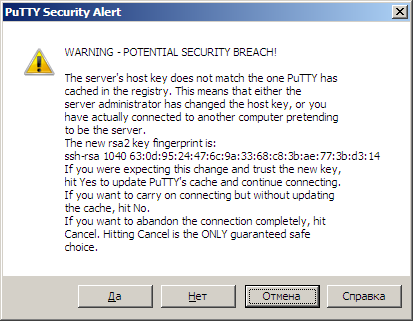

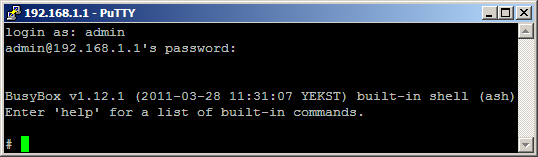

Мы произвели успешное тестовое подключение по протоколу SSH к RT-N56U с помощью утилиты PuTTY версии 0.6.

Так как требуется доступ по SSH к маршрутизатору даже после перезагрузки последнего, то настроим автоматический запуск dropbear при монтировании раздела на внешнем носителе. Для этого в каталоге /opt/etc/init.d создадим файл autostart.sh с помощью vi, в котором укажем все необходимые утилиты для автозапуска, и сделаем его исполняемым. Всё.

# cat autostart.sh

#!/bin/sh

case "$1" in

start)

/opt/sbin/dropbear

;;

stop)

kill `cat /var/run/dropbear.pid`

;;

esac

# chmod +x /opt/etc/init.d/autostart.sh

Аналогично можно устанавливать и другие пакеты расширений.

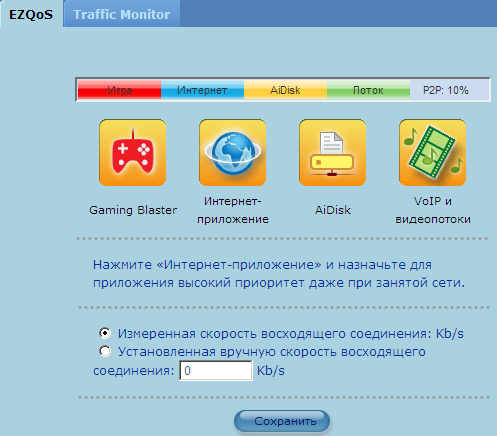

Теперь заглянем в веб-интерфейс устройства.