Reviews

Обзоры

Маршрутизаторы

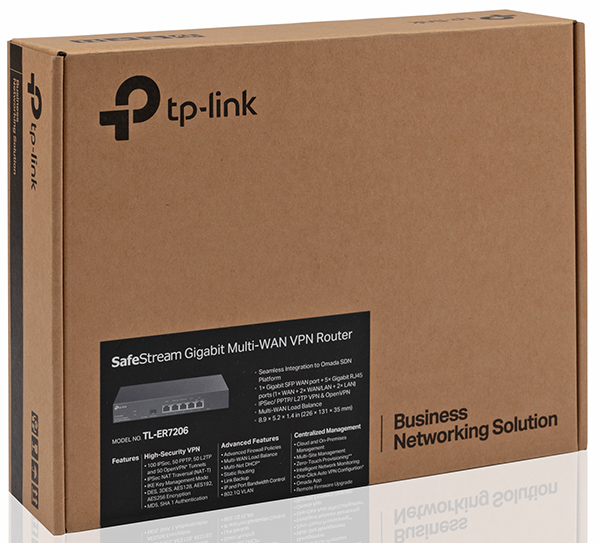

SafeStream гигабитный Multi‑WAN VPN‑маршрутизатор TP-Link TL-ER7206

netis Beacon AC1200 Gaming Router WF2681

Беспроводной маршрутизатор D-Link DIR-806A

ZyXEL Keenetic Ultra II и Giga III

ASUS RT-AC3200, или ёжик без тумана

Компактный беспроводной маршрутизатор D-Link DIR-516

Беспроводной маршрутизатор NETGEAR Nighthawk X6 R8000, или ещё больше космоса у нас дома

Бюджетный беспроводной маршрутизатор ASUS RT-N11P

Новый беспроводной флагман, или ASUS RT-AC68U

DIR-868L или первый маршрутизатор с поддержкой 802.11ac от D-Link

Новый стандарт – новый маршрутизатор – ASUS RT-AC66U

D-Link DIR-857, или HD Media Router 3000

Беспроводной маршрутизатор N900 NETGEAR WNDR4500

ASUS RT-G32 rev. C1 и RT-N10 rev. B1

D-Link DSL-2750U – беспроводной маршрутизатор ADSL2+ с USB-портом

Советская кофемолка, или D-Link DIR-645

ASUS RT-N66U, или 900 Мбит/с без проводов

Беспроводной мобильный маршрутизатор для сетей 3G/Wi-Fi или ASUS WL-330N3G

Беспроводной маршрутизатор для дома NETGEAR WNR1000v2

ASUS RT-N56U, или аппаратное ускорение NAT-трансляций

ASUS DSL-G31 - подключение к ADSL или Ethernet провайдерам

Беспроводной маршрутизатор и голосовой шлюз ASUS AX-112W

Подключение целой сети к Yota или ASUS WMVN25E2+

Всё быстрее ста мегабит или ASUS RT-N15

Сетевые адаптеры и точки доступа

Повторитель, мост и точка доступа ASUS RP-AC68U

ASUS RP-AC56 – повторитель и точка доступа для двух диапазонов

ASUS WL-330NUL или сетевая карта и маршрутизатор в одном

ASUS PCE-AC66 или клиентская карта для сети 802.11ac

ASUS EA-N66, или инопланетная пирамидка

Летающая тарелка, или NETGEAR WNAP320

Коммутаторы

Коммутатор ADSL2+ с поддержкой Annex L и Annex M, или D-Link DAS-3248EC

Коммутатор уровня доступа QTECH QSW-2800

NETGEAR GS108PE, или восьмипортовый умный гигабитный коммутатор с PoE

Сетевые хранилища

Быстрое сетевое хранилище с пятью дисками QNAP TS-531X

Thecus W4000 – первое сетевое хранилище на базе Microsoft Windows

Настольное сетевое хранилище Thecus N10850

Расширенное тестирование Thecus N16000PRO

Двухдисковое сетевое хранилище D-Link DNS-327L

Современное сетевое хранилище с шестью дисками, или NETGEAR ReadyNAS 516

N16000 или топ-модель от Thecus

CFI-B8253JDGG, или внешний RAID-массив

D-Link ShareCenter DNS-325 или небольшое хранилище для дома и малого офиса

Thecus N8900, или подключаем NAS с помощью 10 GE

HuaweiSymantec Oceanspace S2600

Thecus N8800+, или двухюнитовое хранилище на восемь дисков

Стоечное сетевое хранилище Thecus 1U4200XXXR

NETGEAR ReadyNAS Ultra 2 Plus или скоростное хранилище с двумя дисками

Карманный NAS или Thecus N0204

Сеть через электропроводку

IP-камеры

Круглосуточное зрение, или ACTi TCM-5611 и PLEN-0203

Брандмауэры

Прочее

Беспроводная mesh-сеть, или Tenda Nova

Антивандальный шкаф TLK TWS-156054-M-GY

Адаптер StreamTV, или D-Link DIB-200

AquaInspector Server Ultimate компании «Смарт-Софт»

NComputing N400 – тонкий клиент для Citrix

AquaInspector или готовое решение для организации, контроля и защиты доступа в интернет

Fluke AirCheck, или теперь мы видим радиоволны

Антивандальный шкаф - панацея?

Kaspersky Internet Security 2011

Введение

Постоянные читатели отметили, что уже очень давно на нашем сайте не появлялись обычные обзоры сетевого оборудования. А всё потому, что почти полностью весь наш небольшой коллектив был занят другими проектами. Но наконец-то мы решили всё исправить. К тому же повод представился идеальный – к нам в редакцию попал «Профессиональный безопасный надёжный шлюз с возможностью централизованного управления» (по заявлению производителя) TP-Link ER7206. Давайте разбираться, какой функциональностью обладает данная модель, а также какими скоростями передачи может похвастаться.

Внешний вид

Проводной маршрутизатор TP-Link TL-ER7206 выполнен в металлическом корпусе цвета мокрый асфальт, габариты которого составляют 226х131х35 мм. Устройство имеет настольное исполнение и не предназначено для установки в стойку без специализированной полки (в комплекте не поставляется).

Верхняя поверхность корпуса устройства ничем не примечательна.

Вентиляционная решётка расположена на боковых панелях.

Нижняя панель обладает наклейкой с краткой информацией о модели. Также здесь расположены посадочные места для резиновых ножек.

Разъём для питания, винт для подключения заземления, а также Кенсингтонский замок помещены на заднюю поверхность корпуса маршрутизатора.

Наиболее интересной является лицевая панель устройства. Здесь находятся пять проводных портов Gigabit Ethernet, а также один разъём для установки SFP-модулей. Кроме того, на лицевой панели присутствуют световые индикаторы, отображающие состояние как всего устройства, так и отдельных его проводных интерфейсов. Справа от сетевых портов размещена утопленная кнопка Reset для сброса пользовательских настроек.

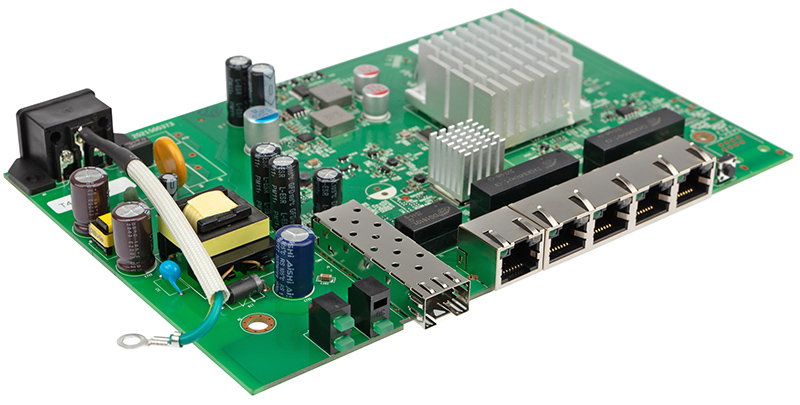

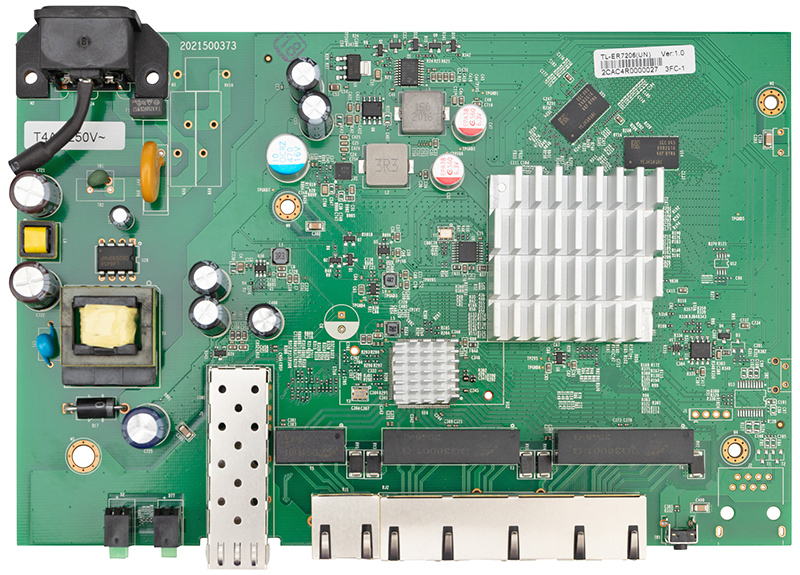

Заглянем теперь внутрь корпуса.

Аппаратная платформа

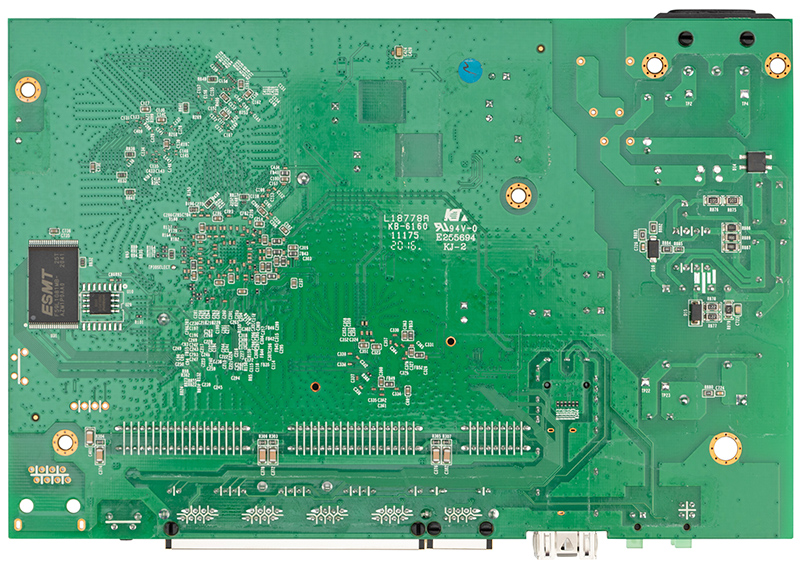

Электронная начинка устройства представлена единственной платой зелёного цвета, на которой размещается и блок питания, и сам маршрутизатор.

Большая часть основных электронных компонентов расположена с одной стороны платы, кроме модулей флеш-памяти NAND ESMT F59L1G81MB, объём которого составляет 128 Мбайт, и SPI Winbond 25Q32JVSIQ с объёмом 4 Мбайта. Последний чип выполняет функции BIOS.

SoC-процессор и сетевой коммутатор расположены на лицевой стороне платы, но к сожалению, они не доступны для обозрения, так как скрыты под радиаторами. Единственное, что удалось выяснить, так это то, что ER7206 обладает 64-битным двухъядерным процессором.

Функции оперативной памяти возложены на две DDR3 микросхемы Samsung K4B2G1646F-BYMA с объёмом 256 Мбайт каждая. Таким образом суммарный объём оперативной памяти, доступный маршрутизатору, составляет 512 Мбайт.

На этом мы завершаем изучение аппаратной платформы модели TL-ER7206 и переходим к изучению её программных возможностей.

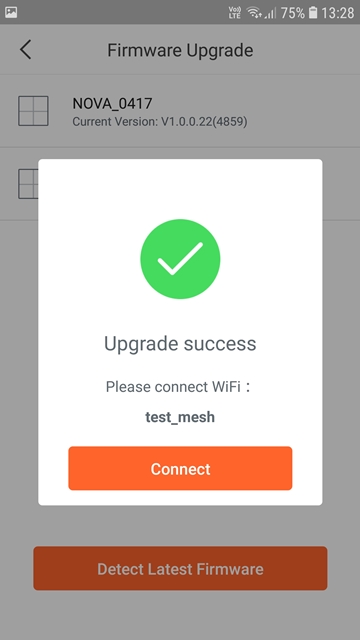

Обновление прошивки

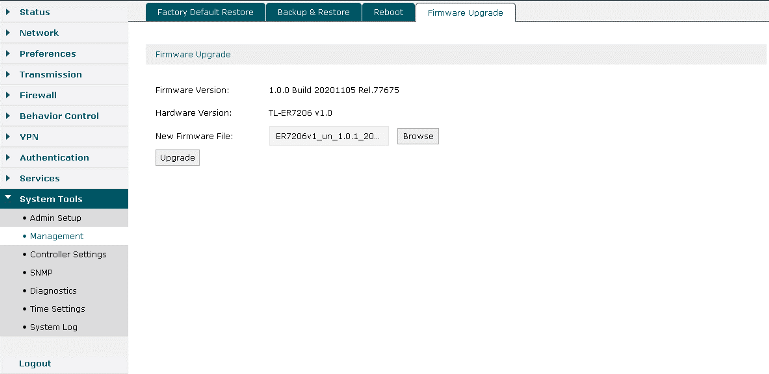

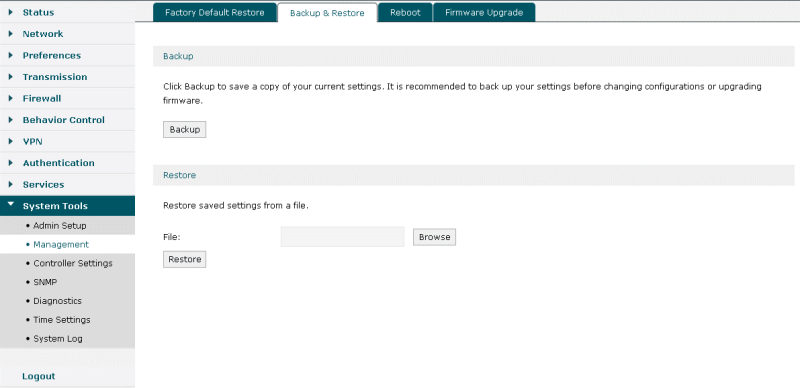

Смена версии микропрограммного обеспечения производится с помощью вкладки Firmware Upgrade пункта Management группы System Tools меню.

Процедура обновления предельно проста: требуется лишь выбрать файл с новой версией прошивки и нажать кнопку Upgrade.

Весь процесс занимает не более двух минут.

Существует два способа управления маршрутизатором ER7206: с помощью веб-интерфейса самого устройства, а также при помощи выделенного контроллера. К рассмотрению возможностей первого из них мы сейчас и переходим.

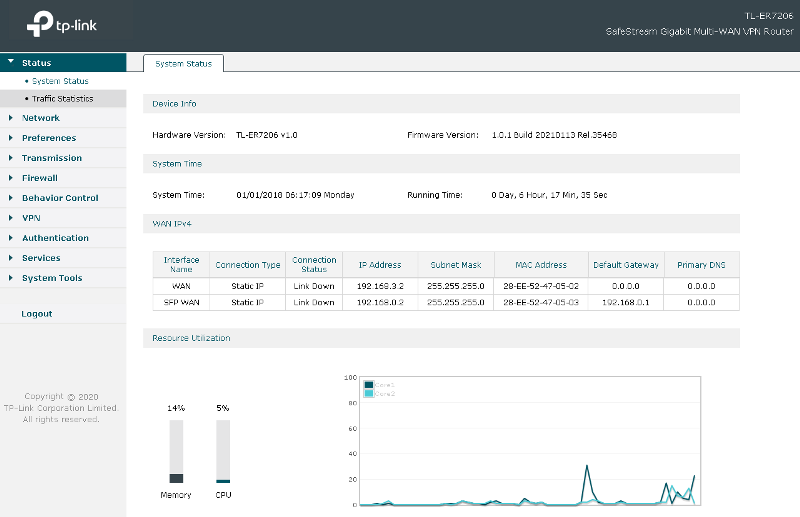

Обзор веб-интерфейса

Веб-интерфейс маршрутизатора ER7206 предельно прост и интуитивно понятен: главное меню расположено слева, вкладки и настройки – справа. Единственное, что нас несколько огорчило – отсутствие поддержки русского языка. Мы не станем описывать в деталях все возможности веб-интерфейса устройства, однако, остановимся на наиболее на наш взгляд интересных.

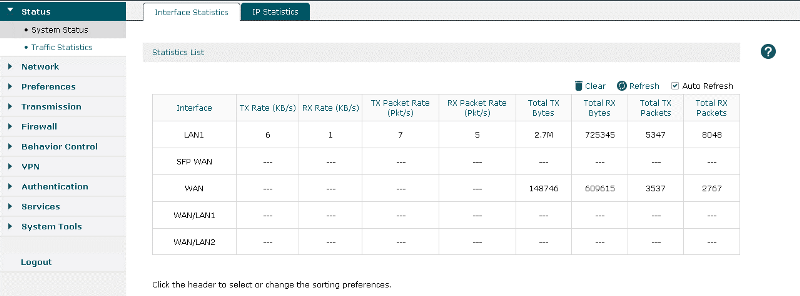

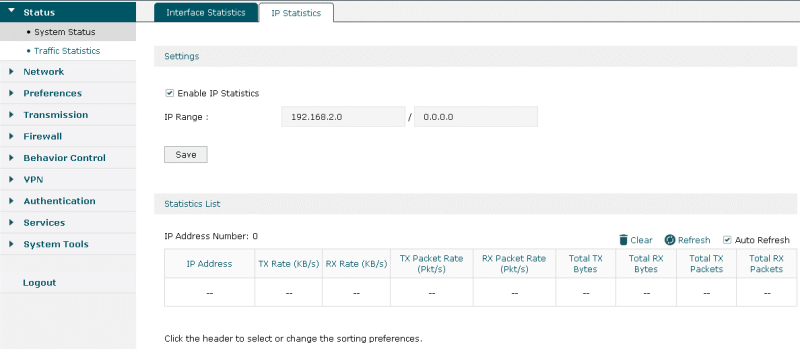

Пункты группы Status отображают основную информацию о маршрутизаторе, загрузку его процессора, памяти и интерфейсов. Кроме того, администратору доступна статистика по подключённым устройствами в локальной сети.

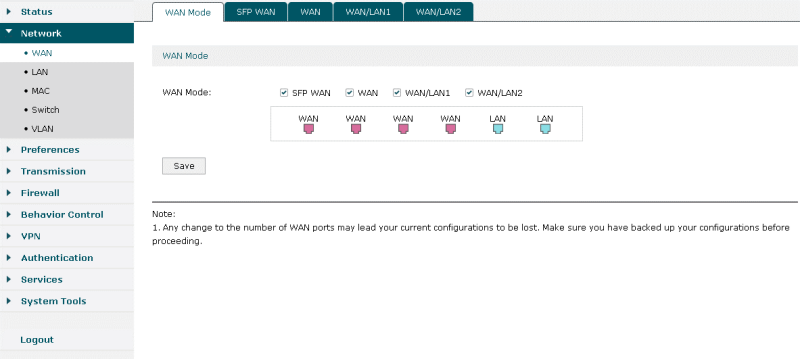

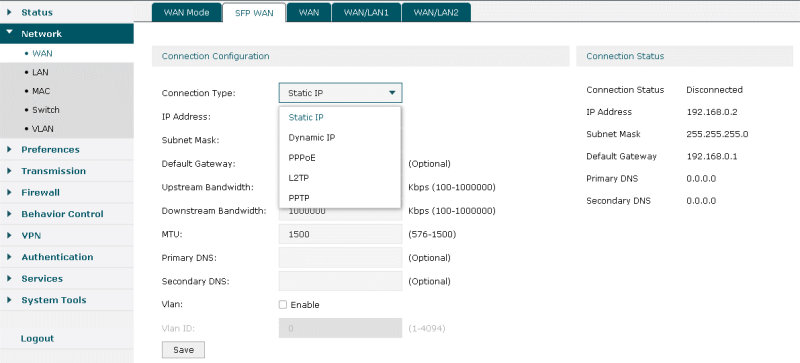

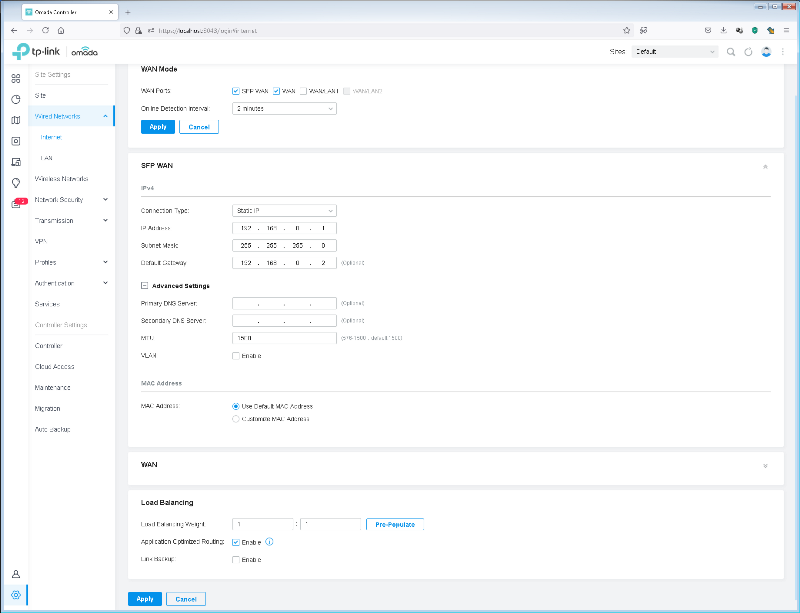

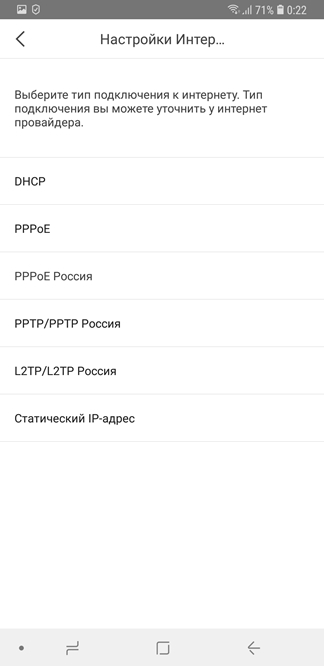

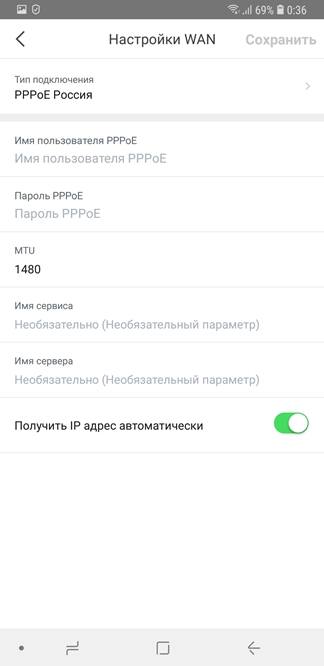

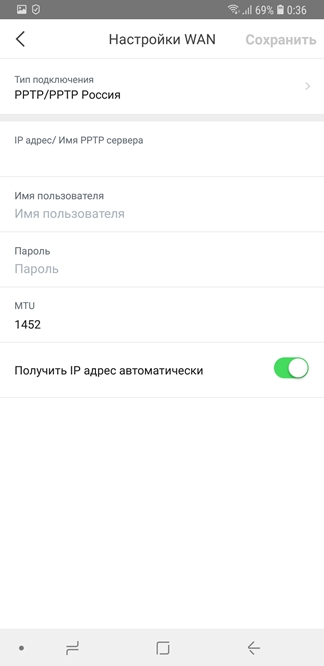

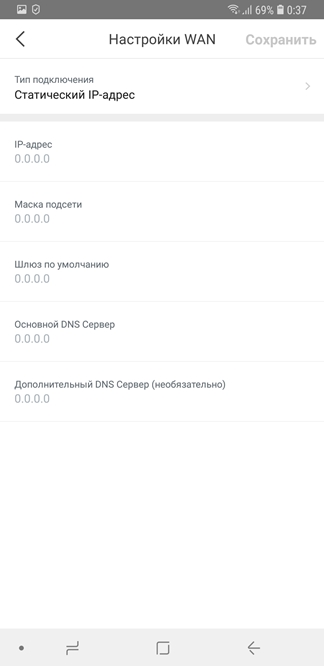

Модель ER7206 один и тот же сетевой интерфейс может использовать и как LAN-порт, и как WAN-порт. Соответствующая настройка доступна во вкладке WAN Mode, пункта WAN, группы Network меню. Стоит отметить, что изменение назначения интерфейса (WAN/LAN) приводит к перезагрузке устройства. Остальные вкладки позволяют сконфигурировать интерфейс в случае, если он используется в качестве WAN-порта.

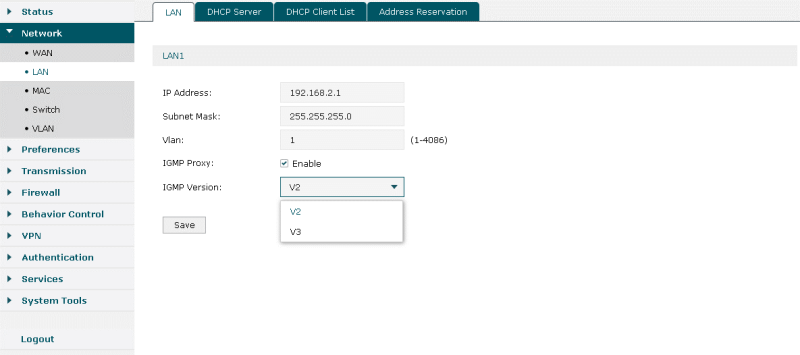

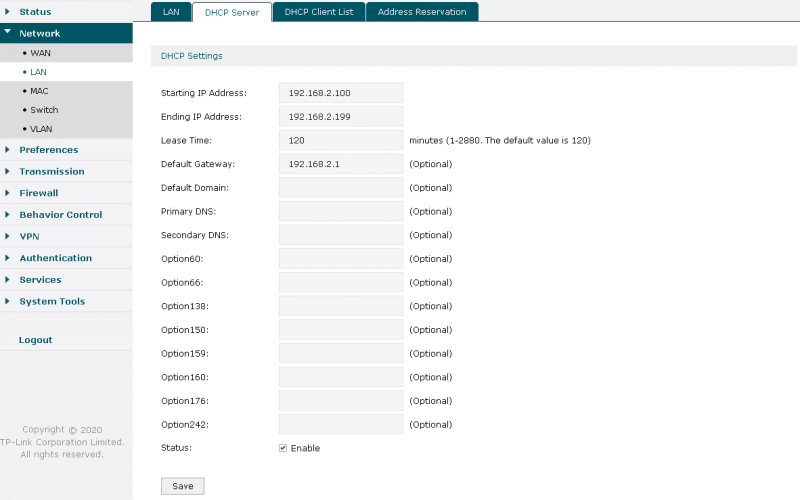

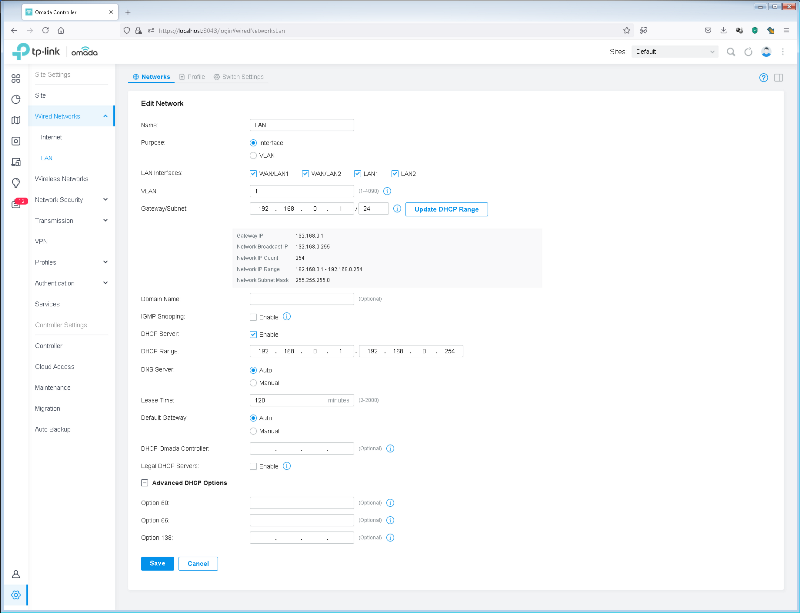

Указать IP-параметры LAN-порта, выбрать версию IGMP, а также настроить DHCP-сервер можно с помощью вкладок пункта LAN той же группы меню.

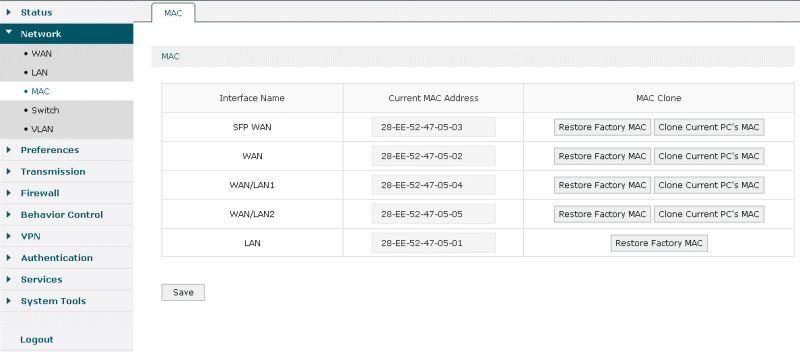

Задать MAC-адреса для интерфейсов можно с помощью пункта MAC.

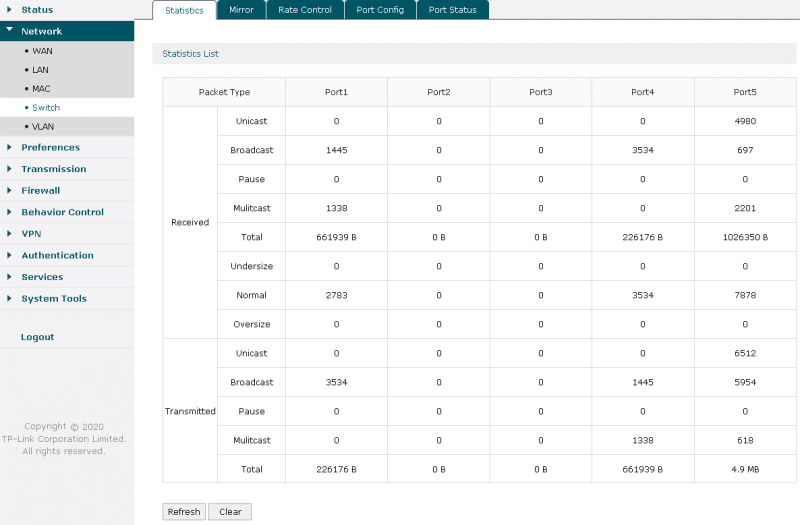

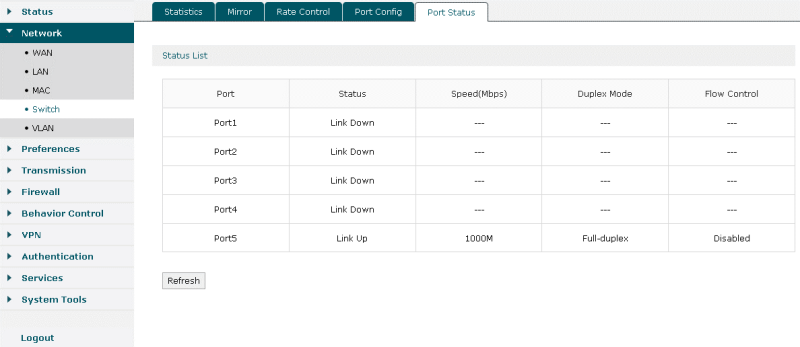

Вся статистическая информация об интерфейсах маршрутизатора представлена во вкладках пункта Switch.

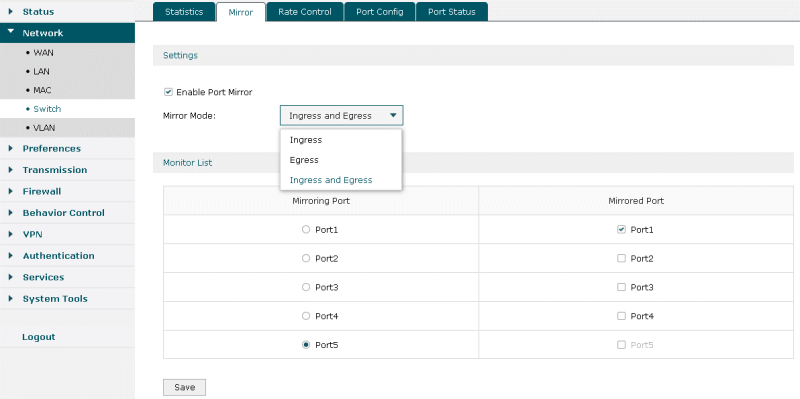

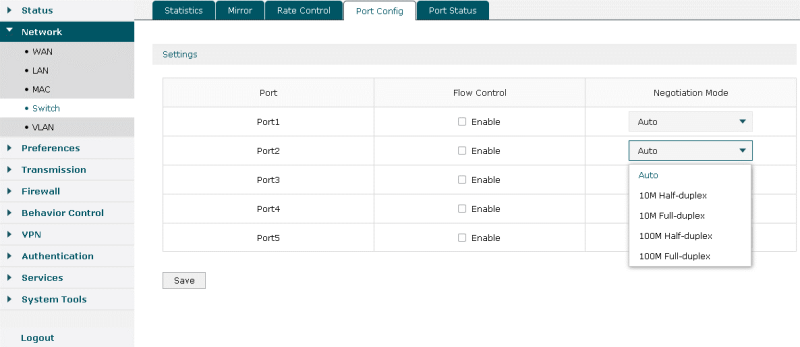

Кроме того, здесь можно включить зеркалирование трафика, задать физическую скорость работы порта, а также настроить ограничение скорости передаваемых пользователем данных целиком для порта. Стоит отметить, что во вкладке Rate Control нам хотелось бы видеть не только возможность разделения всего трафика и широковещательного, но также и уметь отличать групповой (multicast) трафик, и трафик, получатель которого не известен (unknown unicast – отсутствует в мостовой таблице), то есть иметь независимое управление компонентами BUM трафика (broadcast/unknown unicast/multicast). Также было бы полезно иметь администратору возможность указывать, какой именно трафик зеркалировать (вкладка Mirror), то есть чтобы копировался не весь трафик, а только удовлетворяющий определённым условиям (например, отбирать его с помощью списка доступа ACL).

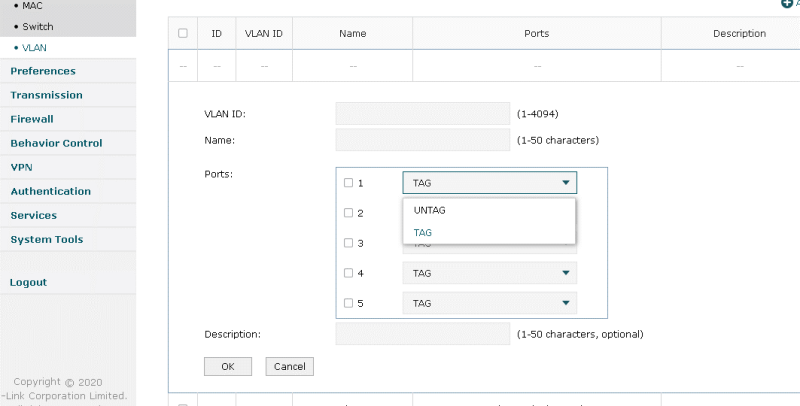

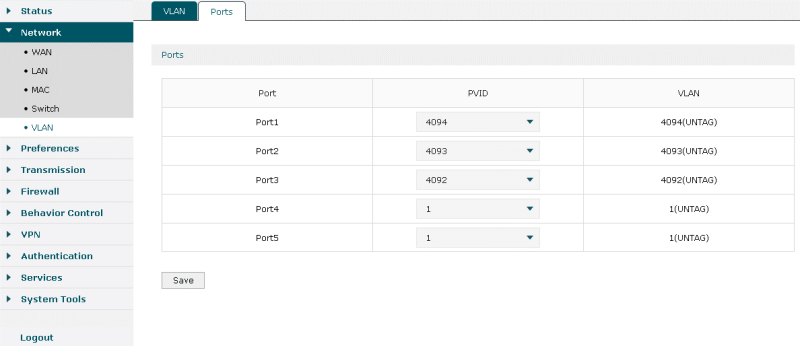

Управление виртуальными сетями производится с помощью последнего пункта группы Network.

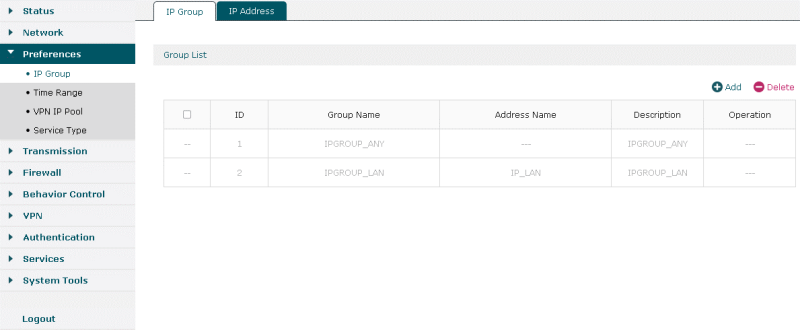

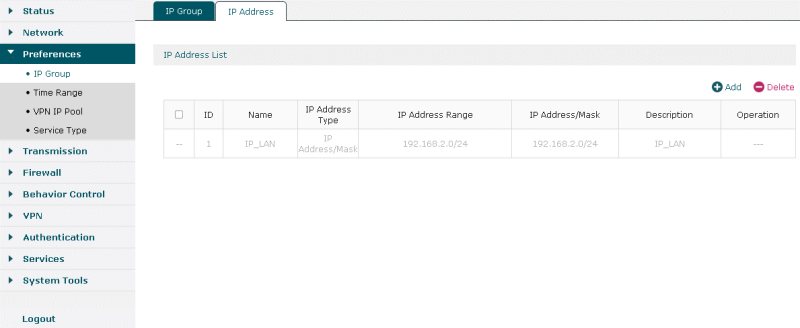

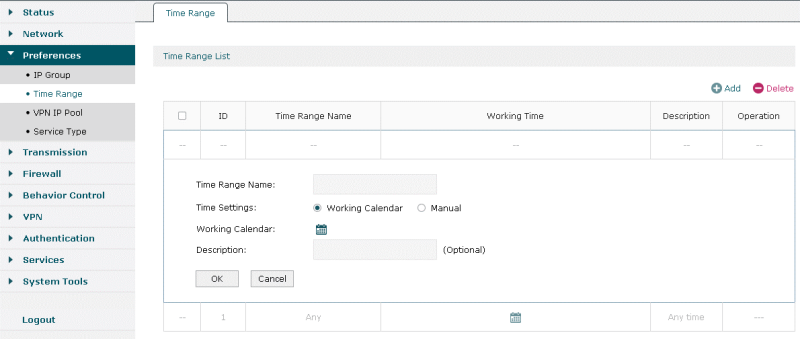

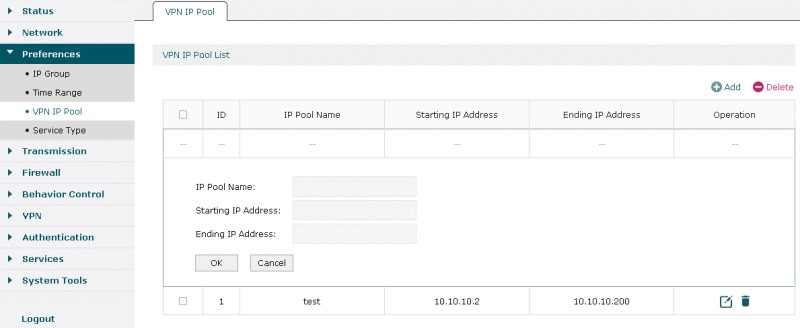

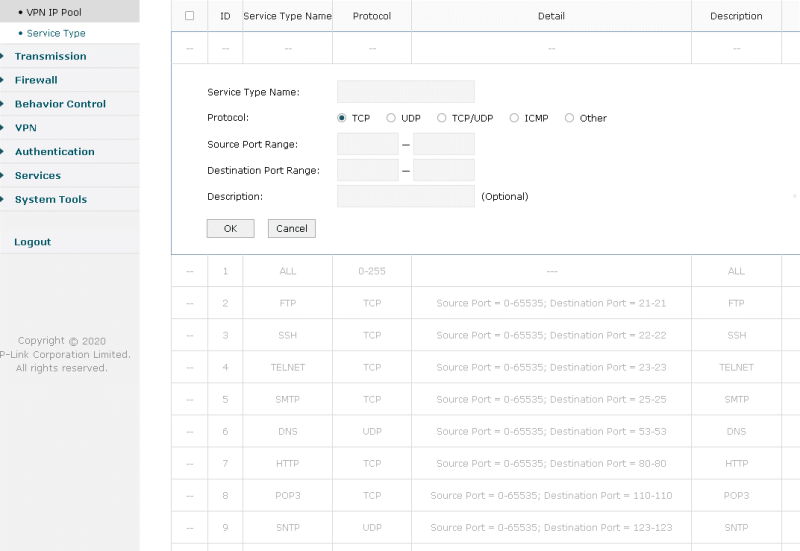

Различные вспомогательные параметры, такие как IP-группы, временные интервалы, пулы IP-адресов для VPN, а также сетевые службы представлены в пунктах группы Preferences.

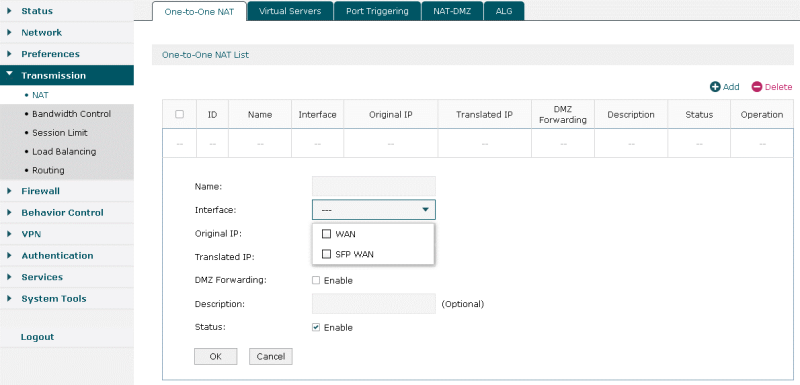

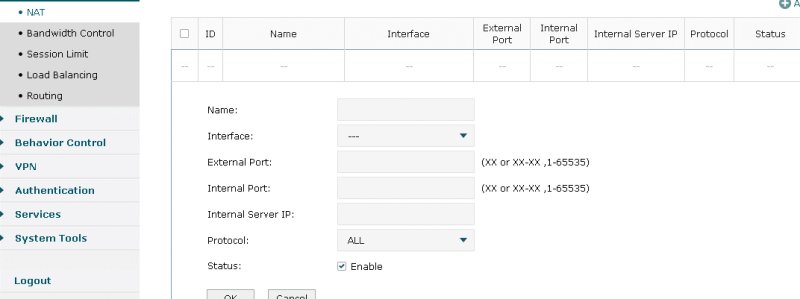

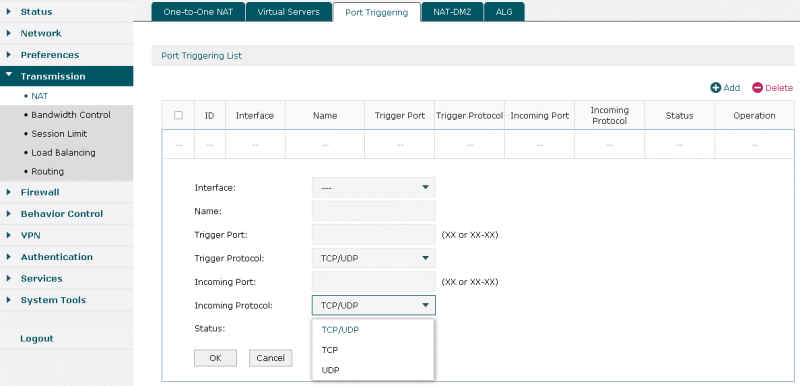

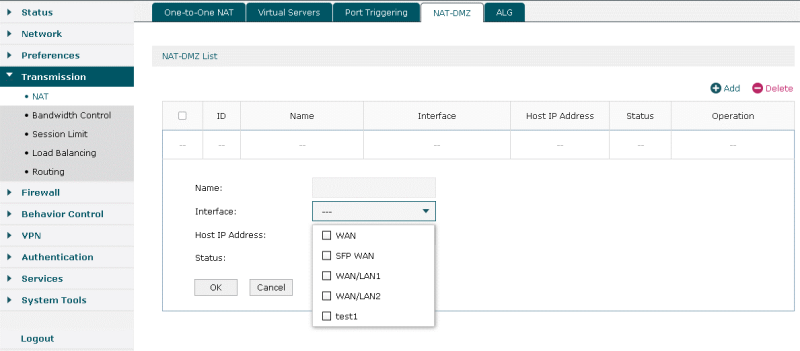

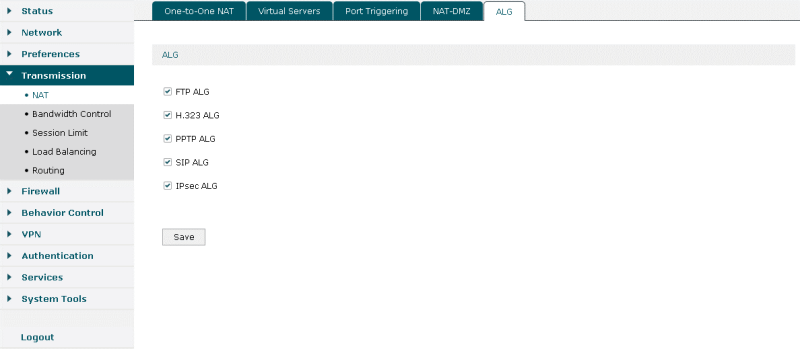

Управление NAT/PAT трансляциями производится с использованием вкладок пункта NAT группы Transmission.

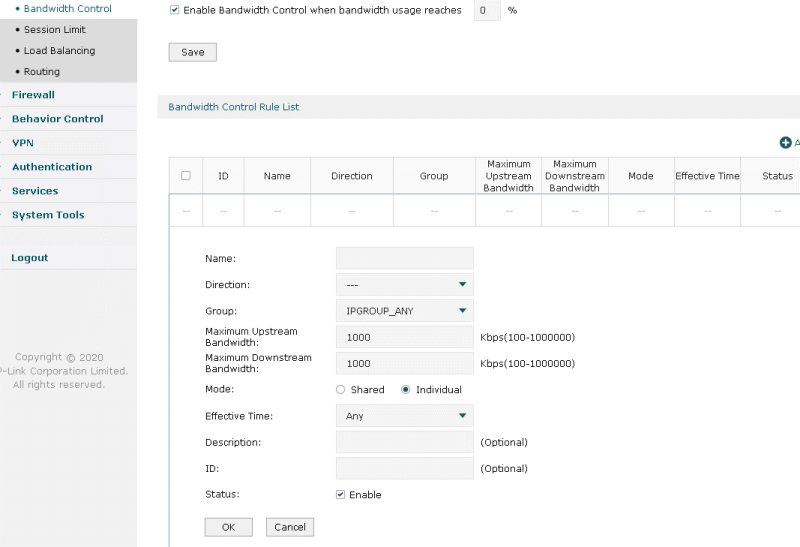

Более точное управление полосой пропуская производится в пункте Bandwidth Control той же группы.

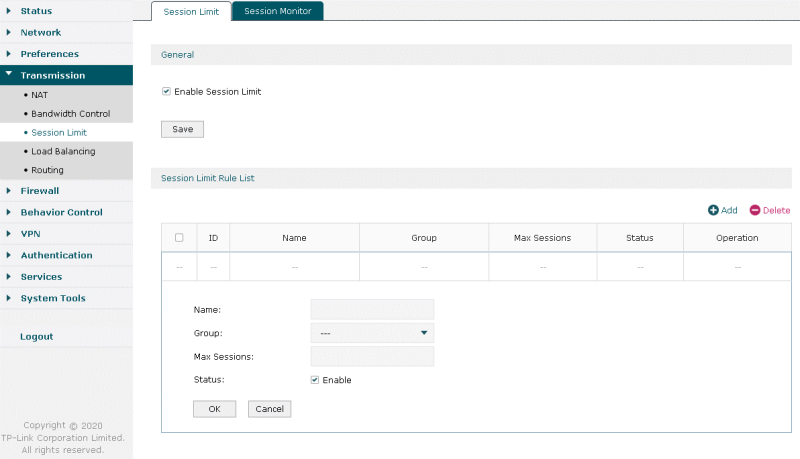

Задать максимальное количество одновременно устанавливаемых сессий можно во вкладке Session Limit одноимённого пункта меню.

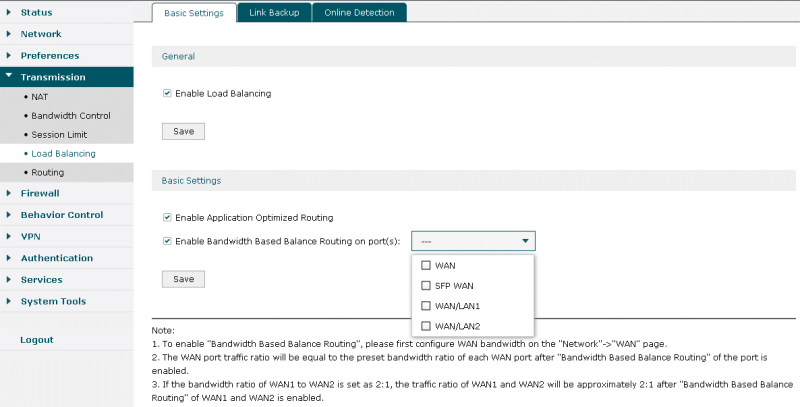

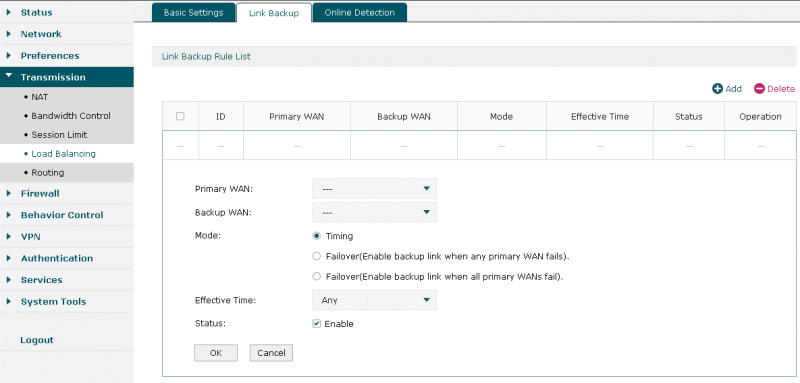

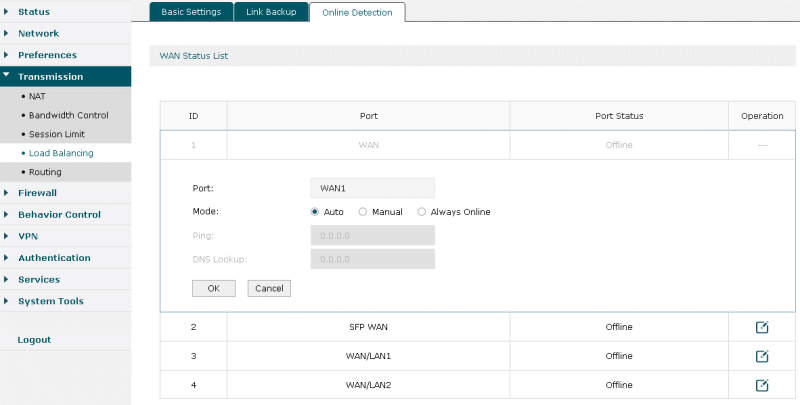

Если сетевому администратору необходимо одновременно использовать каналы от нескольких провайдеров связи, потребуется включить балансировку трафика. Соответствующие настройки доступны в пункте Load Balancing. Очевидно, что трафик должен балансироваться только в работающие каналы. Работоспособность канала проверяется с помощью DNS-запросов или эхо-запросов протокола ICMP – довольно полезная функция, особенно с учётом отсутствия поддержки динамической маршрутизации.

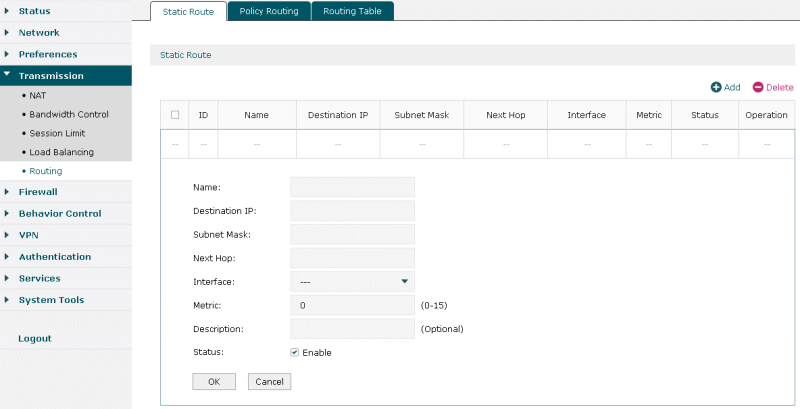

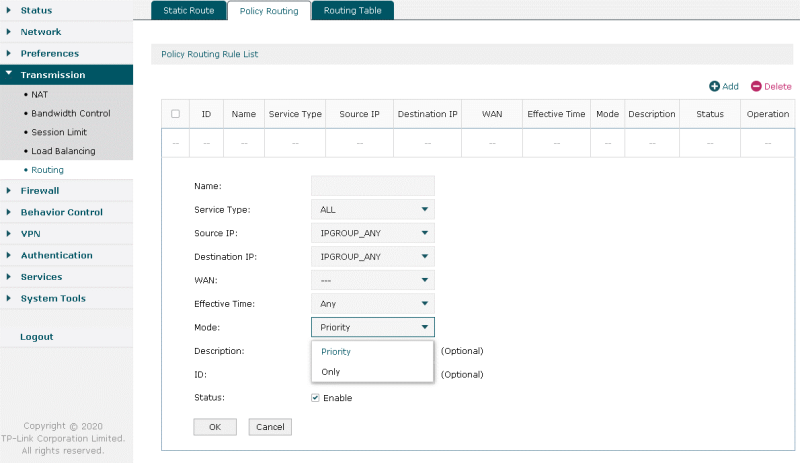

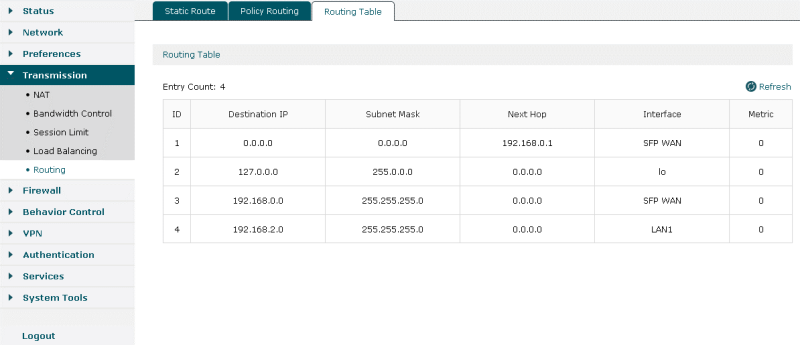

Изменить параметры статической маршрутизации трафика можно с помощью пункта Routing. TP-Link TL-ER7206 поддерживает также и маршрутизацию по политикам (вкладка Policy Routing). Здесь стоит отметить, что для маршрутизации по политикам поддерживаются два режима: Priority и Only. Разница между ними в том, что в режиме Priority при отказе выбранного WAN-порта трафик будет передаваться в соответствии со стандартной таблицей маршрутизации, тогда как в режиме Only трафик будет передаваться через выбранный WAN-порт вне зависимости от статуса порта (Online Detection). Ещё один нюанс, на который мы хотел бы обратить внимание, состоит в том, что при использовании маршрутизации по политикам администратор может выбрать лишь WAN-порт для отправки трафика, то есть адрес следующего перехода (Next-Hop) здесь выбран быть не может. К сожалению, динамическая маршрутизация также не поддерживается.

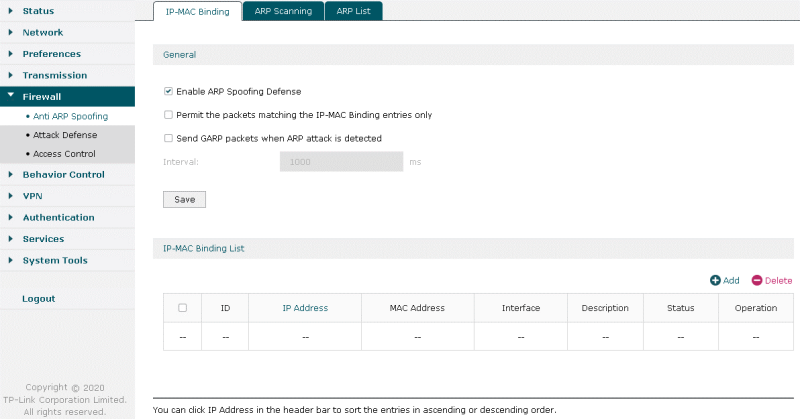

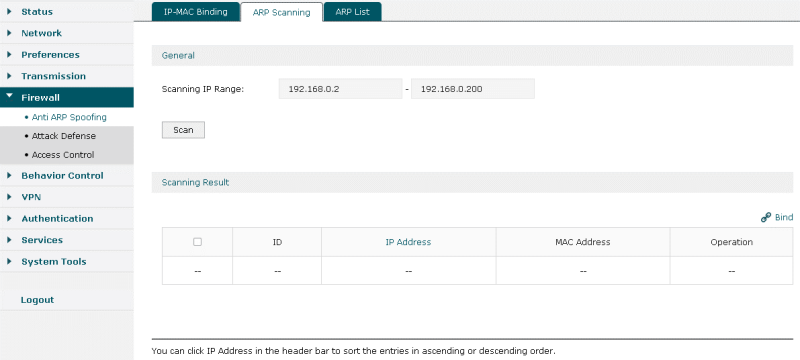

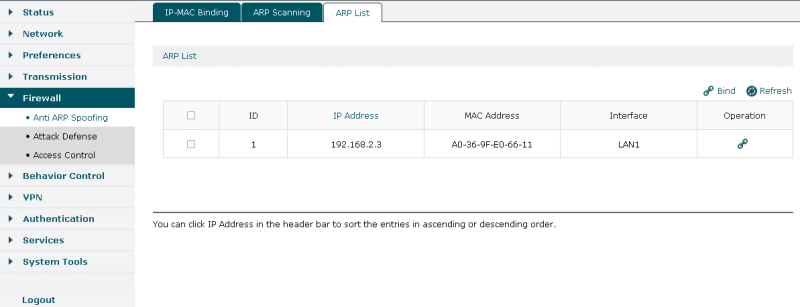

Включить защиту от ARP-атак, а также указать параметры запуска процедуры сканирования соседних узлов по протоколу ARP можно с помощью вкладок пункта Anti ARP Spoofing группы Firewall.

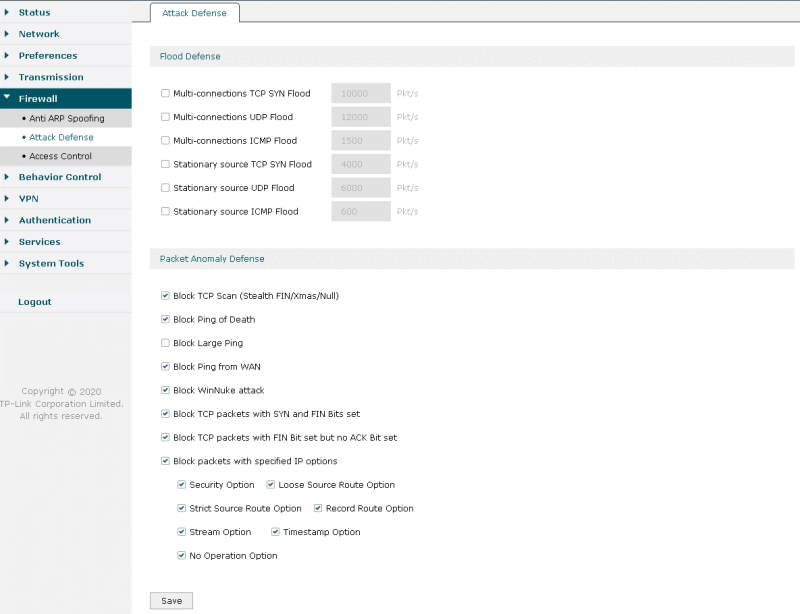

Активировать защиту от некоторых других атак, направленных против протоколов ICMP/UDP/TCP, можно с помощью пункта Attack Defense той же группы меню.

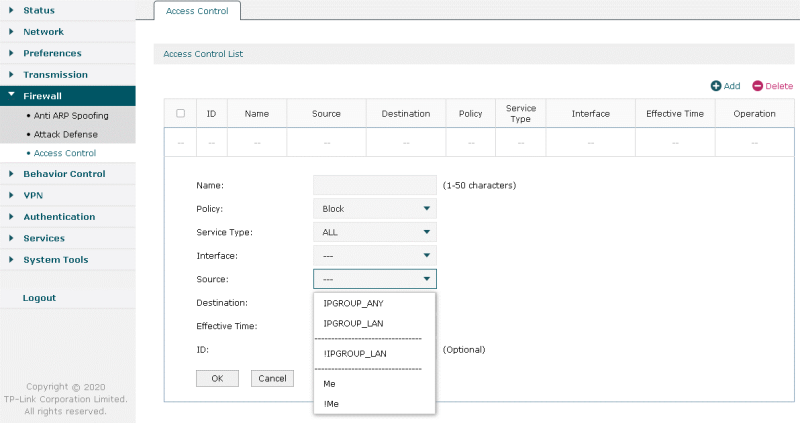

Управление списками доступа производится в пункте Access Control.

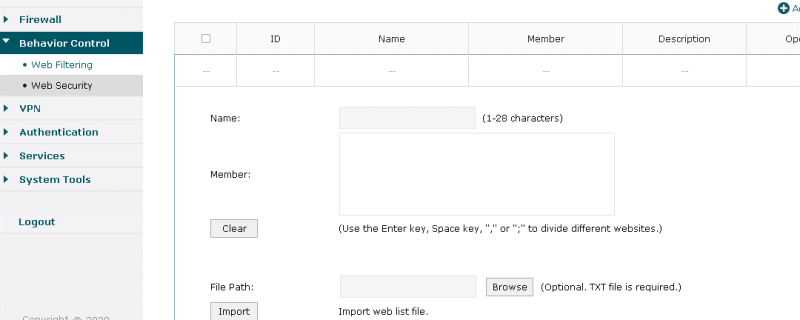

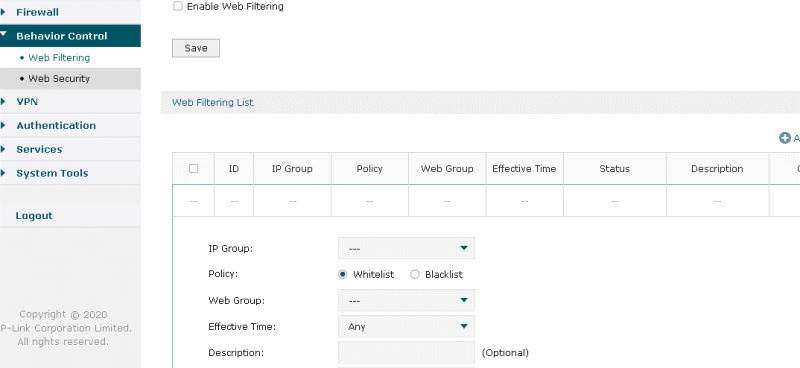

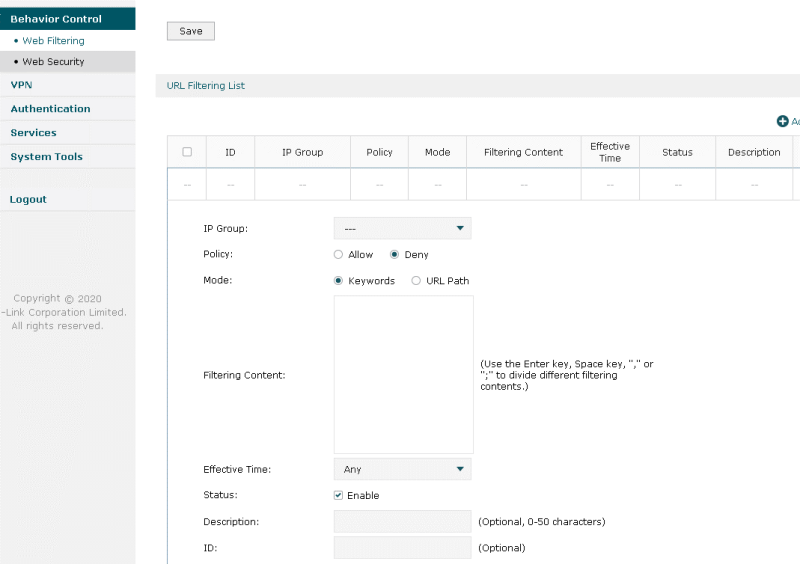

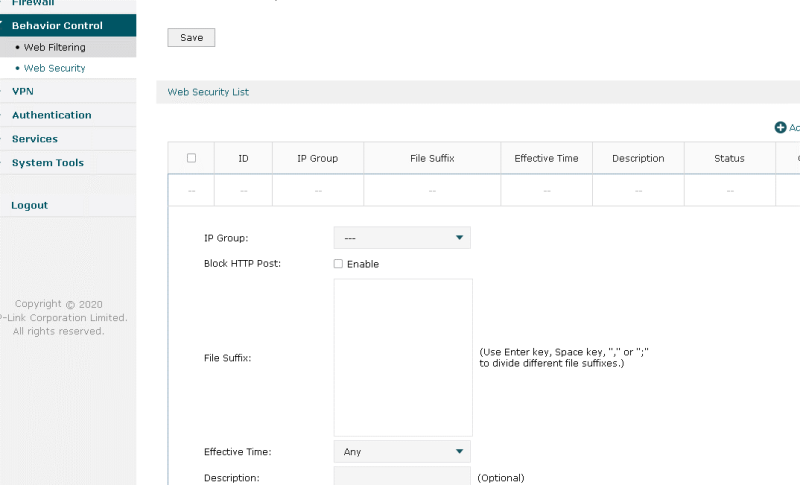

Настроить более высокоуровневую фильтрацию можно с помощью пунктов группы Behavior Control.

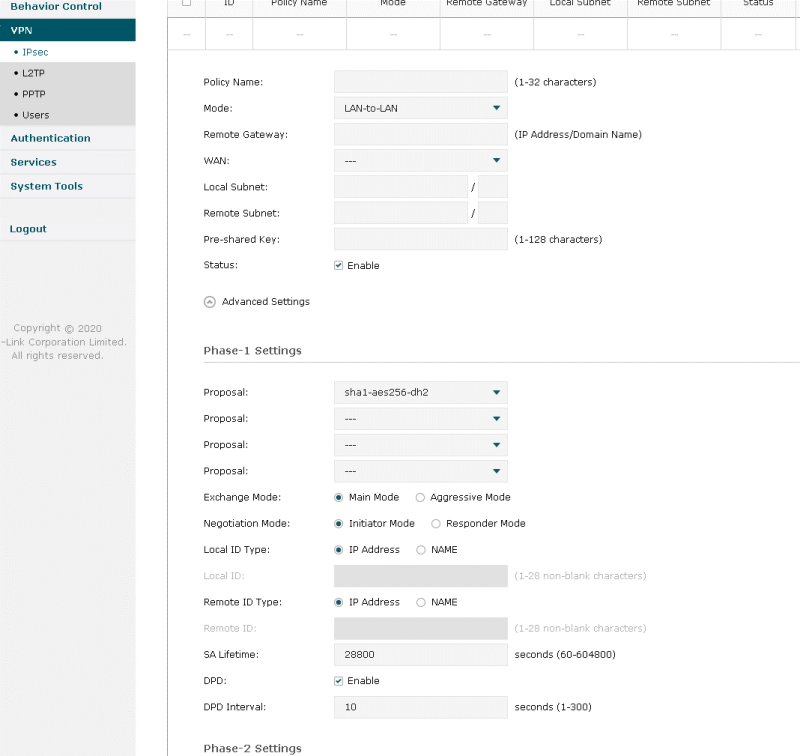

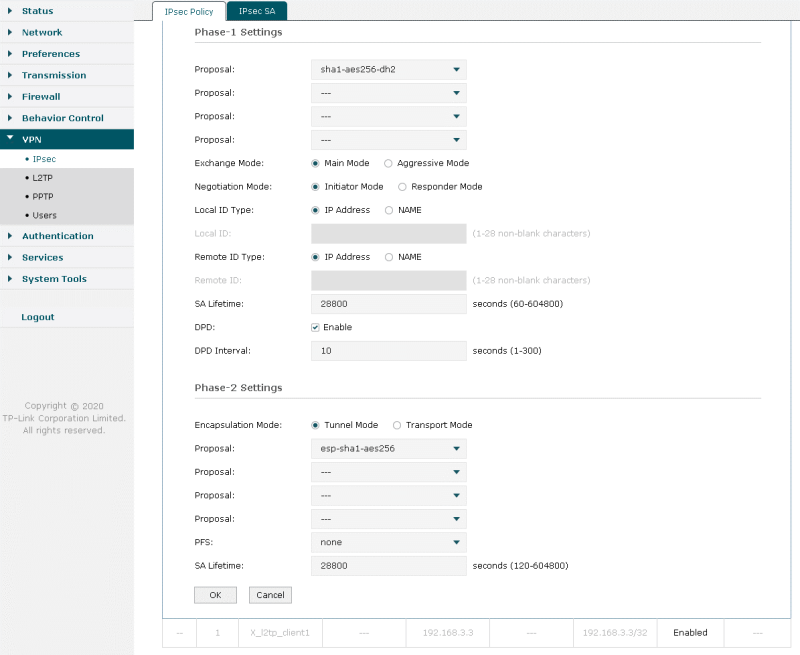

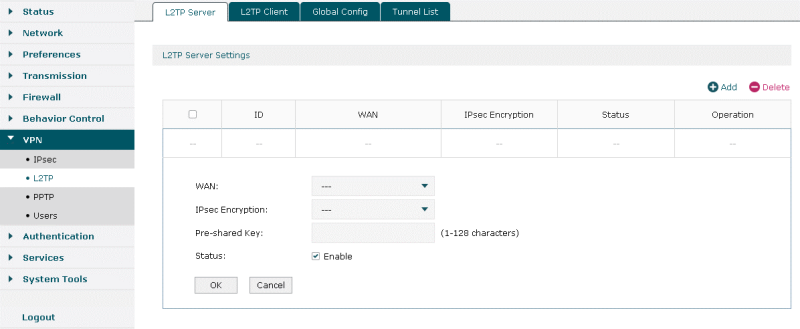

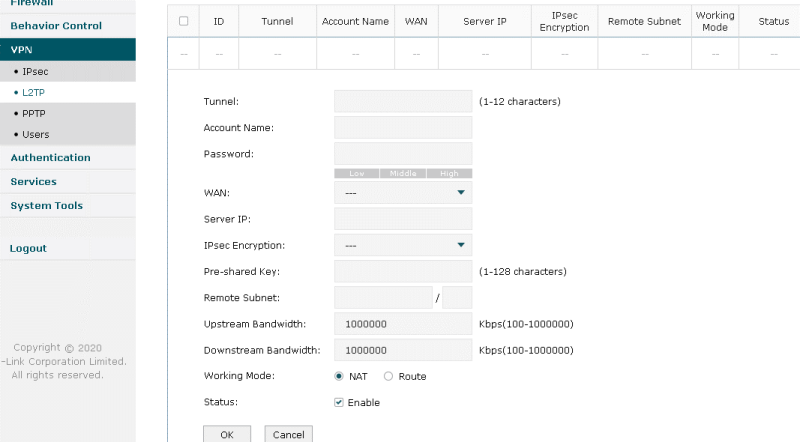

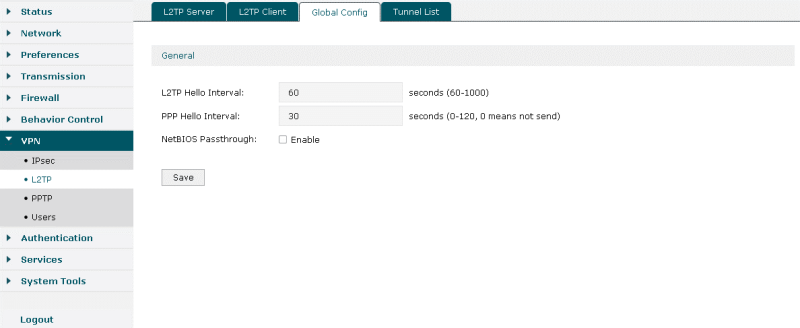

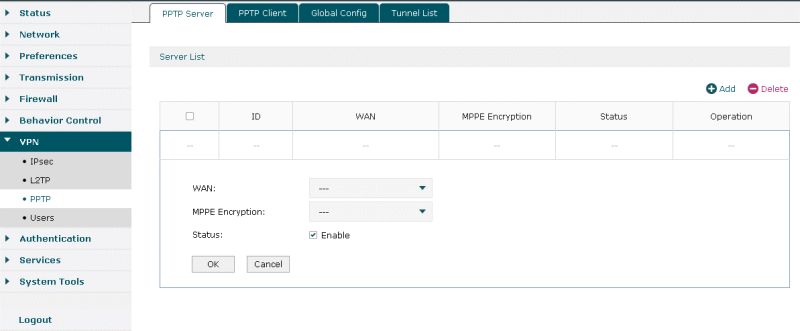

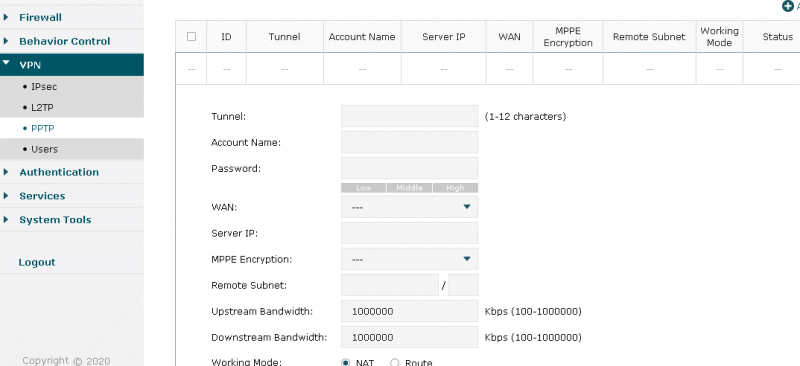

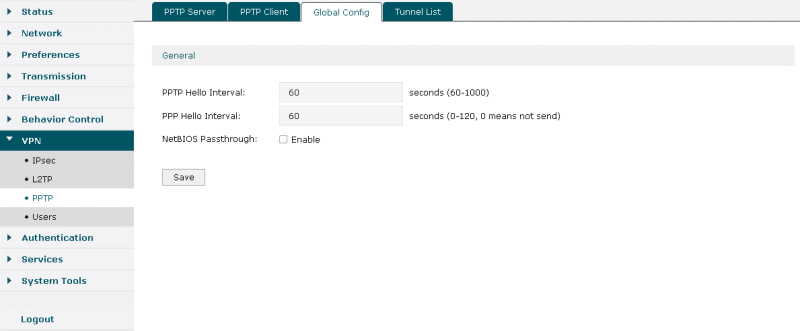

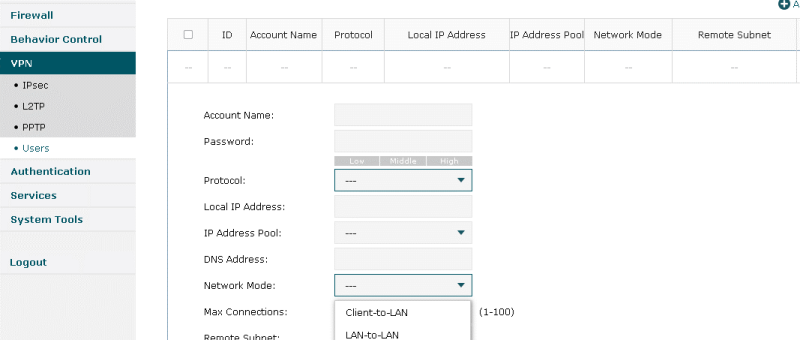

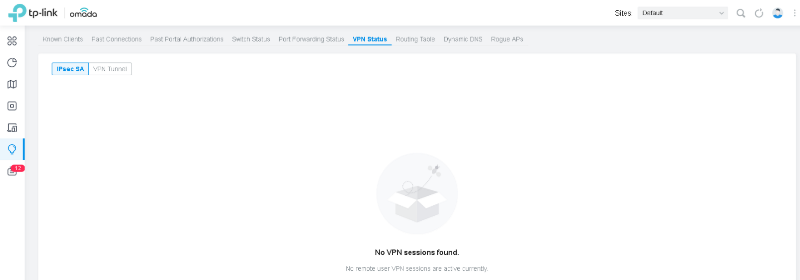

Проводной маршрутизатор TP-Link ER7206 поддерживает следующие типы туннелей: IPSec, PPTP и L2TP. Соответствующие настройки доступны в пунктах меню VPN.

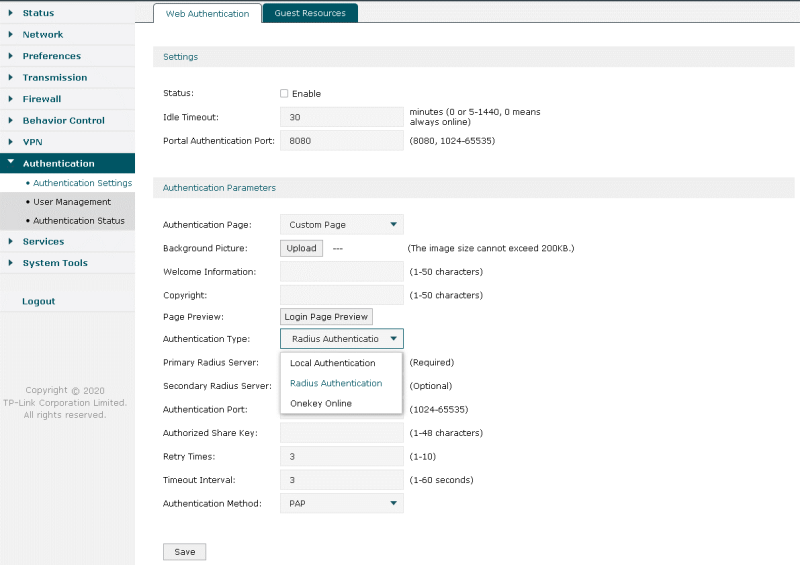

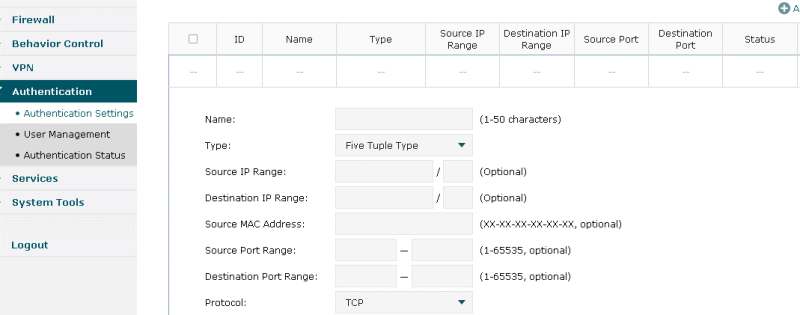

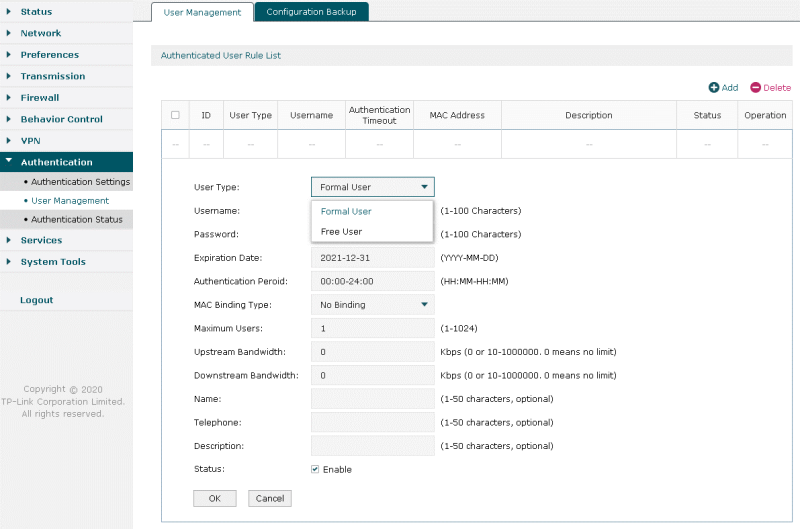

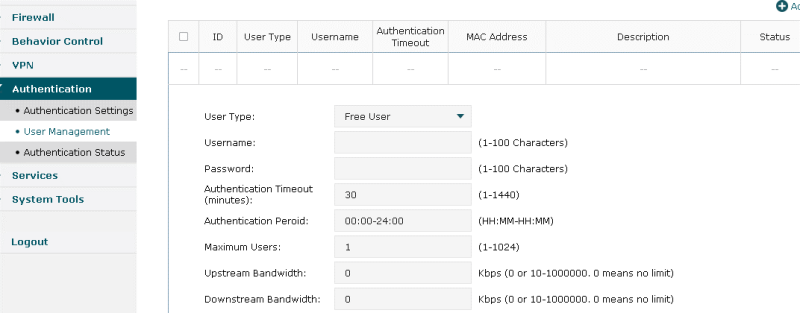

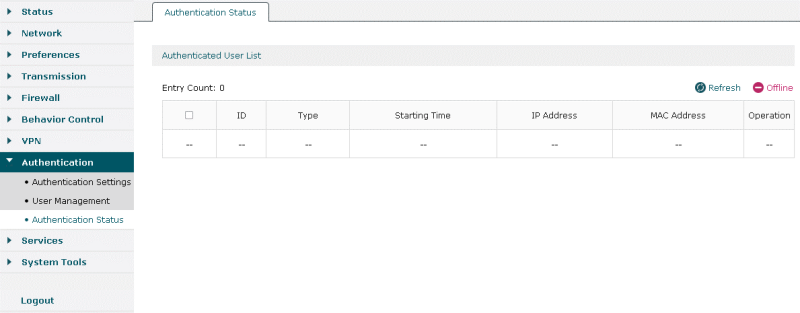

Маршрутизатор TP-Link ER7206 позволяет ограничить пользователей, которым разрешён доступ в глобальную сеть. Параметры веб-аутентификации представлены в группе Authentication. Приятной особенностью является поддержка внешних серверов аутентификации RADIUS и Onekey. Также стоит отметить, что аутентифицируемые пользователи разделяются на два типа: Formal и Free, которые отличаются временем жизни (Formal – более долгоживущие).

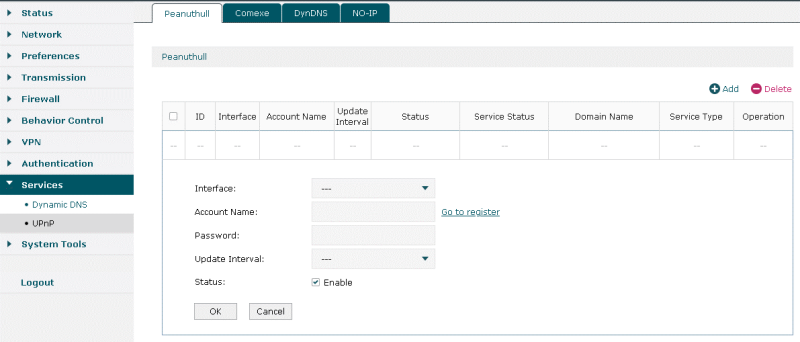

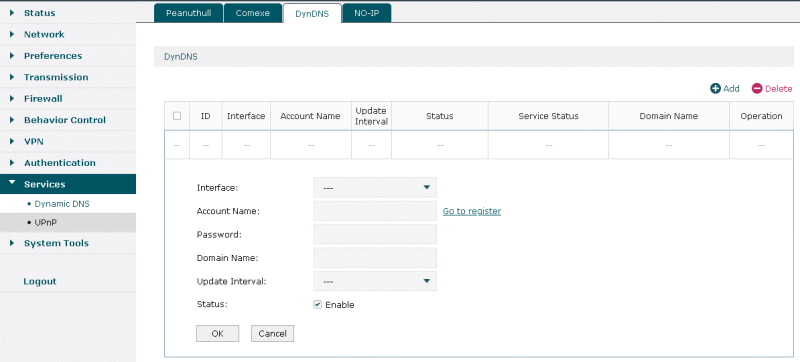

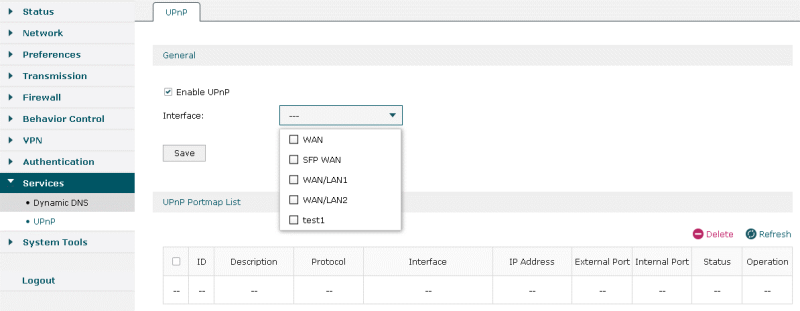

Группа Services предназначена для управления протоколом UPnP, а также сервисами, поддерживающими динамические доменные имена: Peanuthull, Comexe, DynDNS и NO-IP.

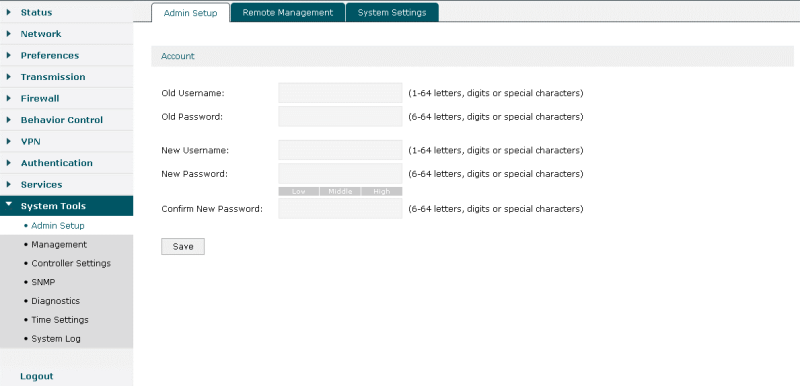

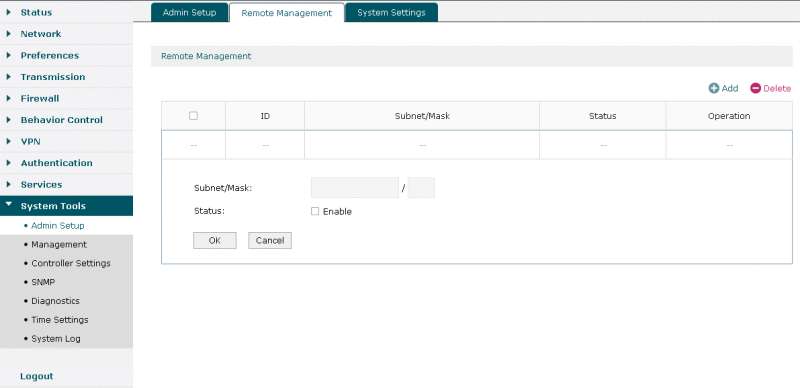

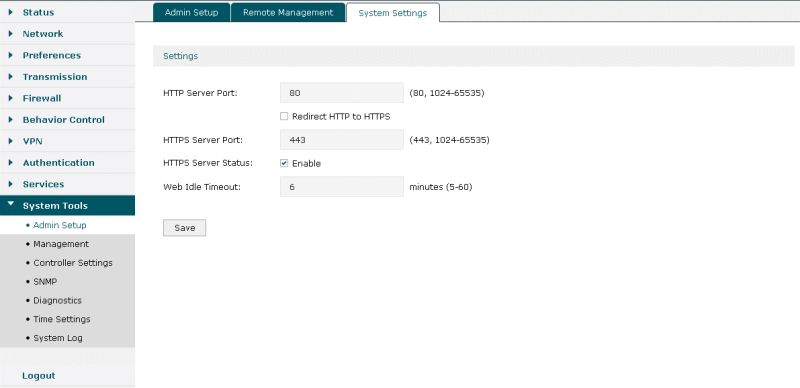

Параметры, относящиеся к управлению маршрутизатором, собраны во вкладках пункта Admin Setup группы System Tools.

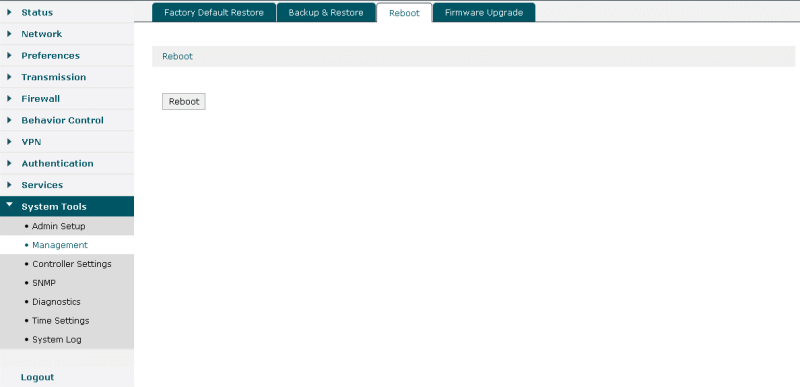

Управление настройками устройствами производится с помощью пункта Management той же группы. Также здесь можно произвести перезагрузку устройства и обновление прошивки.

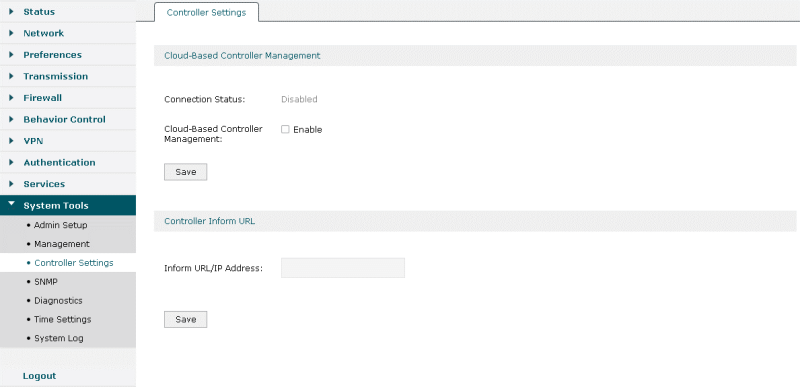

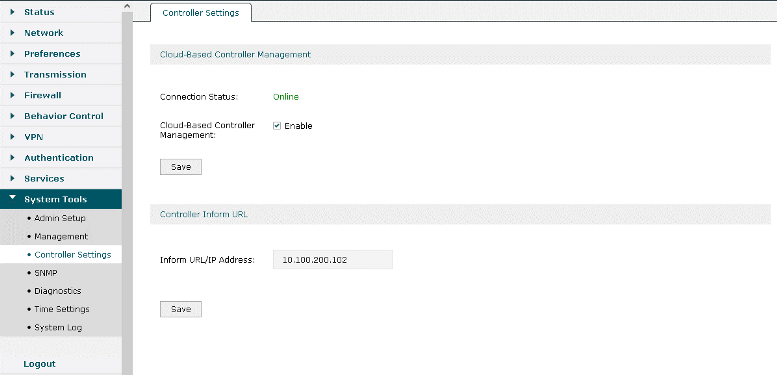

Модель TP-Link ER7206 поддерживает как локальное управление, так и управление с помощью удалённого контроллера, соответствующие настройки собраны в пункте Controller Settings. Более подробно об удалённом управлении при помощи контроллера мы расскажем в следующем разделе.

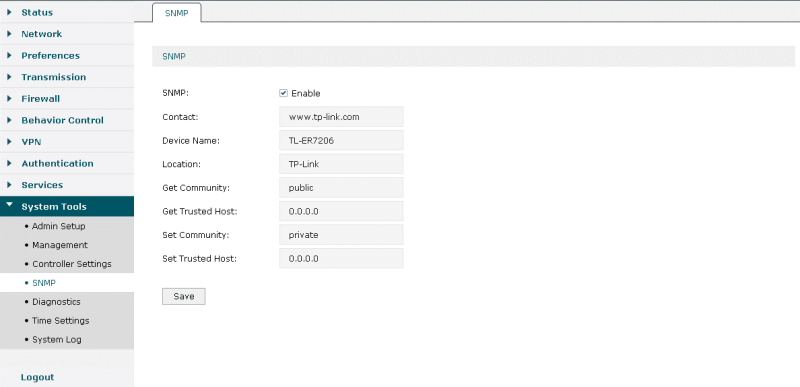

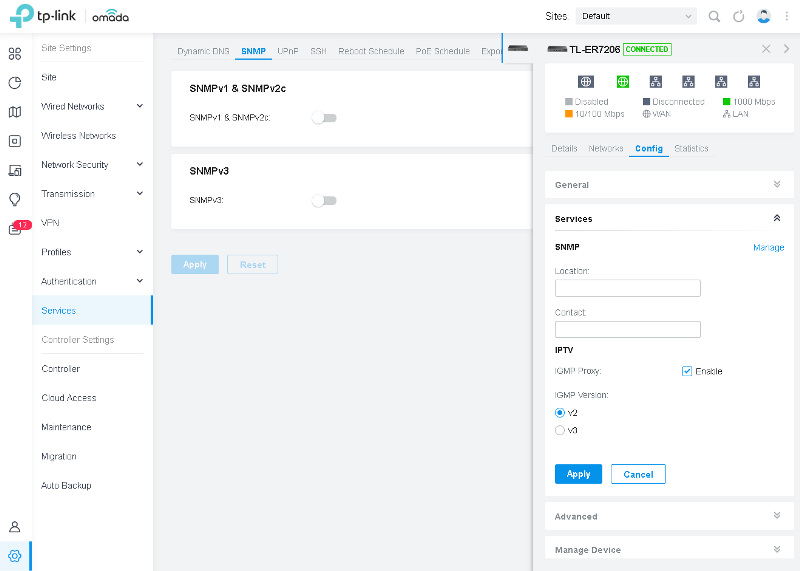

Для удалённого сбора статистики использования ресурсов устройства используется протокол SNMP, параметры работы которого собраны в одноимённом пункте той же группы. Выбрать версию протокола, к сожалению, возможности нет – поддерживается только вторая версия.

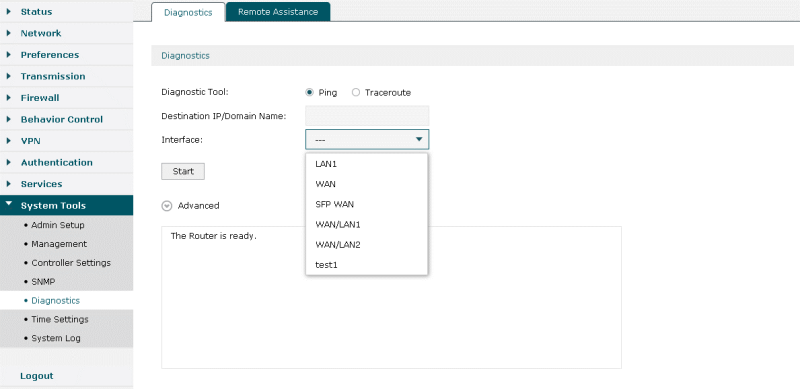

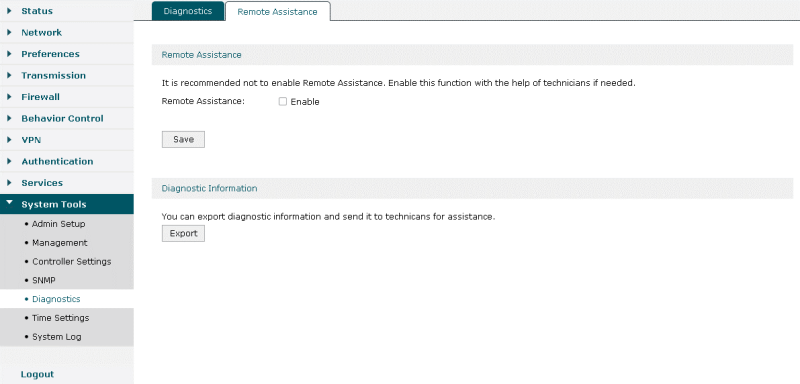

Диагностические утилиты, а также возможность запроса удалённой помощи, представлены в пункте Diagnostics.

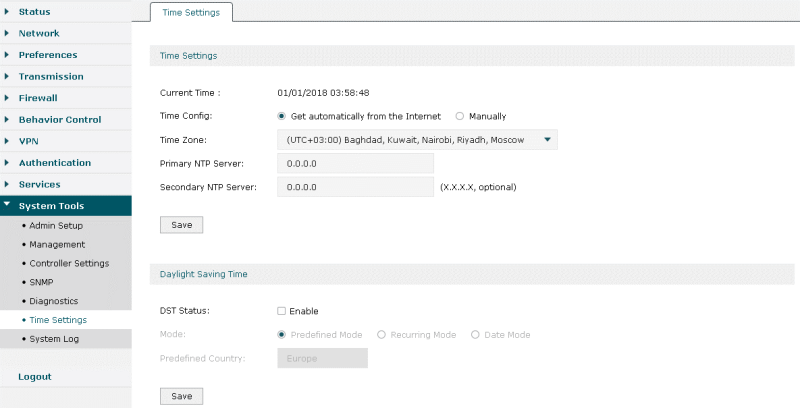

Пункт Time Settings позволяет задать параметры синхронизации времени устройством по протоколу SNTP.

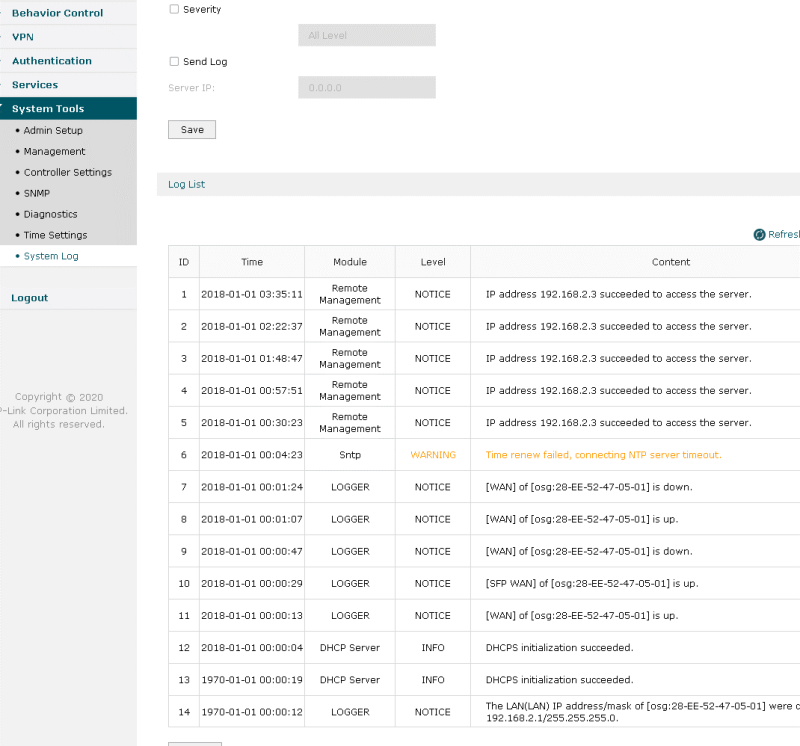

Пункт System log предоставляет доступ не только к самому системному журналу, но и к основным параметрам его функционирования.

На этом мы завершаем рассмотрение возможностей веб-интерфейса устройства и переходим к изучению опций, предоставляемых контроллером.

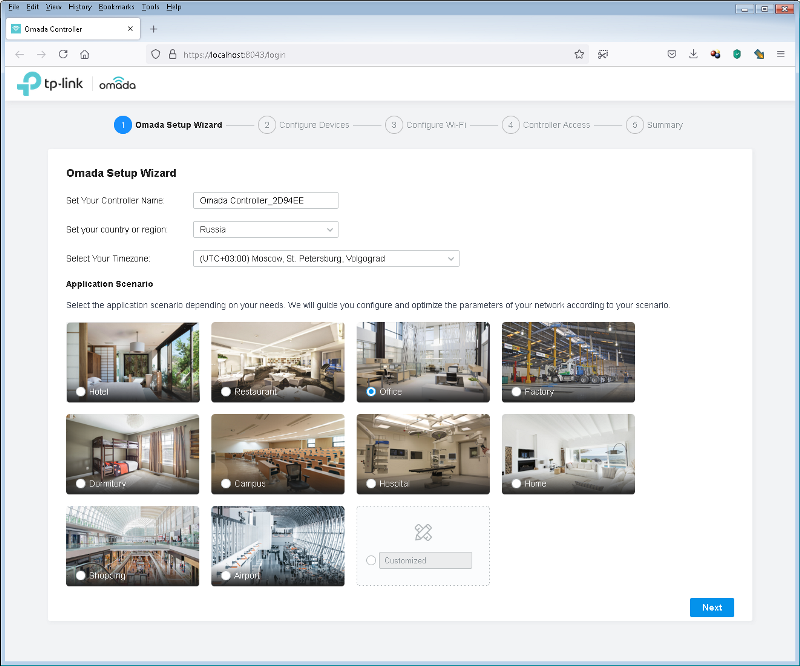

Контроллер Omada

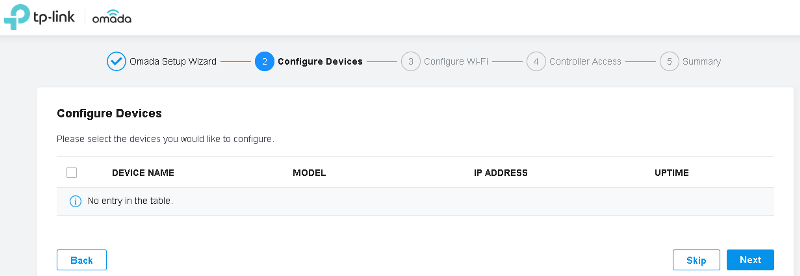

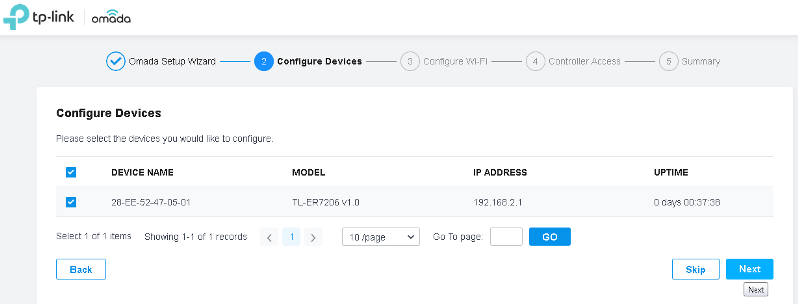

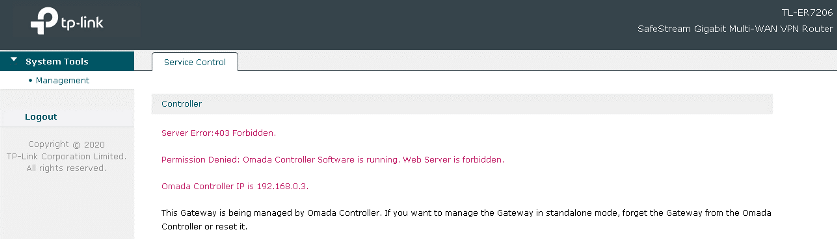

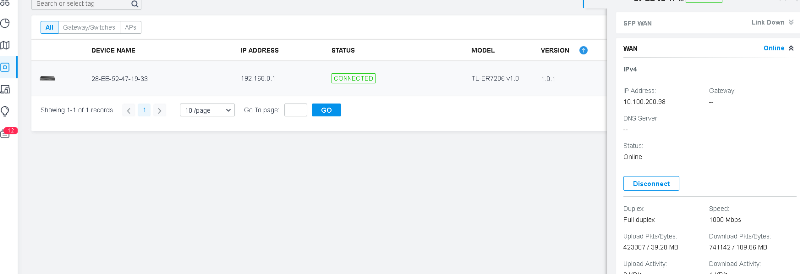

Установка программного обеспечения контроллера стандартна для операционной системы Windows и не вызывает затруднений. Сразу же стоит отметить, что после подключения маршрутизатора к контроллеру всё управление будет производиться только при помощи контроллера, так как управление через веб-интерфейс самого устройства становится недоступным.

После того, как контроллер установлен, все остальные настройки и управление производятся с помощью любого современного веб-браузера.

Естественно, нужно добавить подчинённые устройства, которыми будет управлять контроллер. Чтобы контроллер мог обнаружить TL-ER7206 на последнем необходимо включить соответствующую поддержку с помощью пункта Controller Settings группы System Tools меню. Здесь же стоит отметить, что указывать адрес контроллера необходимо только в том случае, если контроллер и само подключаемое оборудование находятся в разных подсетях, в противном случае маршрутизатор будет обнаружен автоматически. В принципе, даже оборудование, находящееся в разных подсетях можно подключить к контроллеру автоматически, для чего необходимо использовать опцию №138 протокола DHCP.

Опцию «Cloud-Based Controller Management» можно не включать, если не планируется облачное управление устройством в дальнейшем.

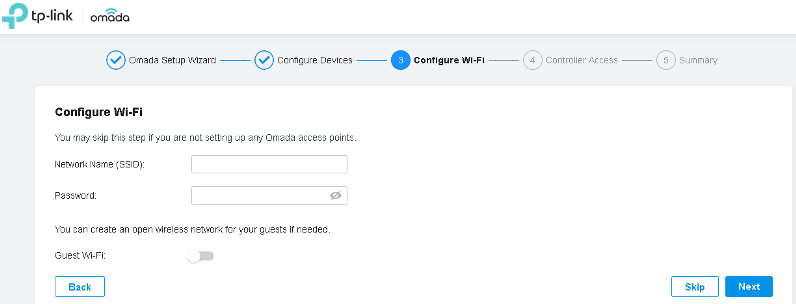

Так как контроллер Omada позволяет управлять не только VPN-маршрутизаторами, но и беспроводными устройствами, то администратору необходимо указать параметры беспроводной связи, организуемой управляемыми устройствами.

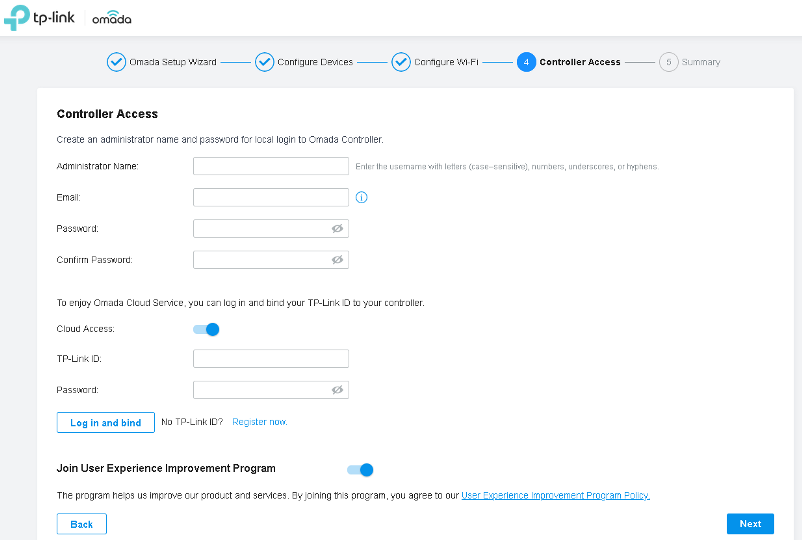

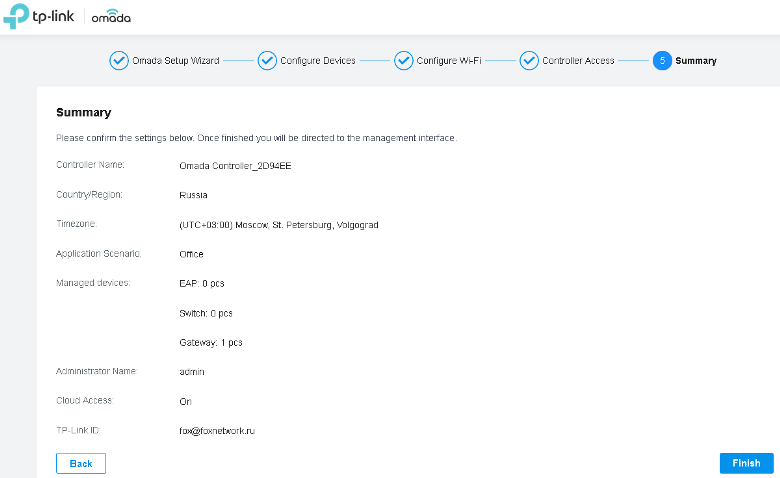

На предпоследнем шаге настраиваются учётные данные администратора контроллера, а также производится подключение к облачной службе TP-Link. При отсутствии TP-Link ID (в качестве которого выступает адрес электронной почты) администратору потребуется зарегистрироваться в сервисе. Конечно, такая регистрация потребуется, если в дальнейшем управление будет производиться с использованием облачного сервиса.

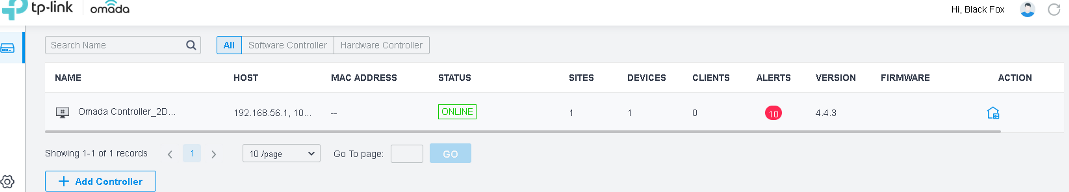

Предварительная настройка самого контроллера на этом завершается. Далее администратор может управлять подключёнными устройствами как с помощью локального контроллера, так и с использованием облачной службы.

Здесь стоит отметить, что после подключения к контроллеру, администратор уже не может использовать веб-интерфейс отдельных сетевых устройств для управления.

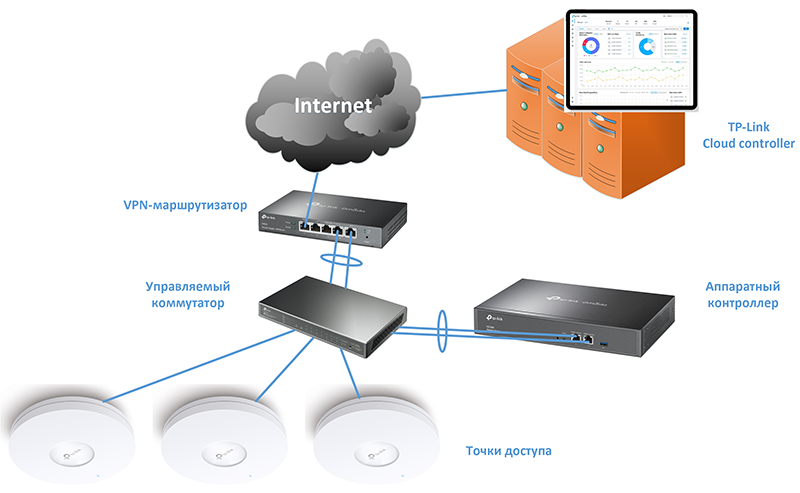

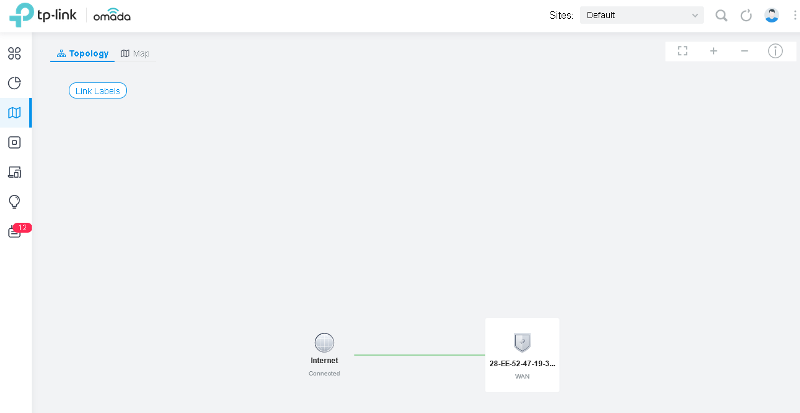

Пожалуй, настал момент внести некоторую ясность относительно подключений сетевых устройств TP-Link к локальному и облачному контроллерам. Для начала мы представляем пример локальной сети небольшого подразделения компании. На схеме отображена физическая топология. Сразу же отметим, что это лишь упрощённый пример!

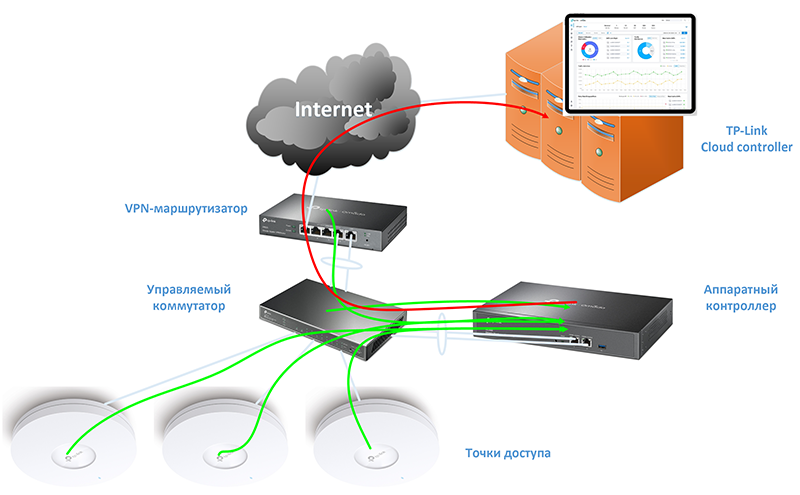

Если с физической топологией всё более-менее очевидно, то как же строится система подключений при использовании контроллеров TP-Link? Зелёными стрелками на схеме ниже мы отобразили подключения, которые устанавливают сетевые устройства к локальному программному или аппаратному контроллеру. В нашем примере использовался аппаратный контроллер OC300. Красная стрелка показывает подключение контроллера OC300 к сервису облачного доступа (Cloud Access). Такой доступ будет очень полезен администратору в ситуации, когда у организации есть несколько разных точек присутствия, так как даже в таком случае у администратора остаётся возможность централизованного управления всеми устройствами.

Как видно из схемы, на данный момент сервис облачного доступа является некоторым коллектором информации, поступающей от программных или аппаратных контроллеров, установленных в разных филиалах компании.

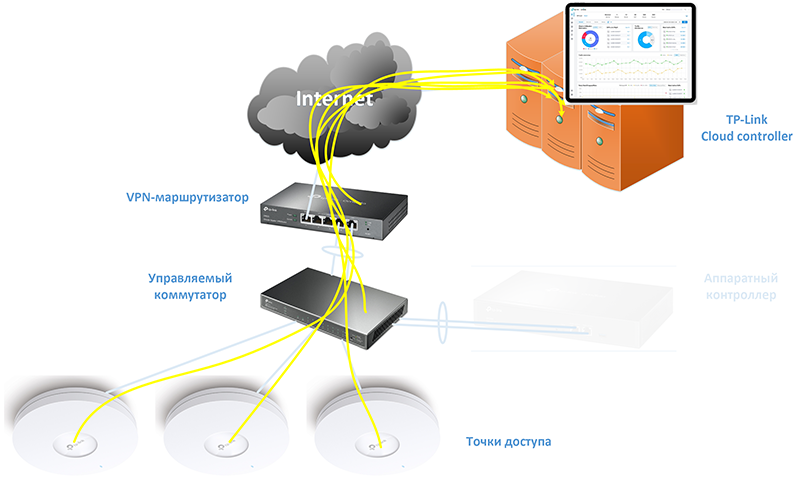

Однако, в ближайшее время ситуация может в корне измениться, после появления облачного контроллера TP-Link для конечных устройств. В этом случае администратору уже не потребуется размещать контроллеры на каждом сайте отдельно, так как всё сетевое оборудование сможет подключаться к облачным сервисам напрямую. Пример схемы будущего подключения к облачному контроллеру TP-Link представлен на схеме ниже. Каждое подключение отмечено стрелкой жёлтого цвета.

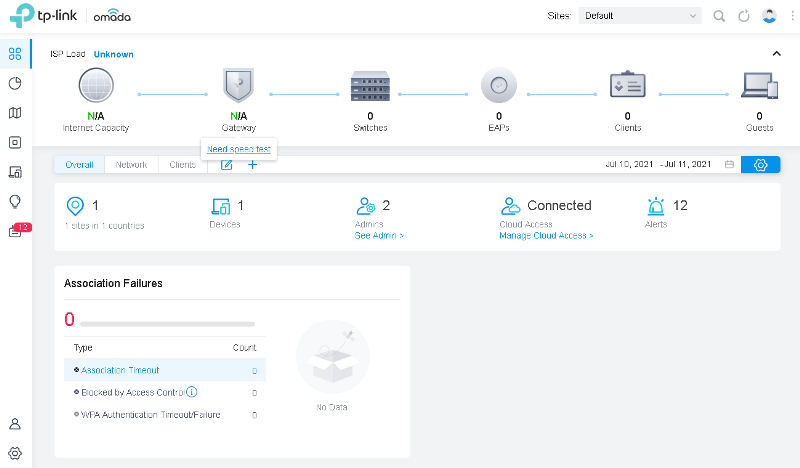

Итак, со способами подключения конечных сетевых устройств к контроллерам разобрались. Давайте теперь бегло рассмотрим возможности самого контроллера. Детальное изучение возможностей облачной версии мы отложим до момента её официального выхода, но пока выясним, какие параметры доступны в программном контроллере при подключении к нему VPN-маршрутизатора TP-Link ER7206.

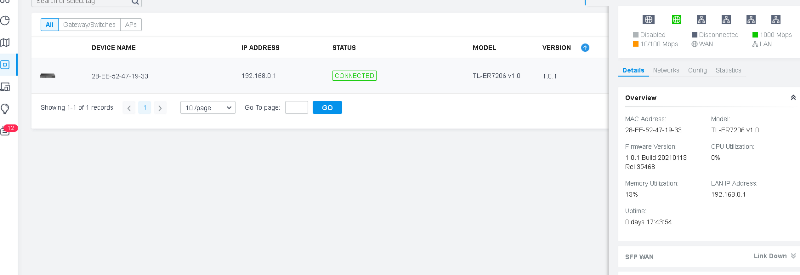

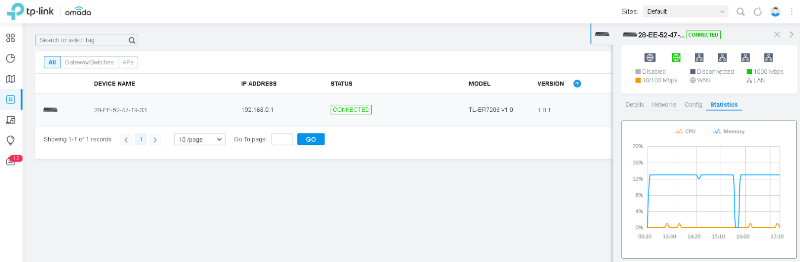

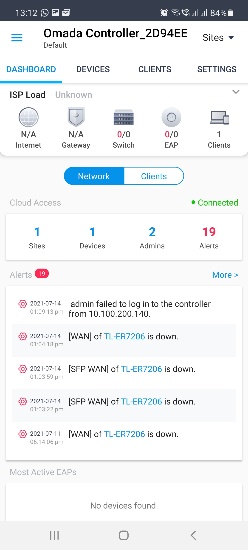

В пункте меню Dashboard представлена общая информация об устройствах, подключённых к контроллеру.

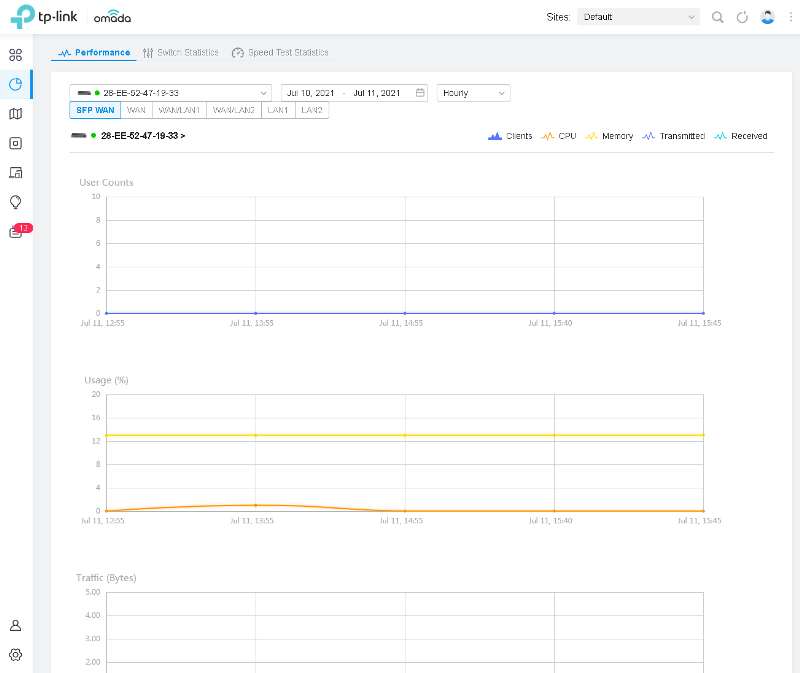

По каждому из подключённых устройств можно просмотреть статистику загрузки сетевых интерфейсов, оперативной памяти и процессора, для чего следует обратиться к пункту меню Statistics.

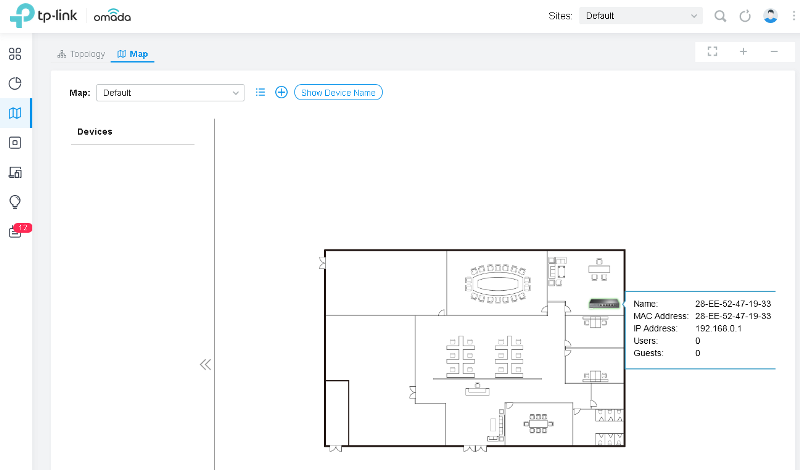

Построить физическую топологию сети, а также осуществить привязку сетевого оборудования к карте (планам этажей зданий) можно с помощью пункта Map.

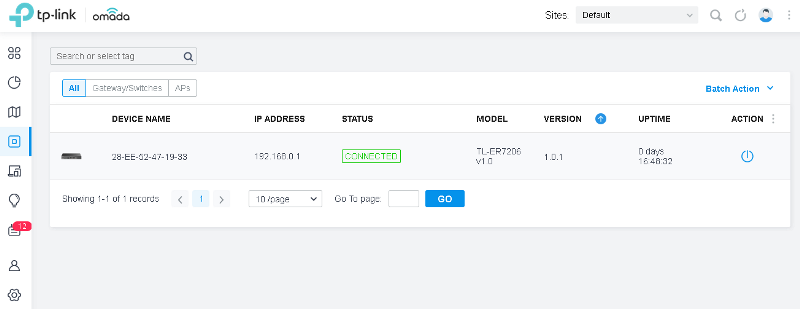

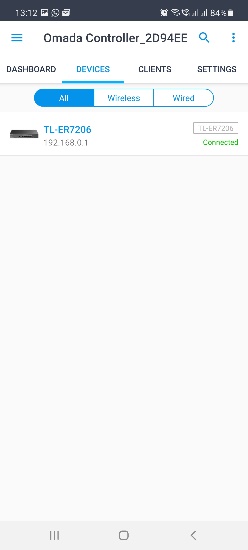

Список подключённых устройств доступен в меню Access Points.

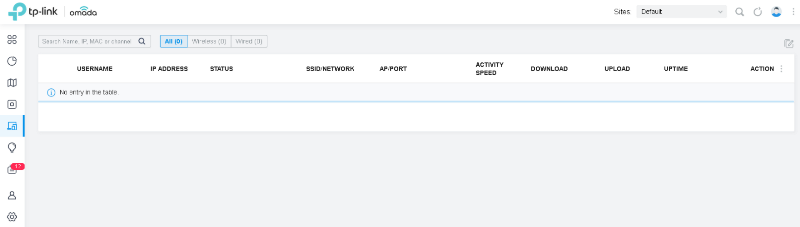

Меню Clients содержит список клиентских устройств, подключённых к сети.

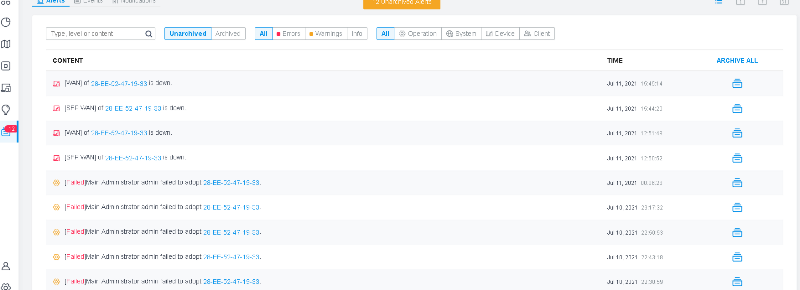

Разнообразная дополнительная информация представлена в пункте меню Insight, тогда как для просмотра журнальной информации необходимо обратиться к меню Log.

Только что мы весьма бегло рассмотрели возможности контроллера. Давайте теперь чуть более пристально посмотрим, какие опции могут быть сконфигурированы контроллером на нашем VPN-маршрутизаторе.

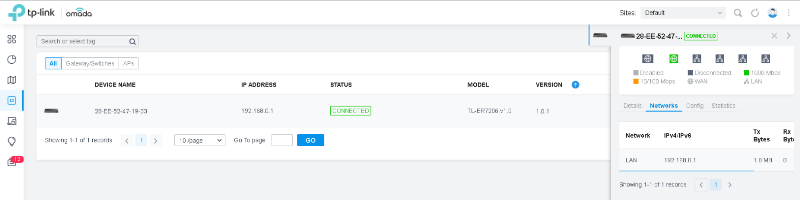

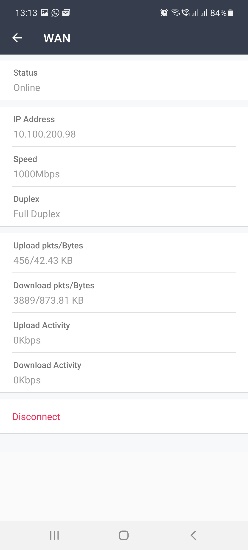

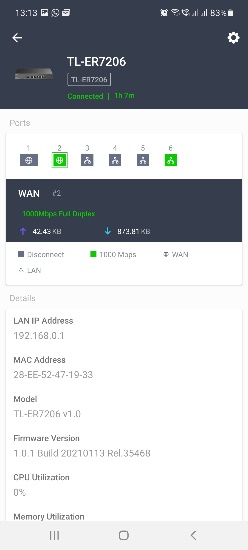

Кроме общей информации об устройстве, можно также просмотреть параметры работы каждого из сетевых интерфейсов, настроенных как WAN-порты (вкладка Details). Информация о LAN-портах представлена во вкладке Networks.

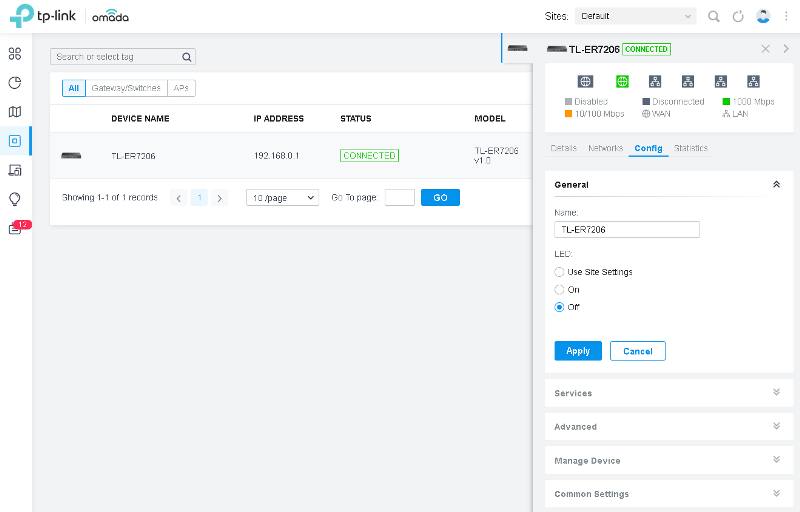

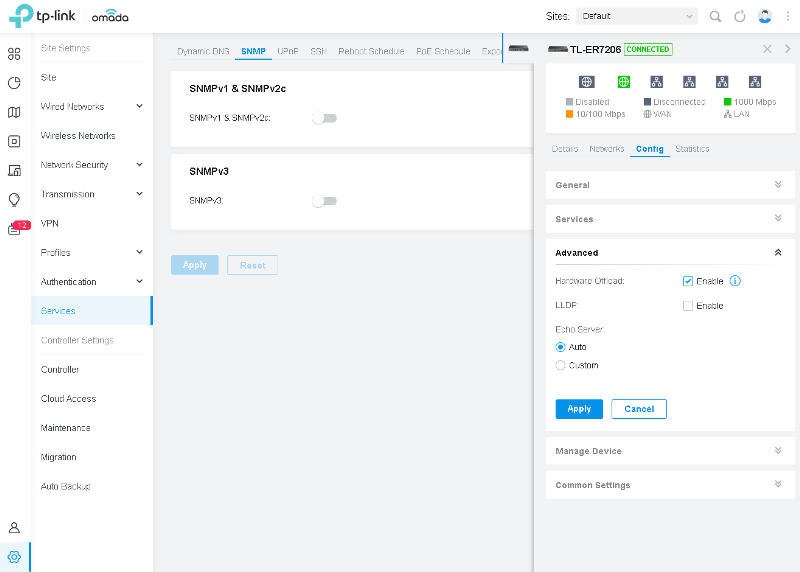

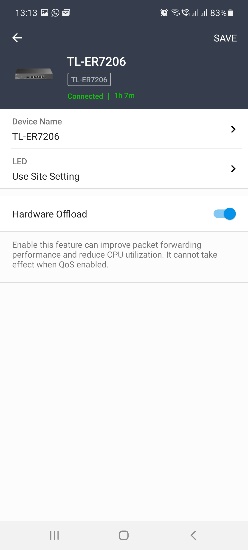

Заглянем во вкладку Config, где с помощью группы General администратор может управлять светодиодными индикаторами, расположенными на передней панели маршрутизатора. Справедливости ради стоит отметить, что выключаются не все индикаторы – светодиод PWR продолжает гореть.

Управление параметрами работы протокола SNMP производится с помощью группы Services.

С помощью группы Advanced администратор может включить или отключить аппаратное ускорение обработки пакетов, а также включить или выключить поддержку протокола LLDP.

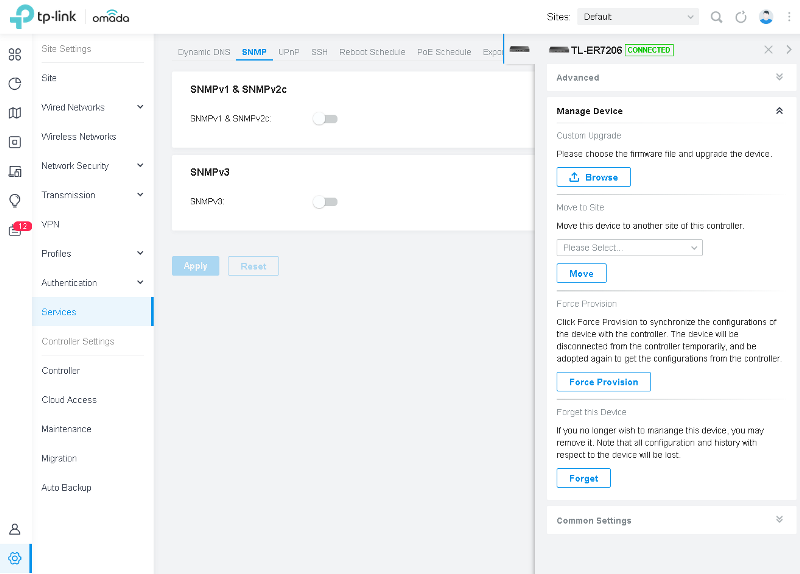

Произвести обновление микропрограммного обеспечения маршрутизатора, перенести устройство на другой сайт, отправить настройки на оборудование, либо же вообще удалить ненужный экземпляр маршрутизатора можно с помощью группы Manage Device.

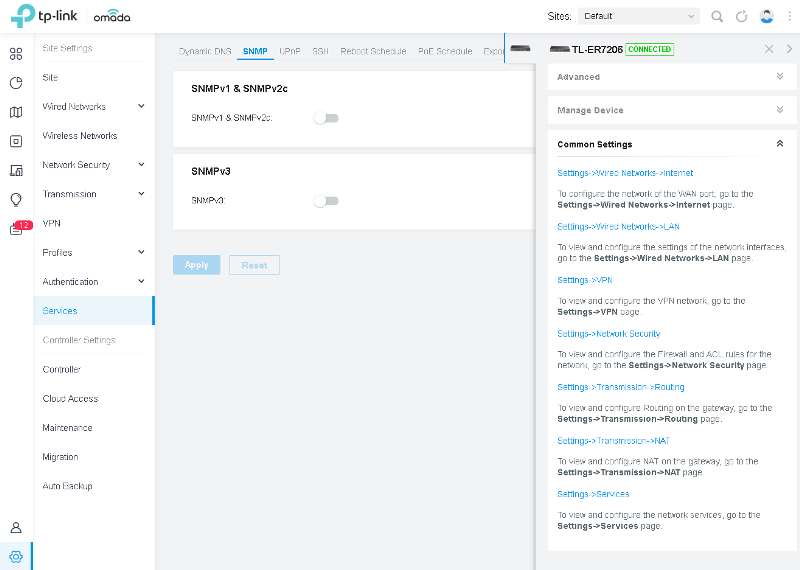

Группа Common Settings содержит ссылки на странички, позволяющие настроить маршрутизацию на сайте, включить VPN, задать правила NAT/PAT трансляций, управлять параметрами безопасности и так далее. Такие опции задаются для определённого сайта целиком.

Статистику загрузки процессора и оперативной памяти можно обнаружить на вкладке Statistics.

Нельзя не упомянуть и о настройках, применяемых к сайту целиком. В принципе, они практически полностью дублируют те, что доступны администратору через веб-интерфейс отдельного устройства.

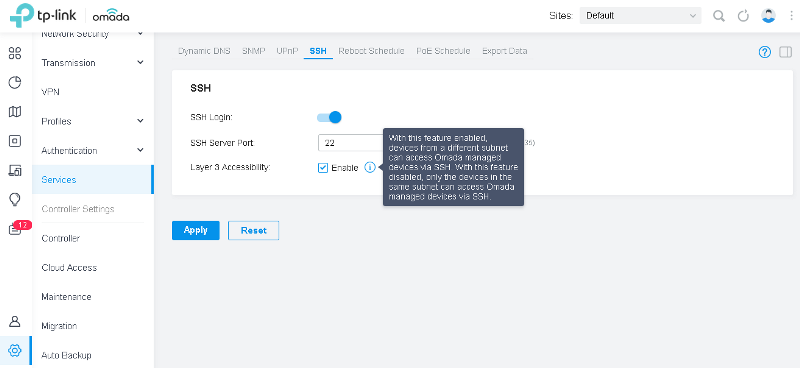

Однако некоторые настройки, такие как, например, включение/отключение поддержки протокола SSH, доступны для изменения только с использованием контроллера.

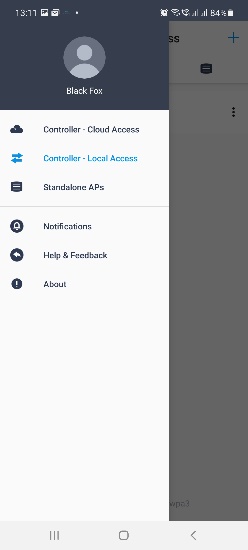

Для удобства сетевых администраторов компания TP-Link разработала также мобильное приложение, позволяющее осуществить подключение к локальному контроллеру или сервису облачного доступа и произвести мониторинг состояния устройств, либо исправить существующую конфигурацию. Благодаря мобильному приложению сетевые администраторы смогут выполнять все необходимые действия даже при отсутствии ноутбука под рукой.

На этом мы завершаем беглое рассмотрение возможностей веб-интерфейса программного контроллера, применительно к VPN-маршрутизатору TP-Link ER7206. Единственное, что нам хотелось бы здесь отметить, так это то, что веб-интерфейс контроллера мы не можем назвать интуитивно понятным: нам не всегда было понятно, где настраивается сайт целиком, а где какое-либо отдельно взятое устройство. Но, вероятно, нужно просто привыкнуть.

Интерфейс командной строки

Для доступа к командной строке используется та же пара логин и пароль, что и для доступа к веб-интерфейсу маршрутизатора. Включить доступ можно только при управлении маршрутизатором с помощью программного или аппаратного контроллера.

Перед тем, как непосредственно перейти к рассмотрению CLI, хотелось бы отметить, что командная строка не является рекомендованным интерфейсом управления VPN-маршрутизатором ER7206, а используется исключительно для поиска неисправностей. Сетевой администратор может управлять обсуждаемым оборудованием с помощью контроллера или собственного веб-интерфейса.

Микропрограммное обеспечение тестируемой модели построено на базе операционной системы Linux 3.10.49 с использованием BusyBox 1.22.1.

/ $ busybox

BusyBox v1.22.1 (2021-01-13 09:44:08 CST) multi-call binary.

BusyBox is copyrighted by many authors between 1998-2012.

Licensed under GPLv2. See source distribution for detailed

copyright notices.

Usage: busybox [function [arguments]...]

or: busybox --list

or: function [arguments]...

BusyBox is a multi-call binary that combines many common Unix

utilities into a single executable. Most people will create a

link to busybox for each function they wish to use and BusyBox

will act like whatever it was invoked as.

Currently defined functions:

[, [[, arping, ash, awk, basename, brctl, bunzip2, bzcat, cat, chgrp,

chmod, chown, chroot, clear, cmp, comm, cp, crond, crontab, cut, date,

dd, depmod, devmem, df, diff, dirname, dmesg, du, echo, egrep, env,

expr, false, fgrep, find, flock, free, fsync, grep, gunzip, gzip, halt,

head, hexdump, hostid, hwclock, id, ifconfig, iostat, ipcalc, kill,

killall, klogd, less, ln, lock, logger, login, ls, md5sum, mkdir,

mkfifo, mknod, mkswap, mktemp, modinfo, mount, mpstat, mv, nc, netmsg,

netstat, nice, nslookup, ntpd, passwd, pgrep, pidof, ping, ping6,

pivot_root, poweroff, printf, ps, pwd, readlink, reboot, reset, rm,

rmdir, route, sed, seq, sh, sleep, sort, start-stop-daemon, strings,

switch_root, sync, sysctl, tac, tail, tar, tee, telnet, telnetd, test,

tftp, time, top, touch, tr, traceroute, true, udhcpc, umount, uname,

uniq, uptime, vconfig, vi, wc, wget, which, xargs, yes, zcat

/ $ busybox uname -a

Linux TL-ER7206 3.10.49 #1 SMP Wed Jan 13 09:50:44 CST 2021 mips64 GNU/Linux

Время работы и среднюю загруженность системы также можно получить с помощью вызова uptime.

/ $ busybox uptime

17:03:53 up 2:24, load average: 0.22, 0.32, 0.38

Список файлов, которые удалось обнаружить, представлен ниже.

/ $ ls -R

.:

bin lib lib64 sbin usr

./bin:

ash cat echo ls ping ps true

busybox cp false netstat ping6 pwd

./lib:

ld.so.1

./lib64:

ld.so.1 libcrypt.so.1 libpthread.so.0 libubox.so

libc.so.6 libm.so.6 librt.so.1 libuci.so

./sbin:

ifconfig

./usr:

bin config lib64 sbin

./usr/bin:

[ [[ top traceroute which

./usr/config:

omada-tool.conf omada-tool.lock

./usr/lib64:

libiconv.so.2 liblogger.so

./usr/sbin:

ip omada-tool

/ $

В заключение чрезвычайно краткого рассмотрения возможностей интерфейса командной строки отметим, что далеко не все команды (параметры busybox) работают корректно: отсутствуют требуемые директории, не хватает прав и так далее.

/ $ busybox reboot

reboot: Operation not permitted

/ $ busybox ntpd

ntpd: you must be root

/ $ busybox hwclock

hwclock: can't open '/dev/misc/rtc': No such file or directory

/ $

На этом мы завершаем раздел, посвящённый интерфейсу командной строки устройства.

Тестирование

Одним из самых интересных разделов, пожалуй, является раздел, посвящённый тестированию VPN-маршрутизатора TP-Link. И традиционно тестирование мы начинаем с измерения времени загрузки оборудования, под которым понимается интервал времени, прошедший с момента подачи питания на устройство, до момента получения первого эхо-ответа по протоколу ICMP. Маршрутизатор TP-Link TL-ER7206 загружается за 100 секунд. Мы считаем это хорошим показателем.

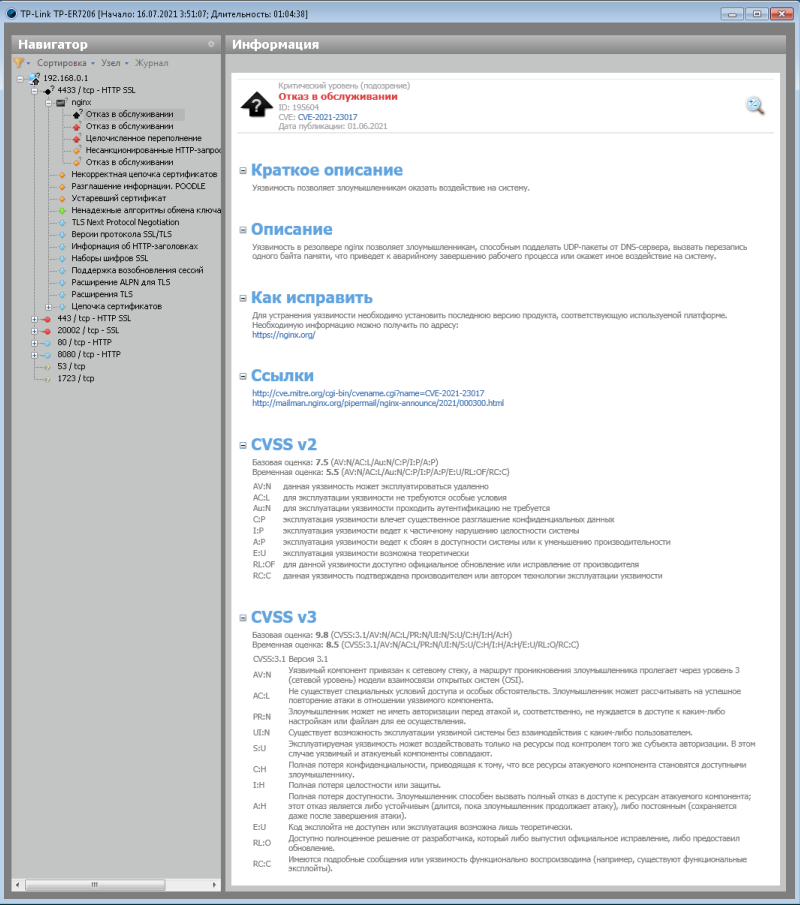

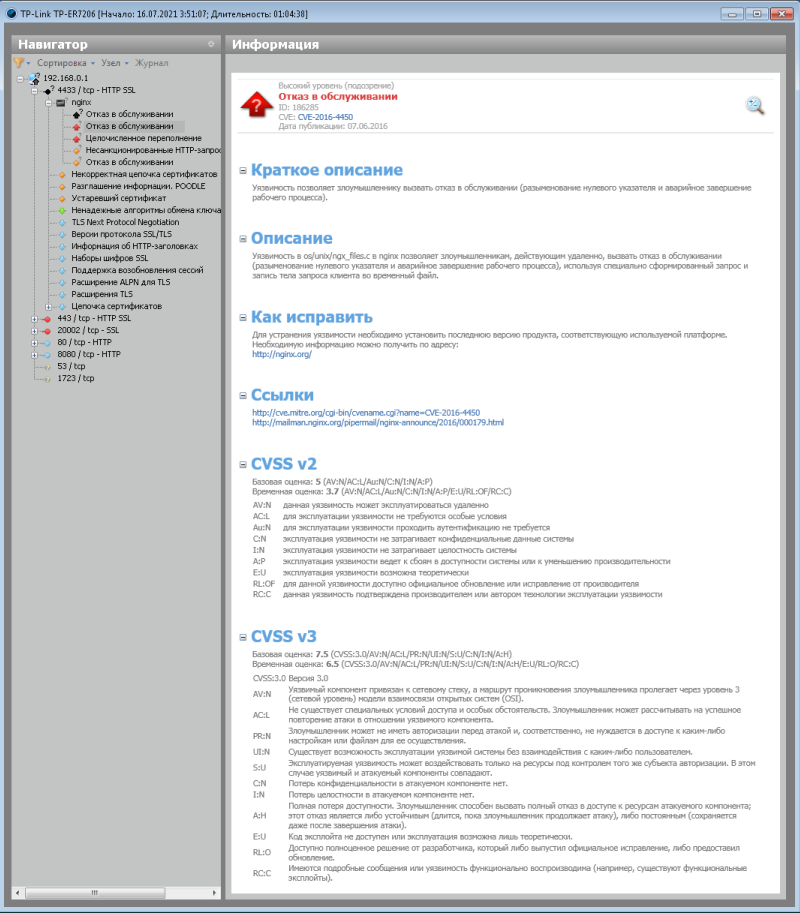

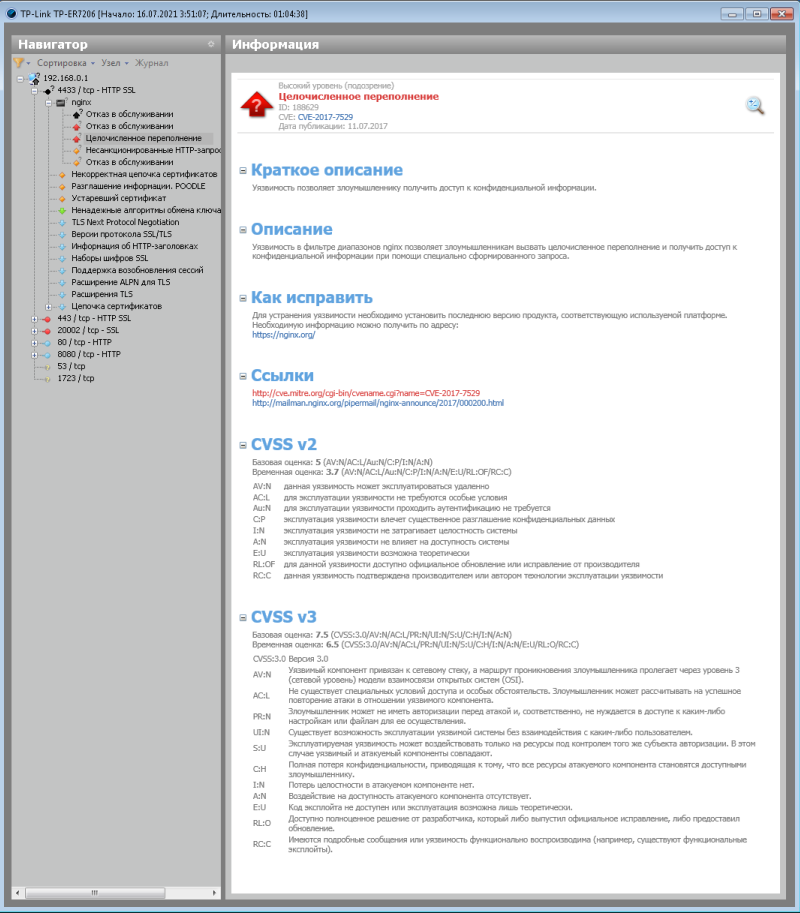

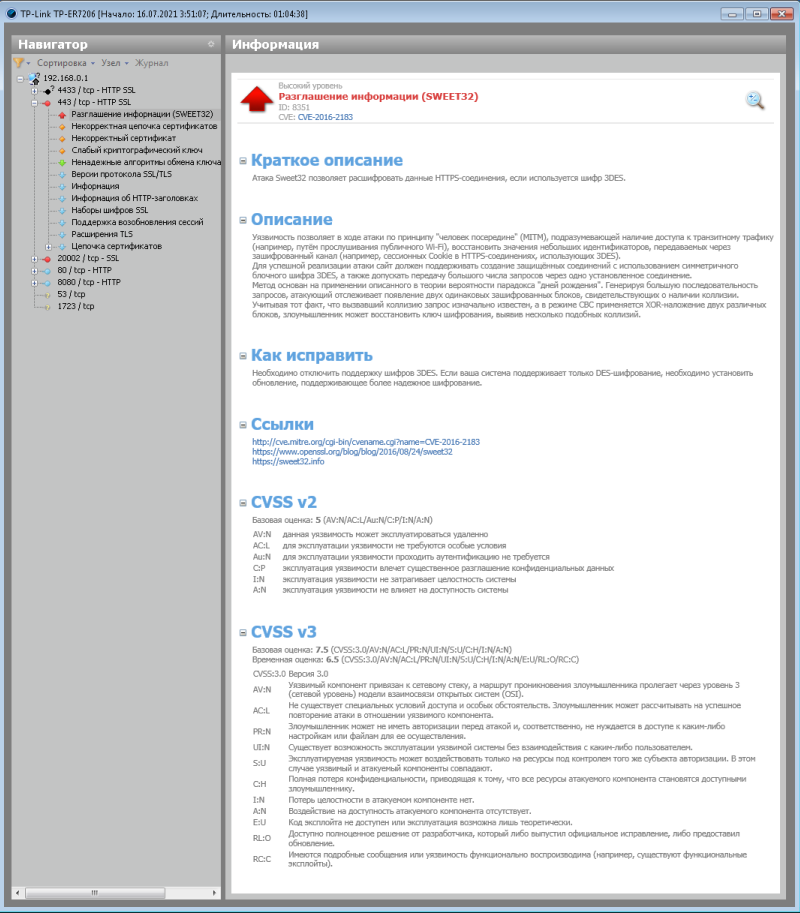

Вторым не менее традиционным тестом является проверка защищённости устройства с помощью сканера сетевой безопасности Positive Technologies XSpider версии 7.8. При сканировании со стороны LAN-интерфейса было обнаружено семь открытых портов: TCP-53, TCP-80 (HTTP), TCP-443 (HTTP SSL), TCP-1723, TCP-4433 (HTTP SSL), TCP-8080 (HTTP) и TCP-20002 (HTTP SSL). Наиболее интересные обнаруженные сведения представлены ниже.

При сканировании со стороны WAN-интерфейса открытых TCP или UDP портов обнаружено не было.

Следующим этапом тестирования стали разнообразные нагрузочные тесты. Основные параметры нашего тестового стенда перечислены ниже.

| Компонент | ПК1 | ПК2 | Ноутбук |

| Материнская плата | ASUS Maximus IX Extreme | ASUS Maximus XI Extreme | ASUS GL753VD |

| Процессор | Intel Core i7 7700K 4 ГГц | Intel Core i9 9900K 3.6ГГц | Intel Core i7 7700HQ 2.8ГГц |

| Оперативная память | DDR4-2133 Samsung 64 Гбайта | DDR4-2666 Samsung 128 Гбайт | DDR4-2400 Samsung 64 Гбайта |

| Сетевая карта | Intel X550T2 | Intel X540-T1 Intel I219V Aquantia AQC111C 5G LAN |

Realtek PCIe GBE |

| Операционная система | Windows 7 x64 SP1 | Windows 10 x64 | Windows 10 x64 |

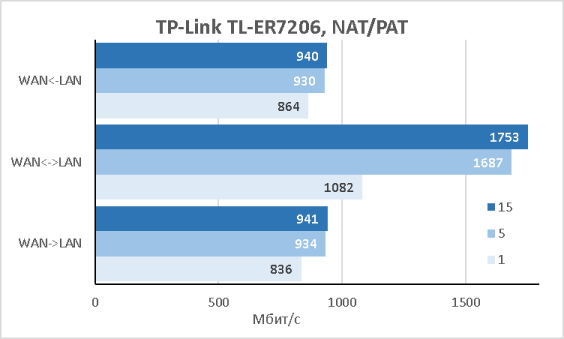

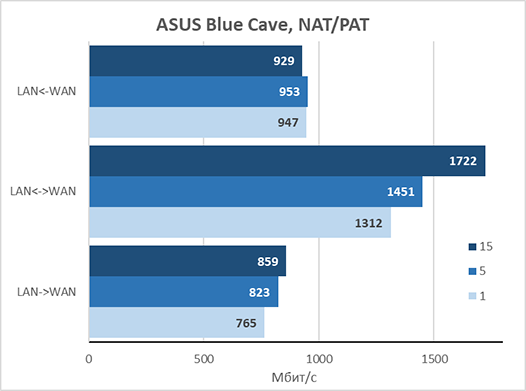

Начать мы решили с установления максимальной скорости передачи пользовательских данных в ситуации, когда ER7206 выполняет NAT/PAT трансляцию. Для проведения данного теста мы использовали одну рабочую станцию в LAN-сегменте и одну в WAN-сегменте. Измерения проводились для 1, 5 и 15 одновременных TCP-соединений. Результаты измерений представлены на диаграмме ниже.

Во время проведения тестирования мы также следили за загрузкой ядер центрального процессора маршрутизатора. Оказалось, что два ядра были не полностью загружены. Тогда мы повторили тест, но уже с двумя станциями в LAN и двумя станциями в WAN, эмулируя наличие двух высокоскоростных провайдеров. Результаты измерений практически не изменились. Мы запросили комментарий у представителей производителя и получили сообщение, что это ограничения платформы. Даже в таком случае мы считаем полученные результаты весьма хорошими, так как даже сейчас, в 2021 году, подключение небольшого офиса к глобальной сети с помощью двух гигабитных каналов разных провайдеров является редкостью. А наличие у процессора свободных тактов сделает устройство более отзывчивым.

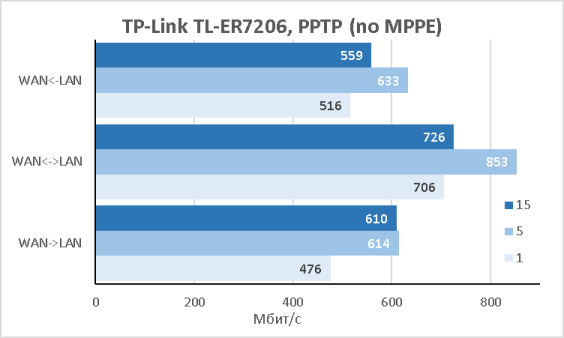

Вторым тестом стала проверка производительности маршрутизатора при подключении к оператору связи по протоколу PPTP без шифрования.

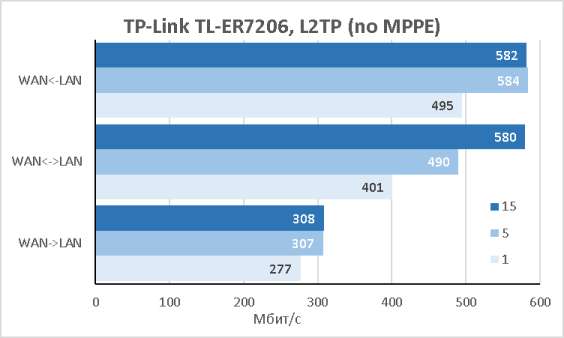

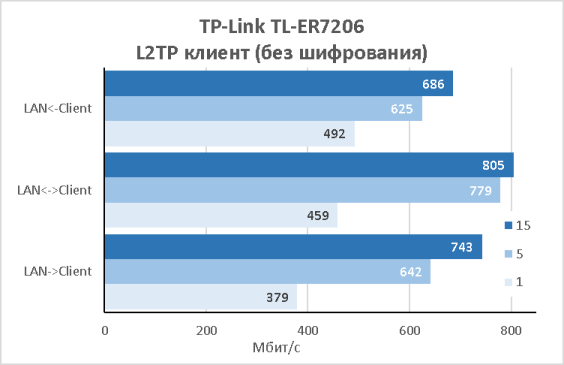

Не могли мы обойти стороной и поддержку подключения к сети Интернет по протоколу L2TP (без шифрования).

В двух последних тестах мы упирались в производительность ЦПУ маршрутизатора, чем и обусловлены полученные скорости.

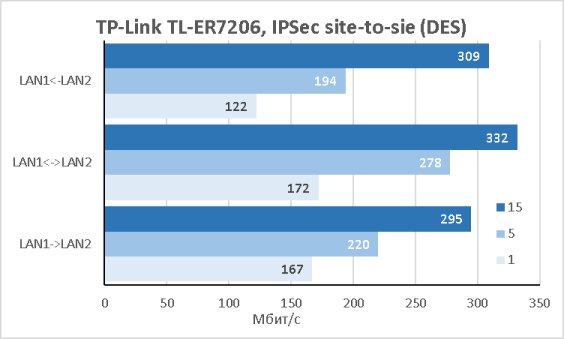

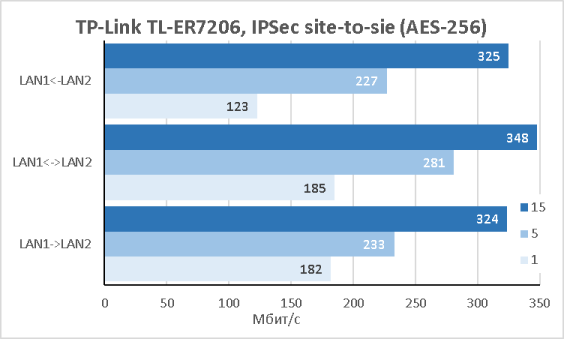

Проводной маршрутизатор TP-Link ER7206 обладает встроенными VPN-клиентом и сервером. Естественно, мы поспешили произвести измерения. Для начала мы протестировали производительность модели при работе по протоколу IPSec в режиме site-to-site для чего запросили второй точно такой же маршрутизатор. Измерения проводились при использовании шифрования по протоколам DES и AES-256. Особых различий в полученных значениях мы не обнаружили. Результаты измерений представлены ниже.

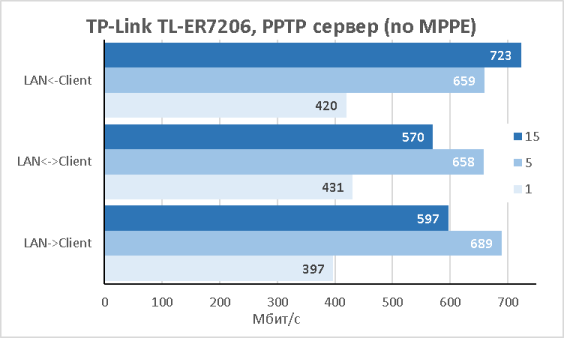

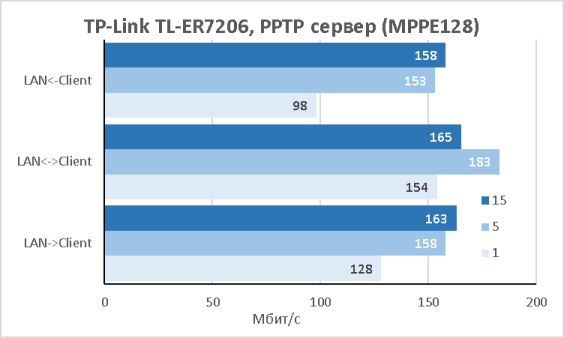

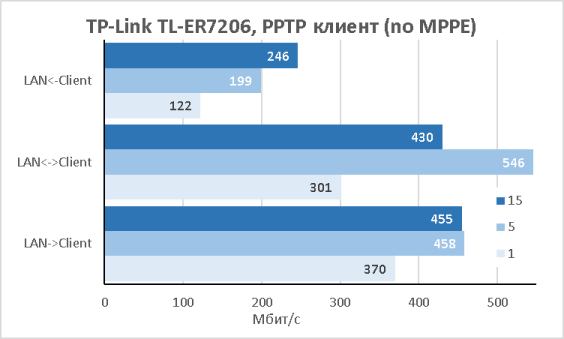

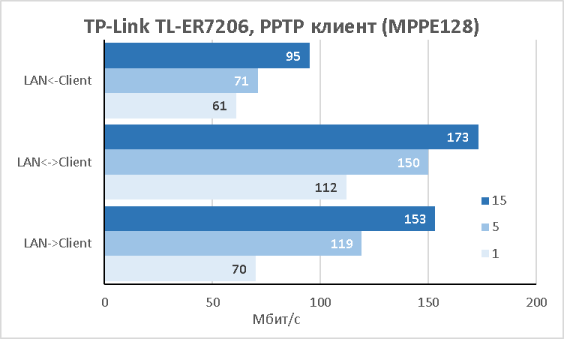

Протокол PPTP поддерживается устройством как в режиме сервера, так и клиента. Результаты измерений как в режиме без криптографии, так и при использовании шифрования MPPE128 представлены ниже.

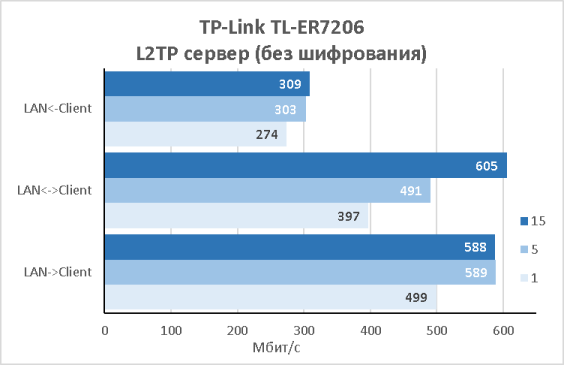

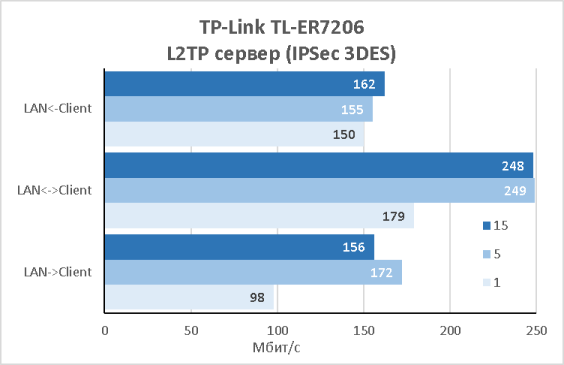

Встроенный VPN-сервер для протокола L2TP позволяет клиентам подключаться как без использования шифрования, так и с использованием IPSec (3DES).

Также мы измерили производительность встроенного L2TP-клиента в режиме без шифрования.

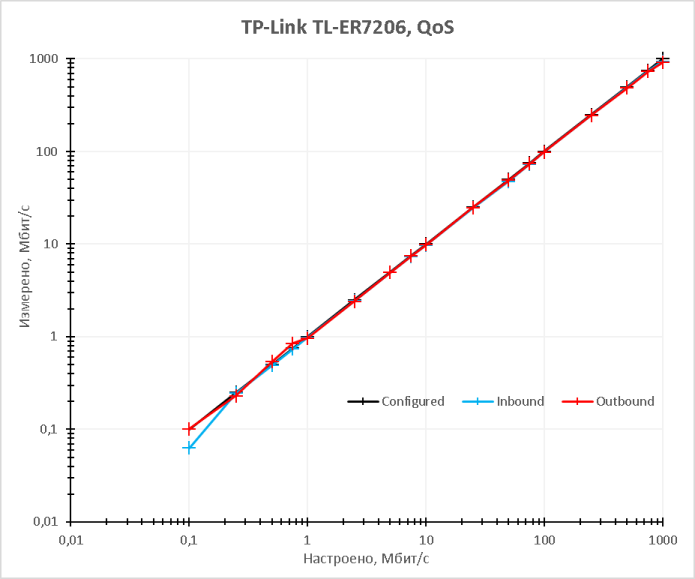

Не могли мы обойти стороной и наличие встроенного механизма управления полосой пропускания, позволяющего ограничивать скорость передачи пользовательского трафика в обоих направлениях. Мы решили выяснить, насколько сильно отличаются получаемые значения скоростей передачи от настроенных значений.

Как видно из представленного выше графика (оси логарифмические), результаты измерений практически идеально совпадают с теми значениями максимальной скорости, которые были настроены.

Заключительным измерением стало выяснение максимальной температуры корпуса устройства после длительной работы в режиме максимальной нагрузки. В течение получаса мы передавали пользовательские данные на максимальных скоростях, после чего перешли к измерениям. В данном тесте мы использовали наш лабораторный пирометр ADA TempPro-2200. Максимальное значение температуры корпуса устройства составило 36°С при температуре в комнате равной 26°С. На наш взгляд, это отличный результат. Стоит, правда, сделать одно небольшое уточнение: измерение температуры производилось без использования установленного SFP-модуля. Различные SFP-модули потребляют различное количество энергии и обладают разной температурой, что может вносить значительные изменения в тепловой бюджет всего устройства целиком.

На этом мы завершаем раздел тестирования и переходим к подведению итогов.

Заключение

В целом мы остались довольны протестированным проводным VPN-маршрутизатором TP-Link TL-ER7206, обладающим достаточным для большинства небольших офисов и удалённых филиалов набором возможностей. Скоростные показатели также оказались на высоте. Мы могли бы рекомендовать устройство для использования как в качестве граничного маршрутизатора удалённого офиса, так и в качестве выделенного VPN-концентратора для компании средних размеров.

Сильные стороны модели TP-Link ER7206 перечислены ниже.

- Хорошие скорости передачи данных.

- Наличие возможности централизованного удалённого управления.

- Возможность использования сетевого интерфейса как в режиме WAN, так и LAN порта.

- Наличие встроенного VPN сервера и клиента.

- Поддержка IPSec.

- Встроенная защита от некоторых типовых атак.

- Поддержка маршрутизации по политикам.

- Наличие мобильного приложения для управления с помощью контроллера.

- Приемлемая цена.

К сожалению, мы не можем не упомянуть и о некоторых недостатках устройства.

- Отсутствует поддержка русского языка в веб-интерфейсе устройства.

- Нет возможности независимого управления компонентами BUM трафика.

- Отсутствует поддержка динамической маршрутизации.

- Нет возможности резервирования всего устройства целиком.

И если наличие или отсутствие русского языка в веб-интерфейсе является весьма спорным недостатком, то отсутствие поддержки автоматического резервирования устройства или динамической маршрутизации, на наш взгляд, значительно сужает область применения маршрутизатора, закрывая доступ к большим корпоративным сетям.

На момент написания данного обзора средняя цена в интернет-магазинах Москвы на VPN-маршрутизатор TP-Link TL-ER7206 составляла 15.000 рублей.

Внешний вид и аппаратная платформа

Введение

Что это, сетевая аудиоколонка? Или безлопастной вентилятор с удалённым управлением? Когда мы получили ASUS Blue Cave в свою лабораторию, версии выдвигались самые невероятные. На самом деле, всё оказалось предельно просто: перед нами «дырявый» беспроводной маршрутизатор. Необычная форма корпуса – не дань моде, это попытка инженеров улучшить беспроводные характеристики устройства. Но обо всём по порядку.

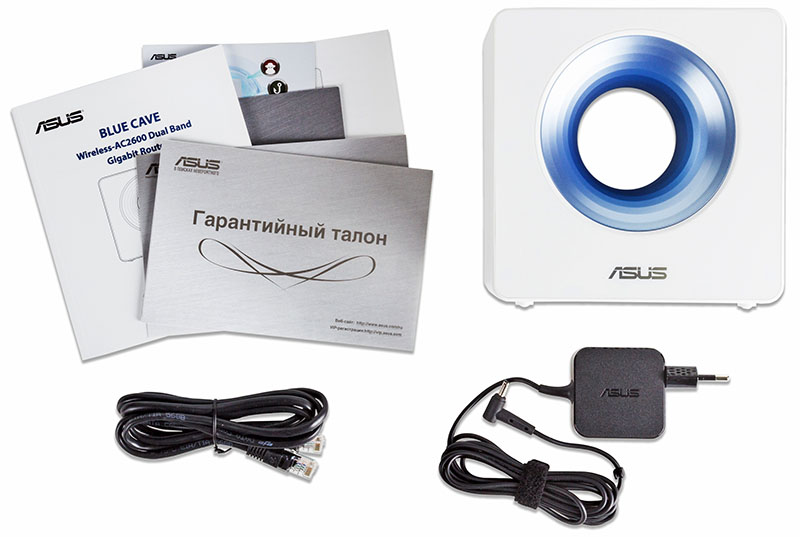

Внешний вид и аппаратная платформа

Беспроводной маршрутизатор ASUS Blue Cave имеет вертикальное исполнение и предназначен для настольного размещения. Корпус, габариты которого составляют 160х160х80 мм при массе около 800 г, выполнен из белого пластика с голубой вставкой. Для своей работы Blue Cave требует внешнего источника питания (поставляется в комплекте) со следующими характеристиками: 19 В и 1,75 А.

Передняя, верхняя и боковые поверхности ничем особенным не примечательны.

Вентиляционная решётка занимает большую часть задней панели корпуса модели. Также здесь размещены пять портов Gigabit Ethernet (четыре LAN-интерфейса и один WAN), разъём для подключения питания вместе с кнопкой включения/выключения устройства, порт USB 3.0, а также кнопки Reset и WPS.

Наклейка с краткой справочной информацией, четыре круглые резиновые ножки, а также вентиляционная решётка размещены на нижней панели.

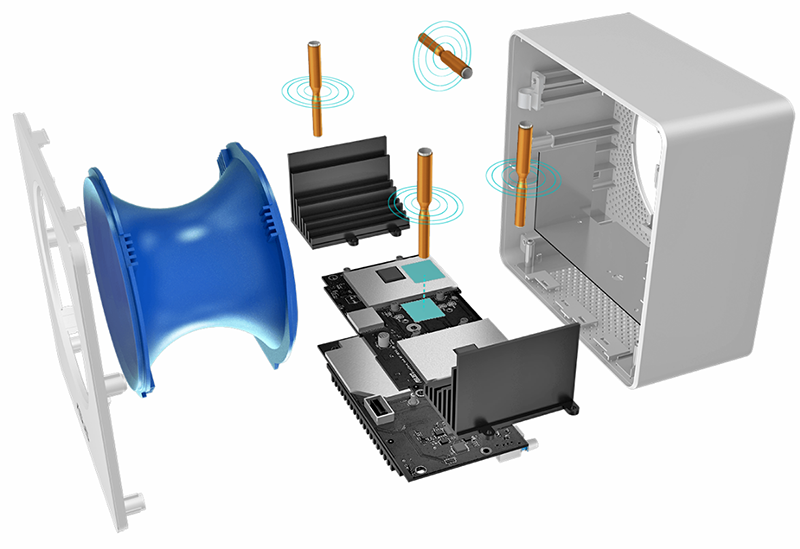

Настала пора завершить интригу – заглянем внутрь корпуса устройства. Столь большой корпус обусловлен желанием разработчиков выполнить правильное размещение внутренних антенн в пространстве, чтобы уменьшить их взаимное влияние, а, следовательно, предоставить беспроводным пользователям максимум производительности, без использования внешних антенн. Модель ASUS Blue Cave оснащена четырьмя внутренними антеннами, предоставляя антенную конфигурацию 4х4 для каждого из частотных диапазонов. Такая конфигурация позволяет маршрутизатору работать в режиме AC2600, обеспечивая максимальную скорость подключения в диапазоне 2.4 ГГц равную 800 Мбит/с (при использовании TurboQAM и 600 Мбит/с без использования TurboQAM) и 1734 Мбит/с в диапазоне 5 ГГц.

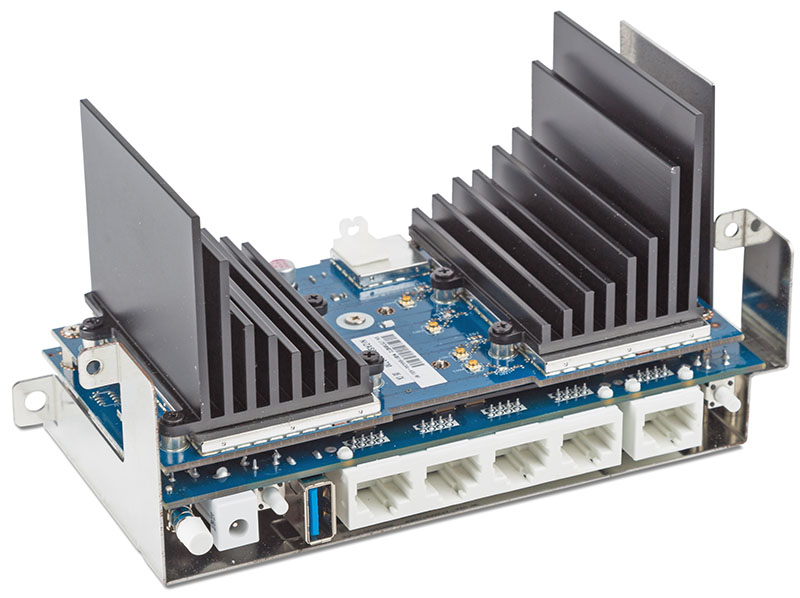

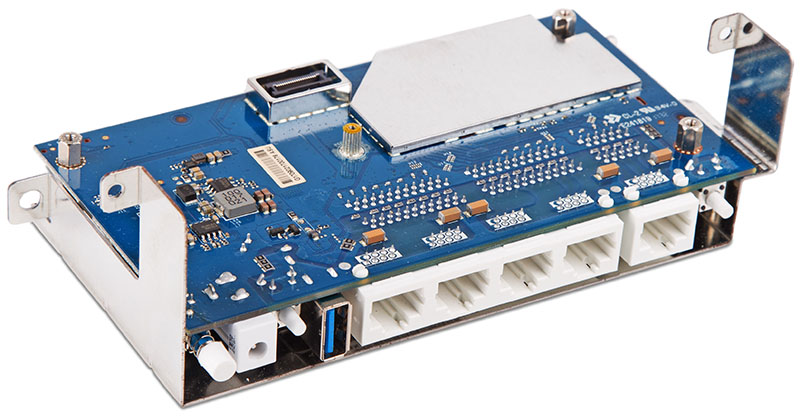

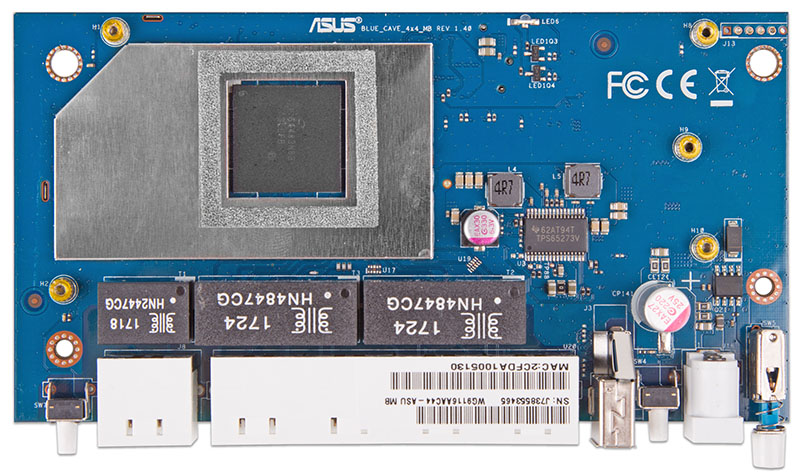

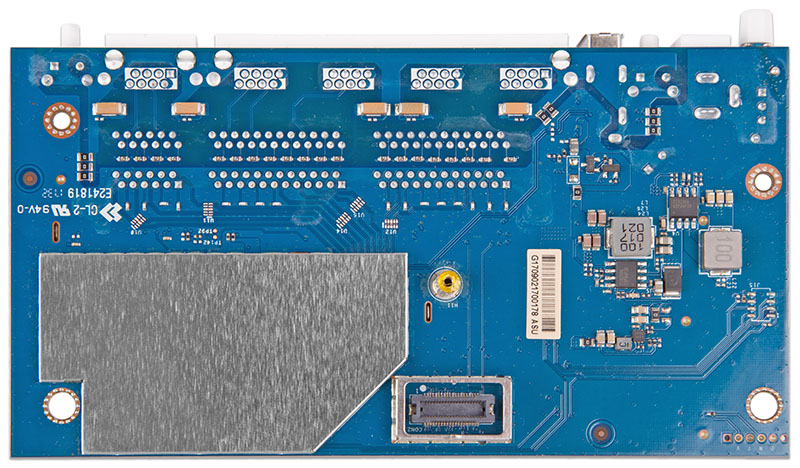

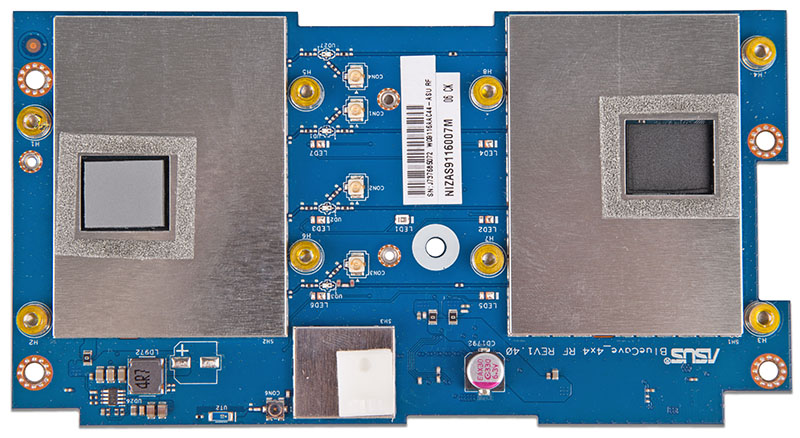

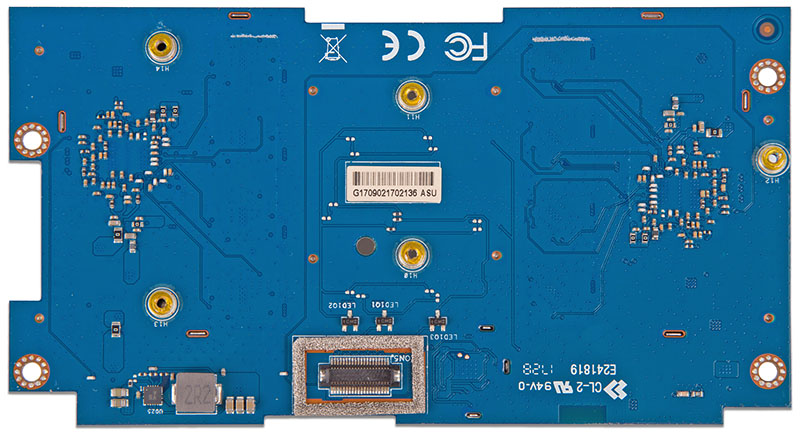

Электронная начинка маршрутизатора ASUS Blue Cave представлена двумя текстолитовыми платами цвета морской волны: основная и беспроводной модуль.

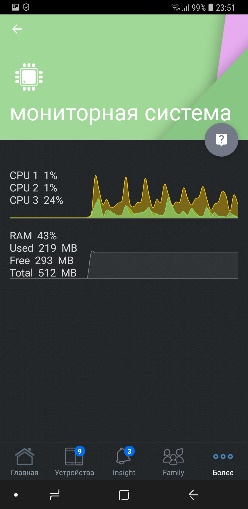

Тестируемая модель построена на базе процессора Lantiq PXB4395EL (маркировка S6483N03 (SLLFB)), обладающего двумя физическими ядрами, работающими на частоте 800 МГц. Каждое ядро поддерживает работу до двух потоков одновременно (аналог технологии hyper-threading в мире x86), таким образом, процессор предоставляет системе четыре виртуальных ядра, что позволяет маршрутизатору выполнять несколько задач параллельно. Одно из ядер используется исключительно для внутренних нужд, поэтому в веб-интерфейсе маршрутизатора мы можем наблюдать загрузку лишь трёх виртуальных ядер процессора. Также маршрутизатор оснащён флеш-памятью объёмом 128 Мбайт и оперативной памятью DDR3 объёмом 512 Мбайт.

Вторая плата, отвечающая за беспроводную часть, несёт на себе чип S6514L49, обеспечивающий поддержку диапазона 2.4 ГГц, а также микросхему S6474L42, на которую возложено обеспечение поддержки диапазона 5 ГГц. Несколько неожиданным для нас стало наличие чипа Atheros AR3012-BL3D, обеспечивающего поддержку Bluetooth, особенно учитывая, что производитель никаким образом не анонсирует поддержку данного протокола и никак его не использует (по крайней мере, в текущих версиях прошивок). Мы обратились к вендору за разъяснениями. Как нам удалось выяснить, данная микросхема зарезервирована для управления IoT, то есть в будущем возможно появление прошивок с поддержкой соответствующих технологий.

На этом мы завершаем беглое рассмотрение аппаратной платформы беспроводного маршрутизатора ASUS Blue Cave и переходим к рассмотрению его программных возможностей.

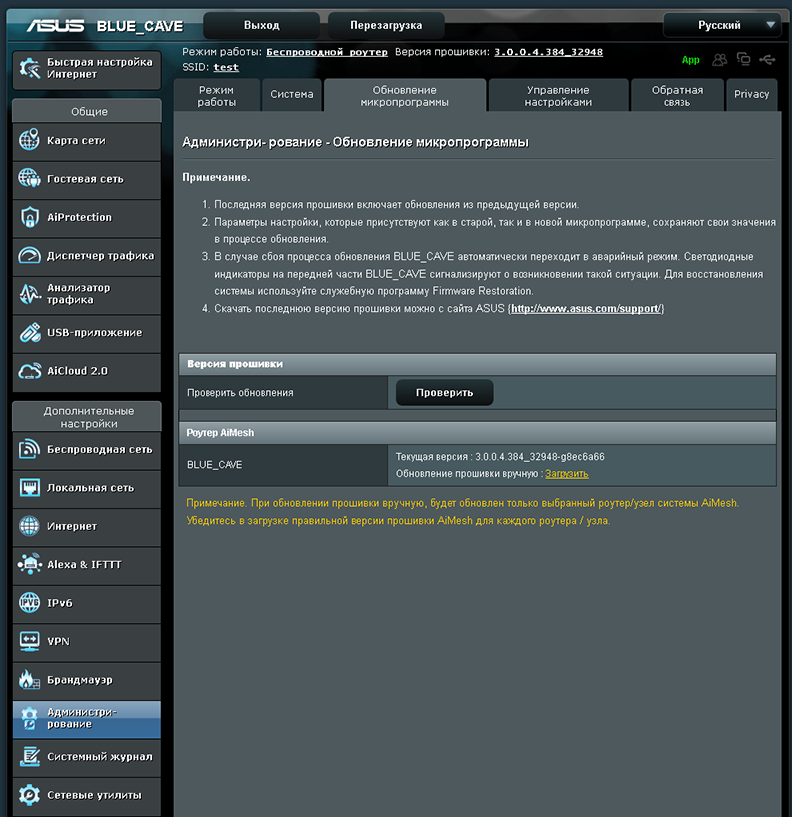

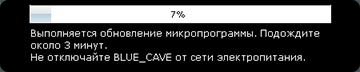

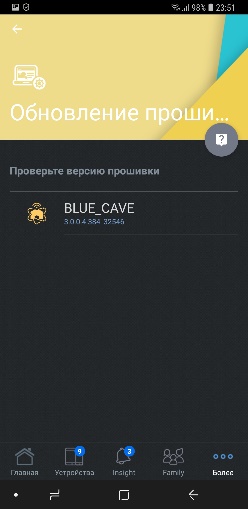

Обновление прошивки

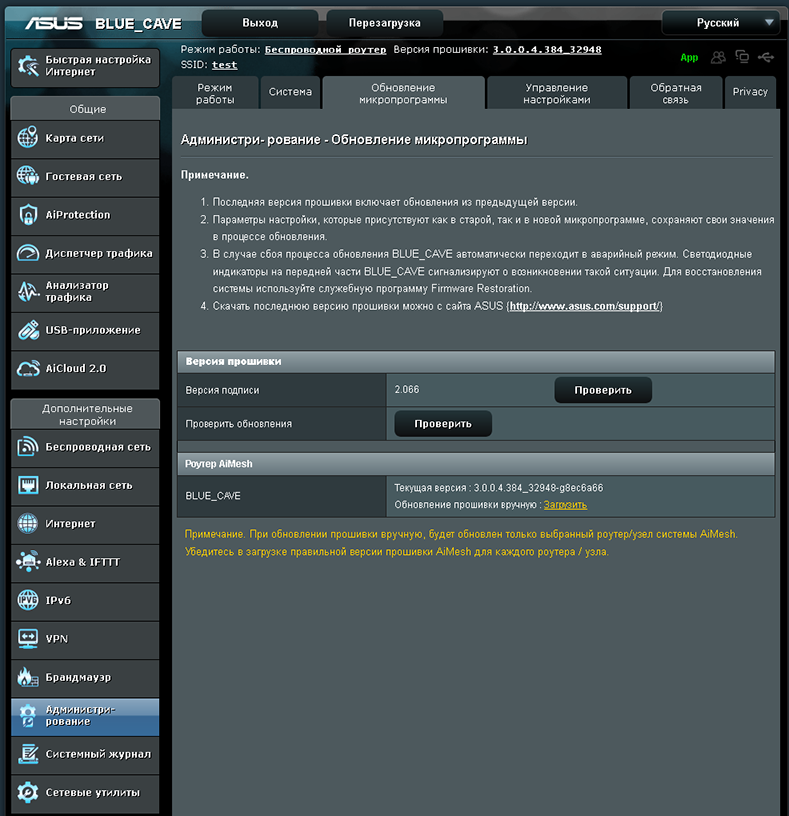

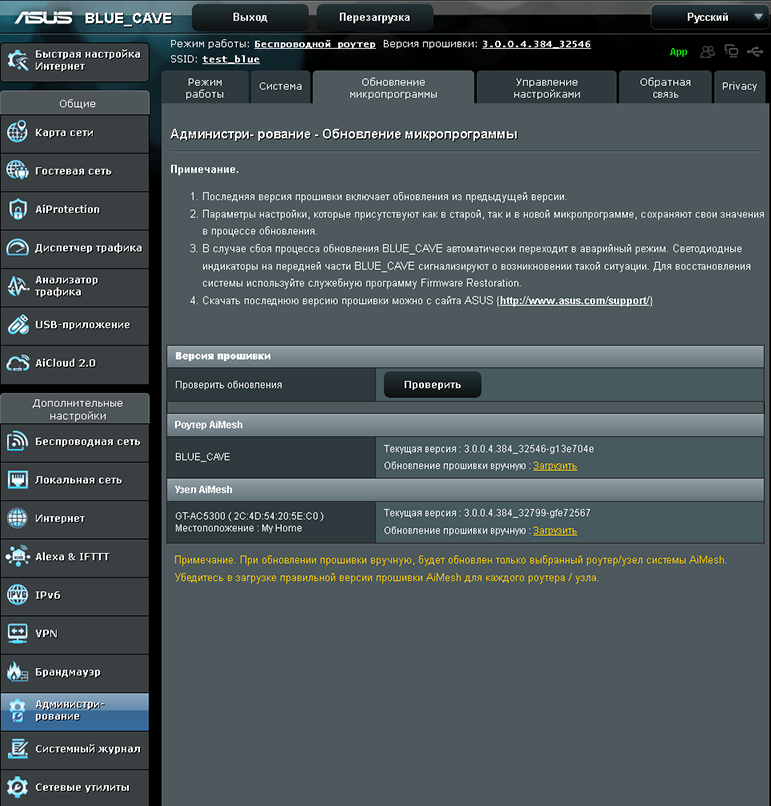

Смена версии микропрограммного обеспечения для маршрутизатора ASUS Blue Cave производится вполне традиционным способом – с использованием вкладки «Обновление микропрограммы» меню «Администрирование» веб-интерфейса. Весь процесс занимает около трёх минут и не требует от пользователя никакой специальной квалификации. Обновление может производиться в ручном и полуавтоматическом режимах.

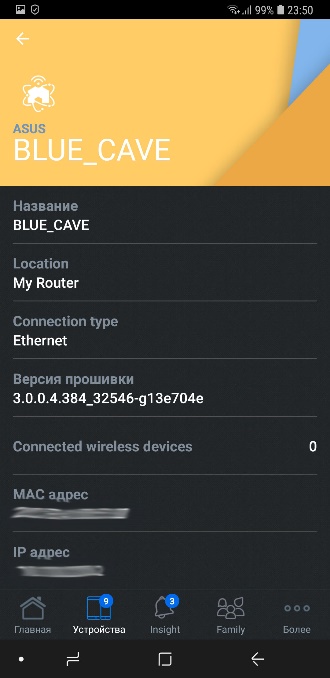

Убедиться в успешности обновления можно с помощью любой странички веб-интерфейса – версия прошивки отображается в заголовке рядом с режимом работы оборудования. Более детальные сведения об используемом микропрограммном обеспечении можно получить на вкладке «Обновление микропрограммы» меню «Администрирование». Справедливости ради, стоит отметить, что данная страничка позволяет также выполнить обновление антивирусных сигнатур в случае, если была активирована опция AiProtection.

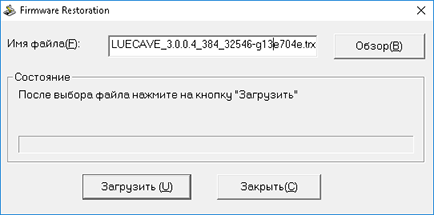

В случае если обновление прошивки не было завершено успешно, маршрутизатор переходит в режим восстановления, опознать который можно по мигающему красным и синим световому индикатору. Поведение Blue Cave в режиме восстановления отличается от того, что мы видели у других моделей ASUS: здесь нет встроенного в загрузчик веб-сервера, также загрузчик не отвечает на эхо-запросы протокола ICMP. Отличается и IP-адрес LAN-интерфейса устройства: в режиме восстановления LAN-интерфейс маршрутизатора Blue Cave имеет IP-адрес 192.168.1.49.

Восстановить прошивку можно с помощью специализированной утилиты Firmware Restoration, процедура восстановления типична для всего беспроводного оборудования ASUS.

Ещё одним способом восстановления прошивки вручную является использование протокола TFTP, с помощью которого можно осуществить загрузку файла с новой прошивкой в маршрутизатор, находящийся в режиме восстановления. Такой метод замены микропрограммного обеспечения может использоваться исключительно в аварийных ситуациях, так как нормальное обновление проще всего стандартно провести с помощью веб-интерфейса.

C:\>tftp -i 192.168.1.49 put c:\BLUECAVE_3.0.0.4_384_32948-g8ec6a66.trx

Transfer successful: 38576128 bytes in 24 second(s), 1607338 bytes/s

На этом мы завершаем рассмотрение процедур обновления и восстановления микропрограммного обеспечения беспроводного маршрутизатора ASUS Blue Cave и переходим к изучению возможностей веб-интерфейса устройства.

Веб-интерфейс

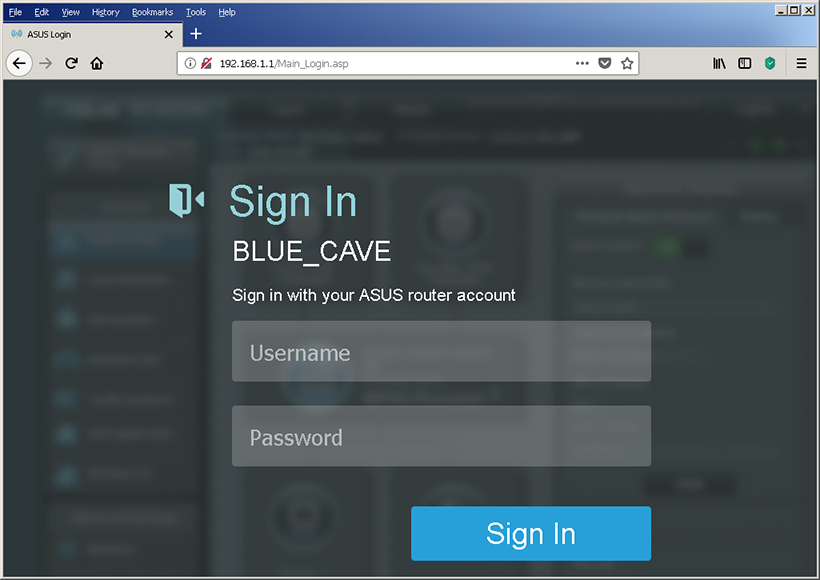

Доступ к веб-интерфейсу беспроводного маршрутизатора ASUS Blue Cave можно получить с помощью любого современного браузера, достаточно лишь обратиться по адресу 192.168.1.1 или имени router.asus.com.

После ввода корректных учётных данных пользователь попадает на стартовую страничку устройства. Здесь же стоит отметить, что веб-интерфейс модели Blue Cave доступен на 19 языках. Мы не станем рассматривать все возможности веб-интерфейса, однако остановимся на некоторых наиболее интересных на наш взгляд.

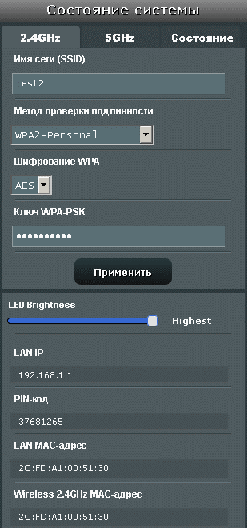

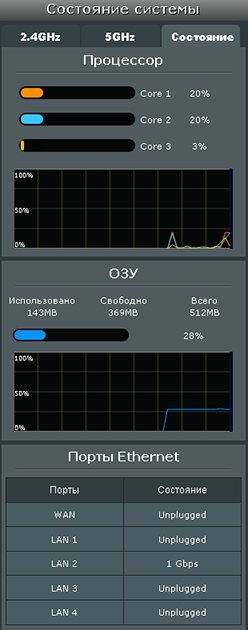

Раздел «Состояние системы» позволяет не только настроить основные параметры работы беспроводной сети, но также посмотреть загрузку ядер процессора и оперативной памяти, состояние проводных сетевых интерфейсов и отрегулировать яркость светового индикатора. Беспроводной маршрутизатор ASUS Blue Cave обладает центральным процессором с четырьмя виртуальными ядрами (два физических), три из которых доступны системе. Должны признаться, столько ядер в домашнем сетевом оборудовании нам встречать ещё не приходилось.

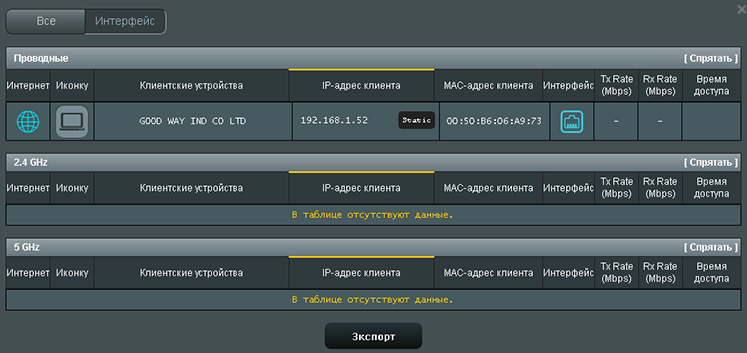

Пункт меню «Карта сети» отображает текущее состояние подключения к глобальной сети, настройки беспроводного модуля, подключённых проводных и беспроводных клиентов, а также позволяет управлять параметрами работы технологии AiMesh (в режиме маршрутизатора).

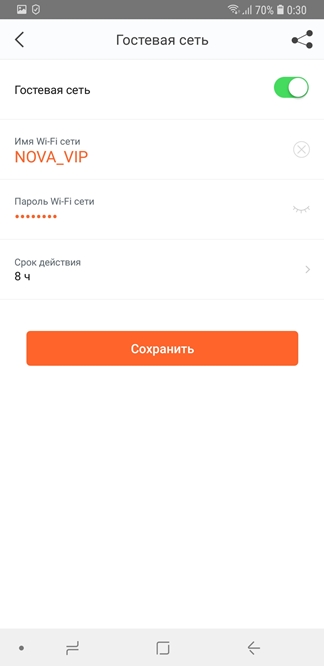

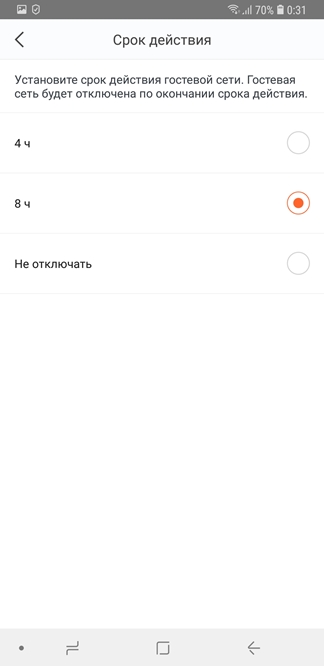

Мы нарочно пропустим здесь пункт меню «Гостевая сеть», чтобы вернуться к нему позже.

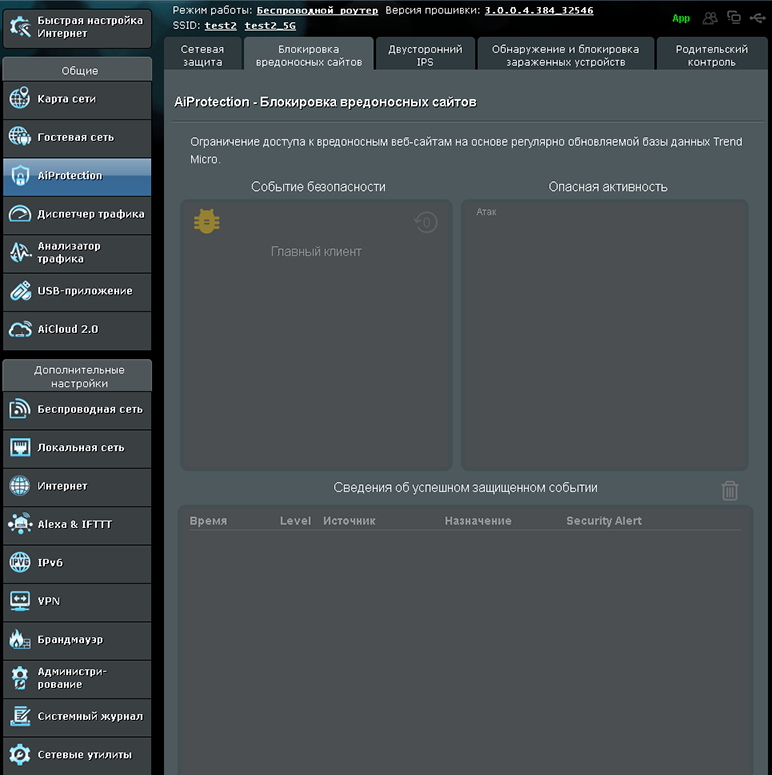

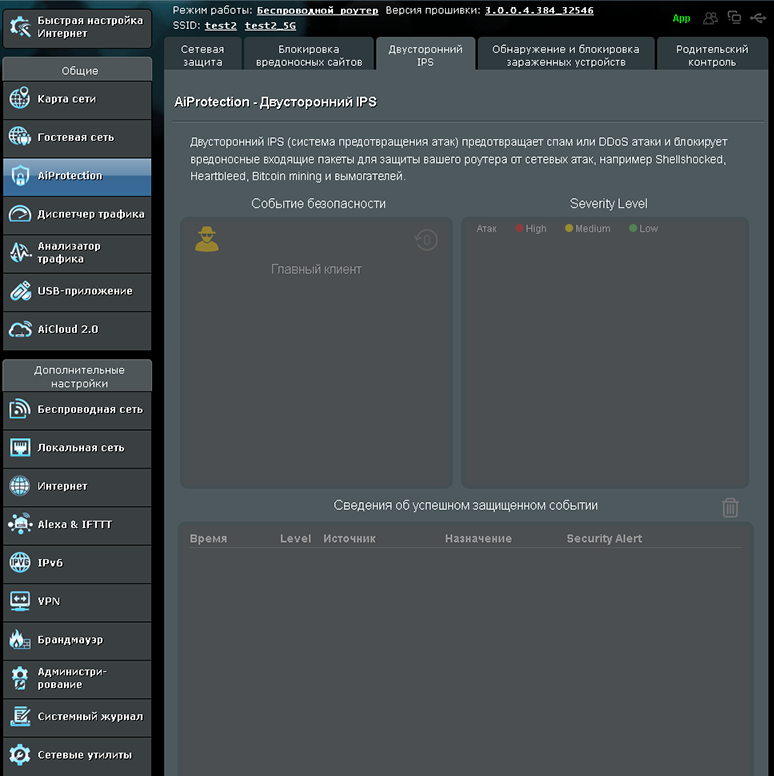

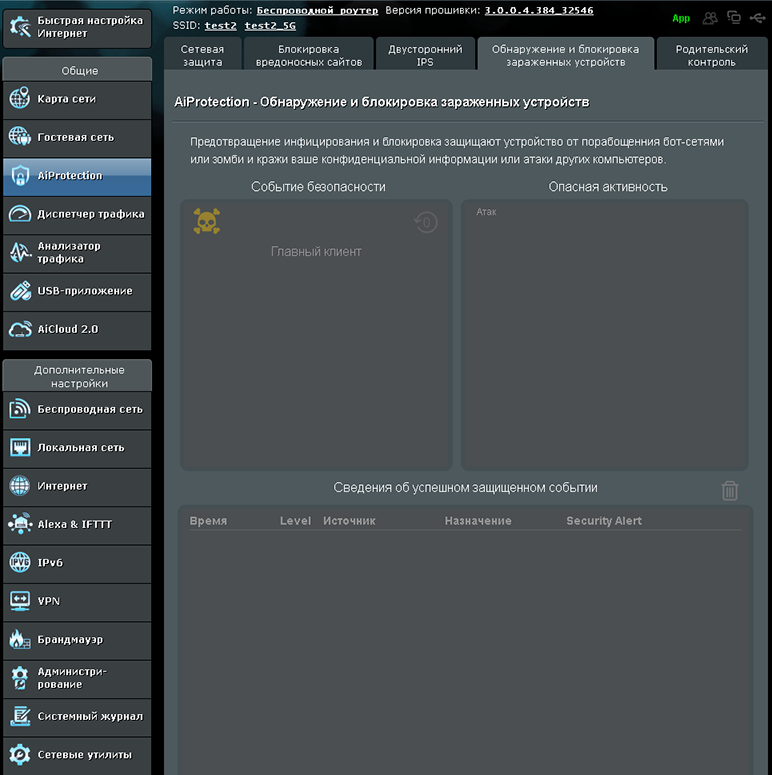

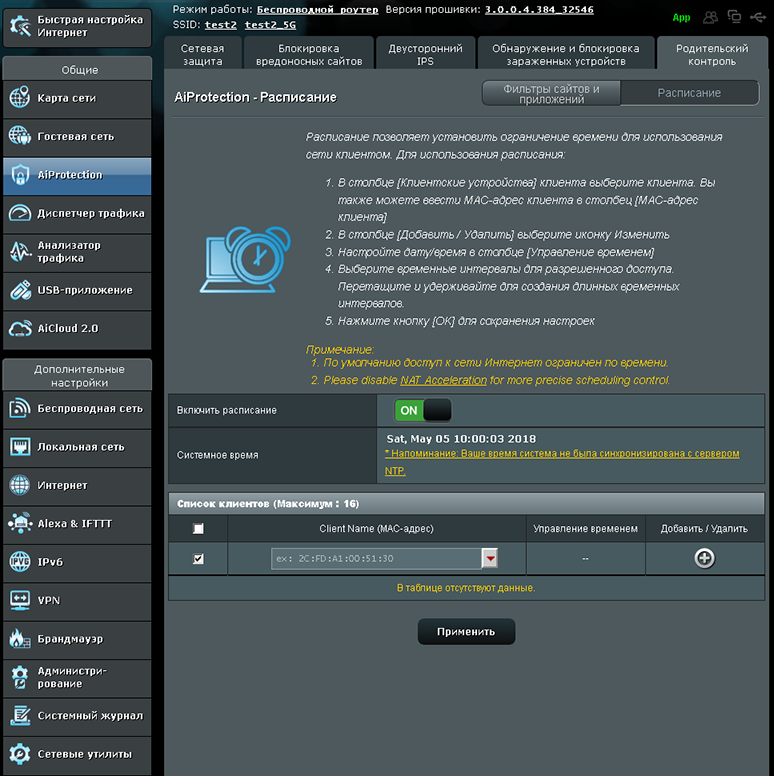

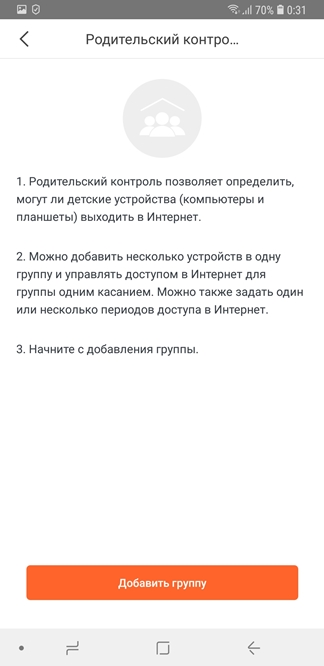

Пункт меню AiProtection предназначен для настройки системы защиты как самого маршрутизатора, так и клиентских устройств за ним. Также данный пункт меню предоставляет возможность управления родительским контролем.

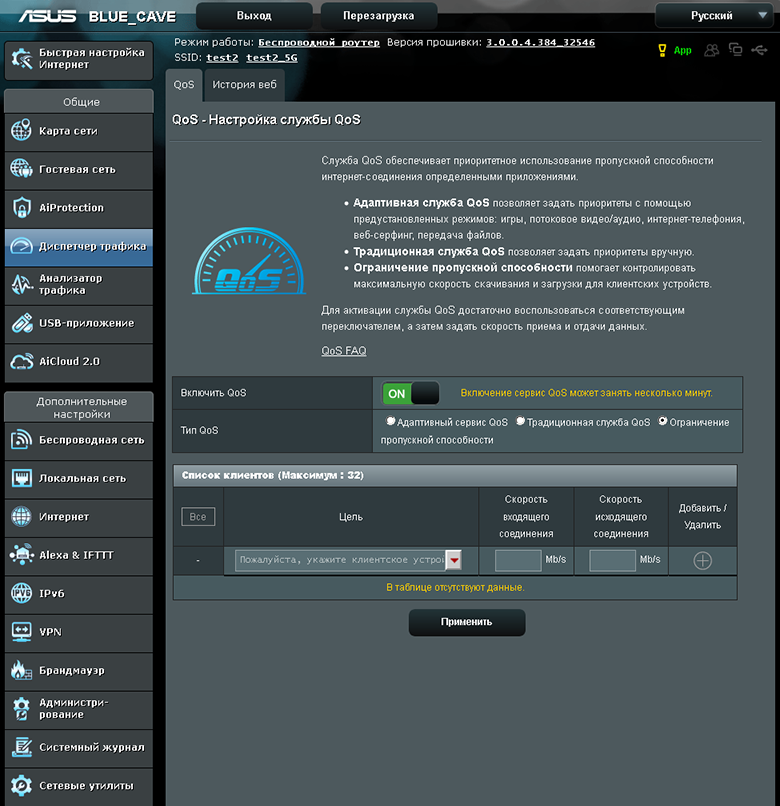

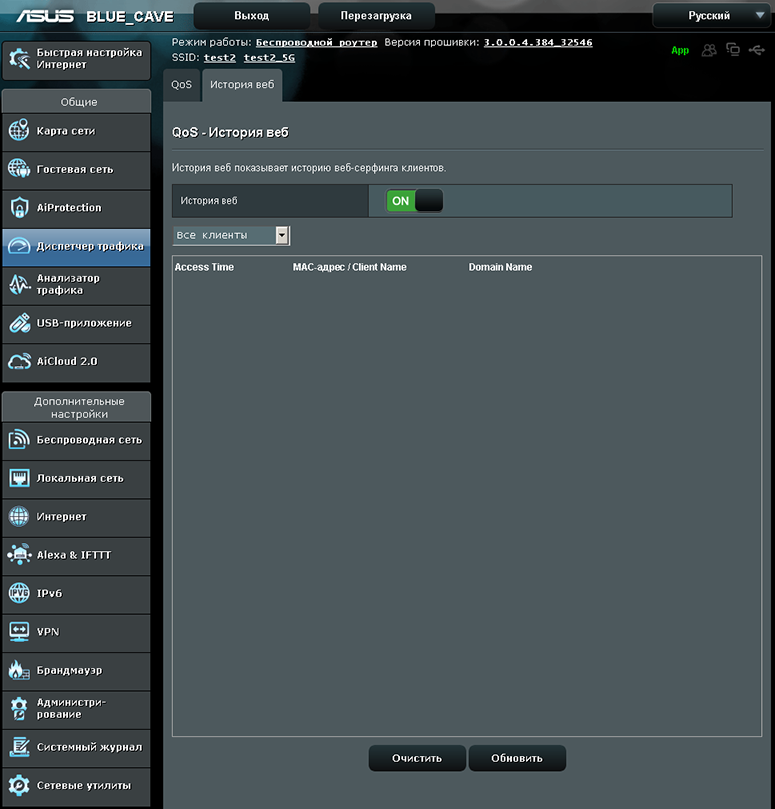

Пункт меню «Диспетчер трафика» вполне традиционен для сетевого оборудования ASUS: можно выбрать режим работы, настроить приоритеты, ограничить доступную полосу пропускания.

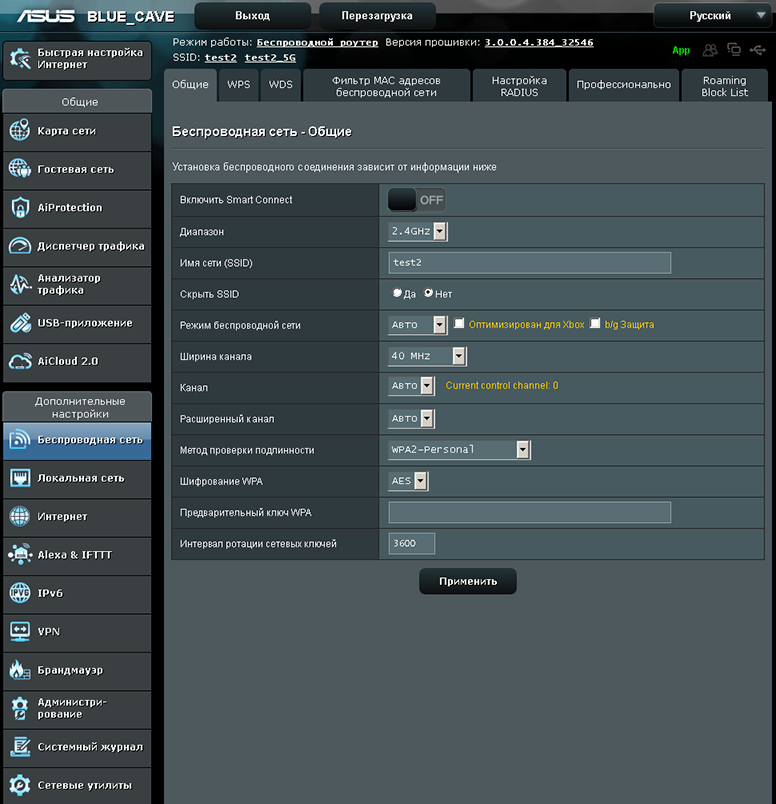

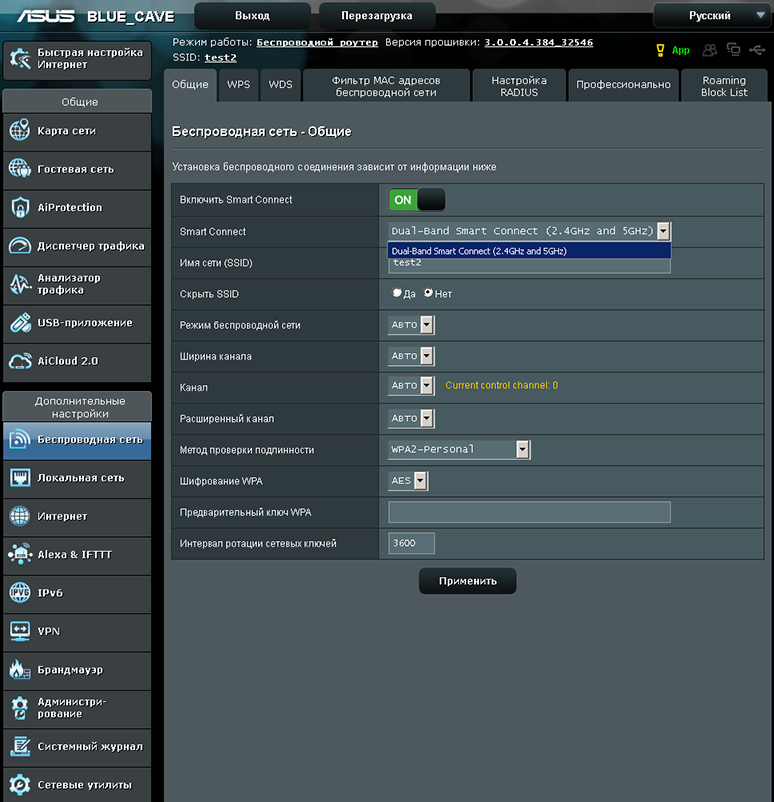

Вкладки пункта меню «Беспроводная сеть» традиционны для беспроводного оборудования ASUS. Пожалуй, стоит отметить, - наличие возможности включения/выключения функции Smart Connect во вкладке «Общие». К сожалению, тонкой настройки Smart Connect в веб-интерфейсе устройства мы не обнаружили.

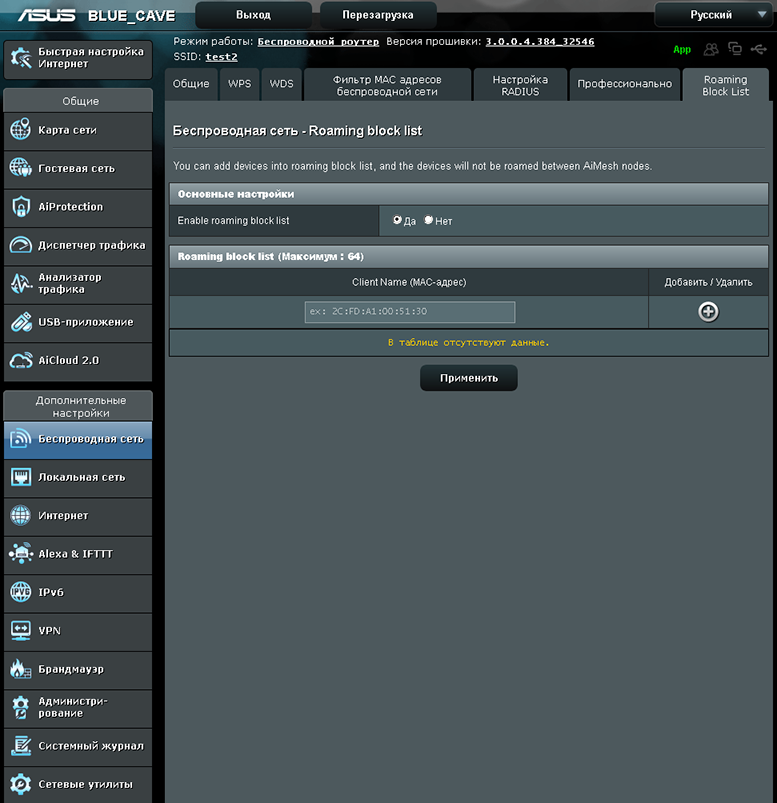

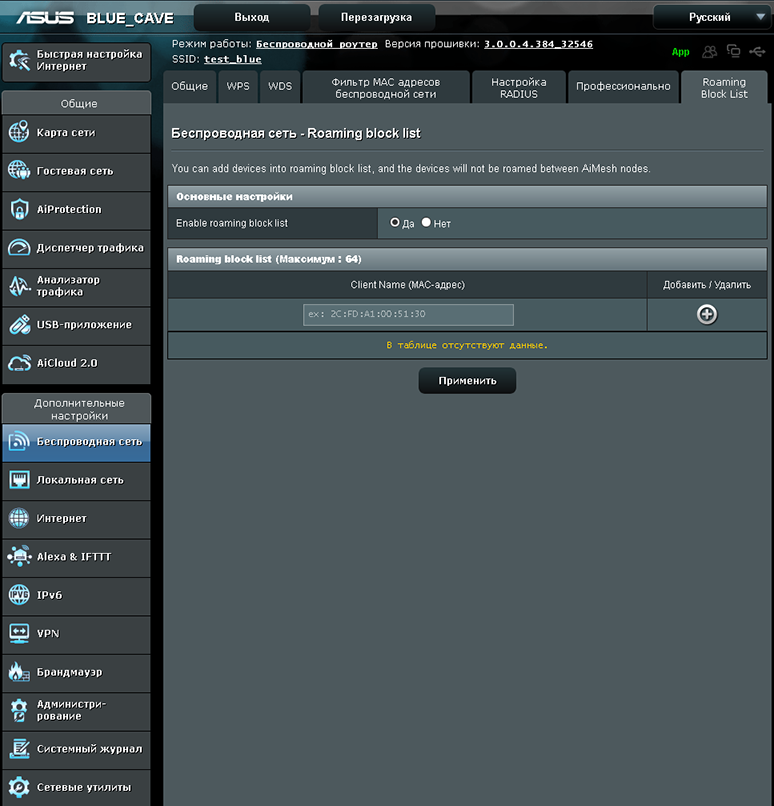

Не осталась незамеченной и появившаяся вкладка «Roaming Block List» того же пункта меню, позволяющая указать беспроводных клиентов, которым запрещено переключение между узлами AiMesh.

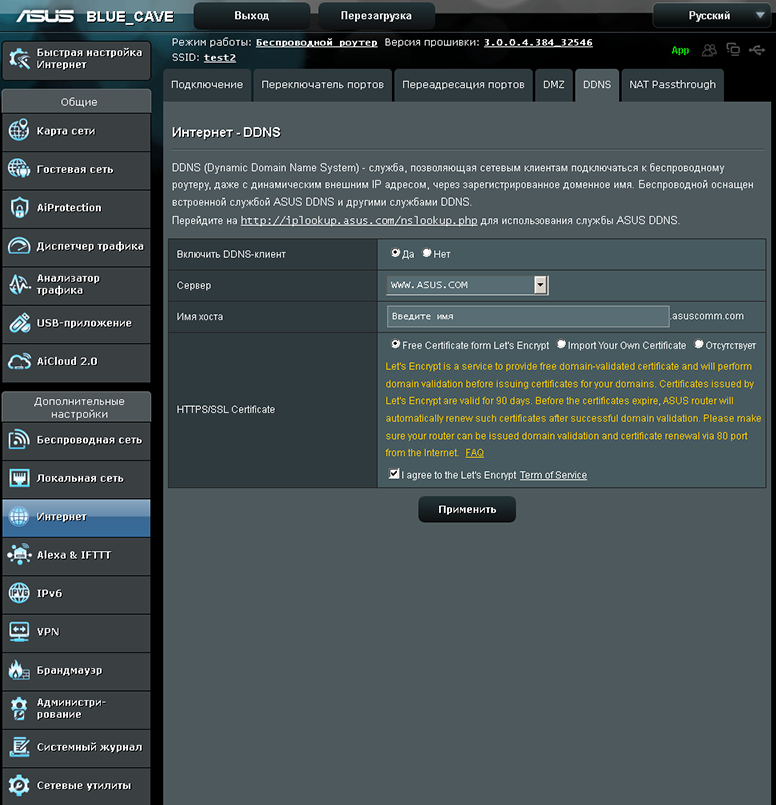

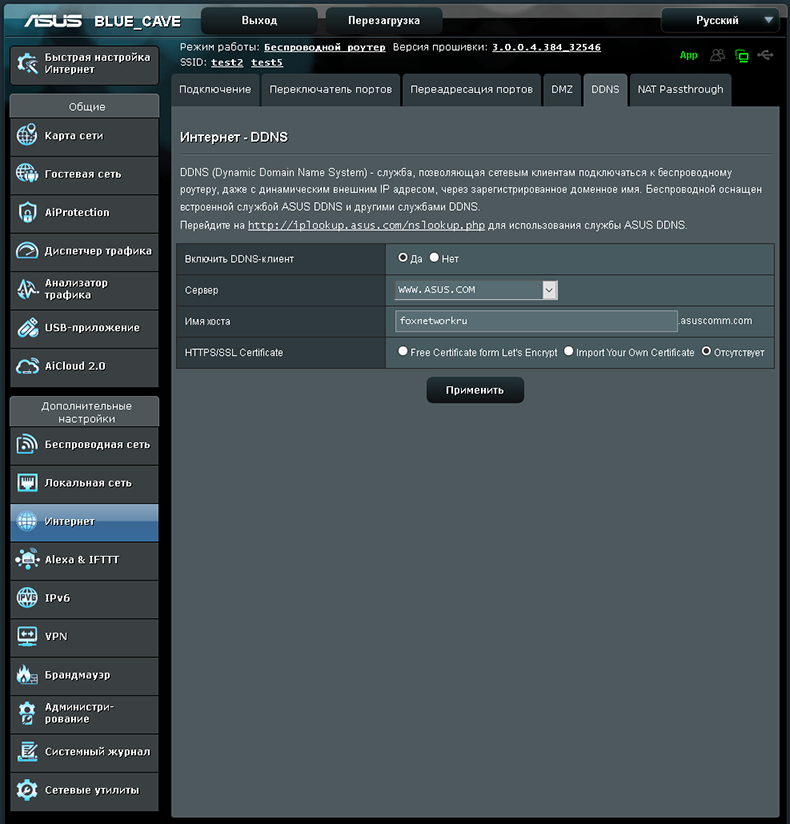

Возможности пунктов меню «Локальная сеть» и «Интернет» не претерпели изменений за последнее время. Пожалуй, стоит лишь остановиться на вкладке «DDNS» меню «Интернет»: кроме расширения списка «провайдеров» DDNS, появилась поддержка сертификатов Let’s Encrypt, используемых протоколом HTTPS.

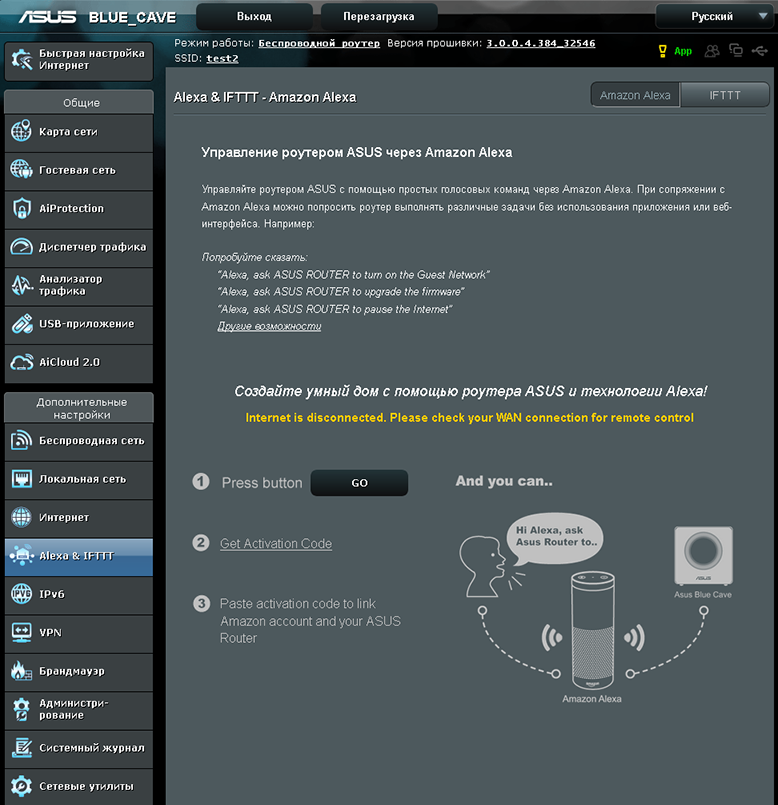

Абсолютно новым для нас стал пункт «Alexa & IFTTT». В этом пункте собраны настройки голосового управления маршрутизатором с помощью Amazon Alexa, а также платформа для создания апплетов. Мы решили посвятить данным функциям небольшой выделенный раздел обзора.

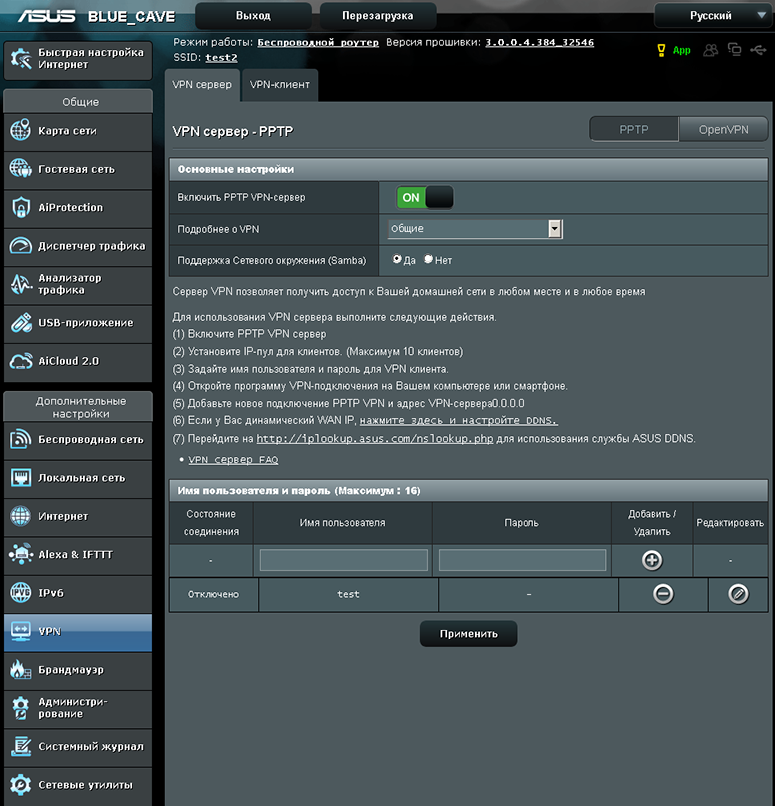

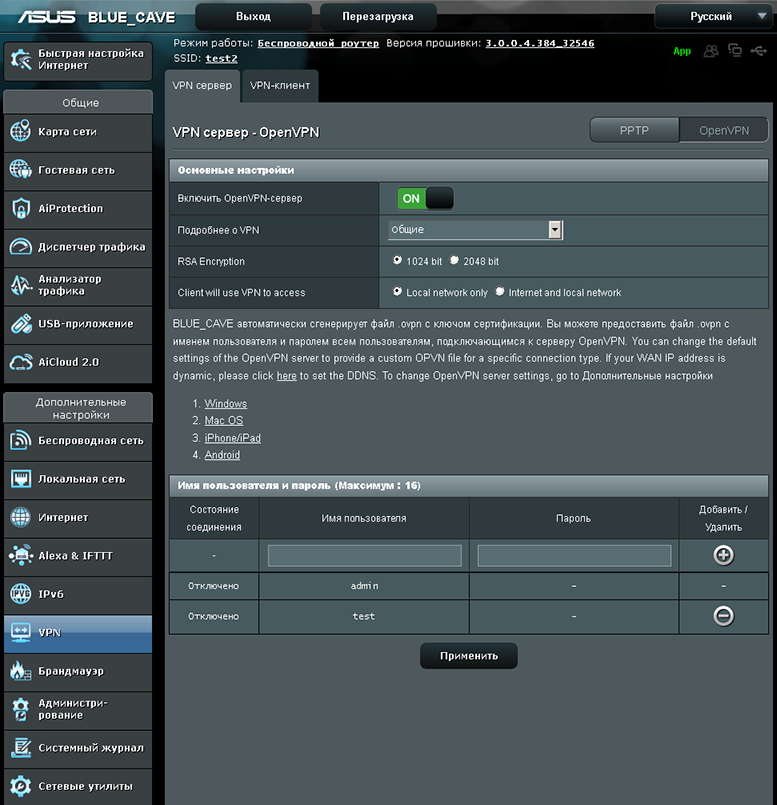

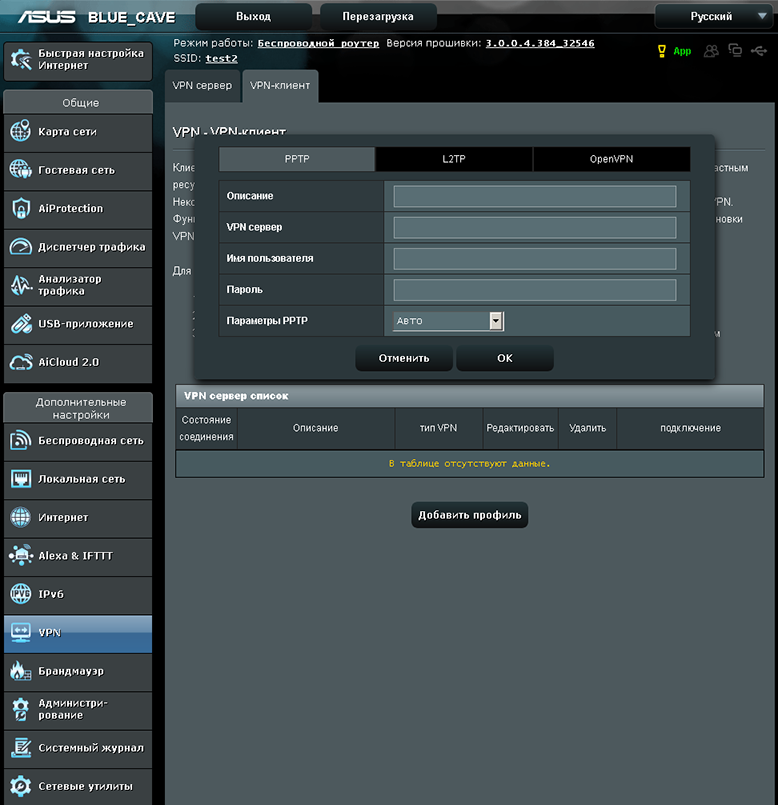

Беспроводной маршрутизатор ASUS Blue Cave может выступать в качестве VPN-клиента для протоколов PPTP, L2TP и OpenVPN, а также являться сервером PPTP и OpenVPN. Соответствующие настройки собраны во вкладках пункта меню «VPN».

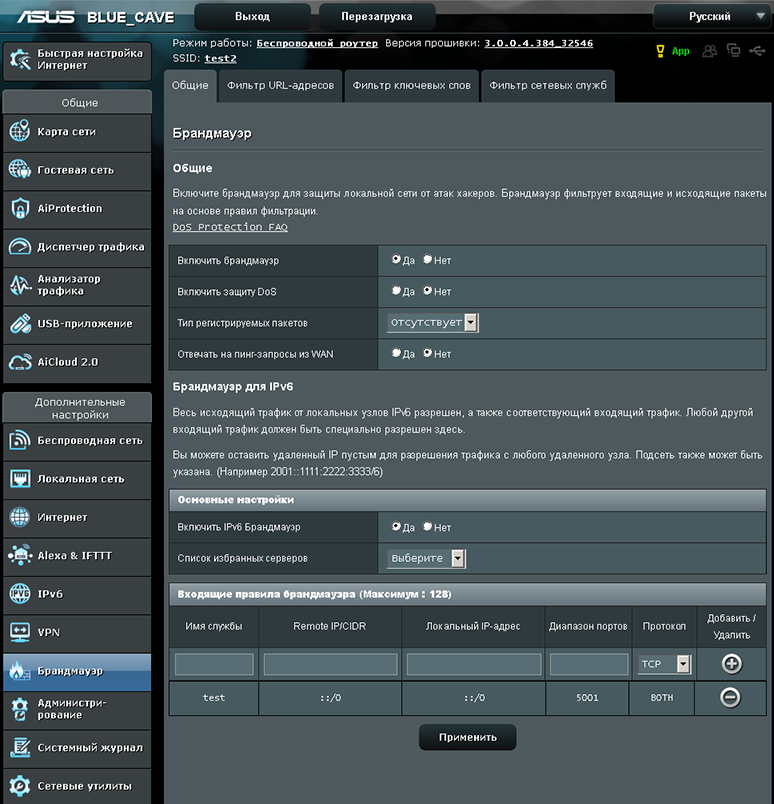

Возможности брандмауэра ASUS Blue Cave типичны для всего сетевого оборудования ASUS. Все настройки собраны в одноимённом пункте меню.

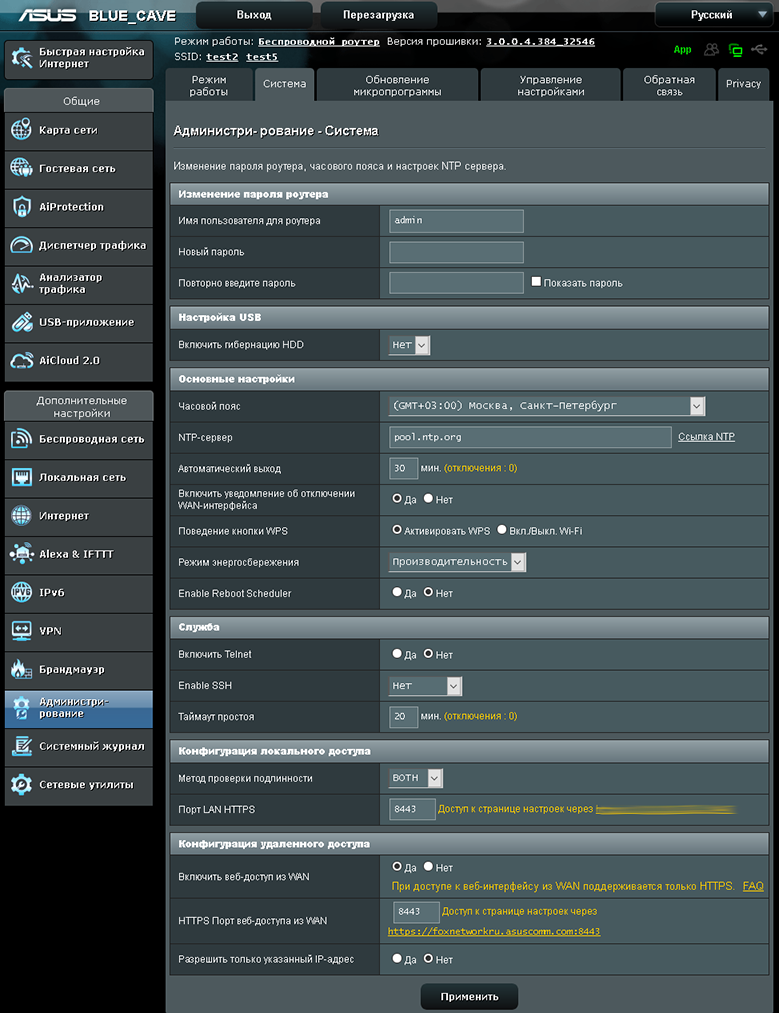

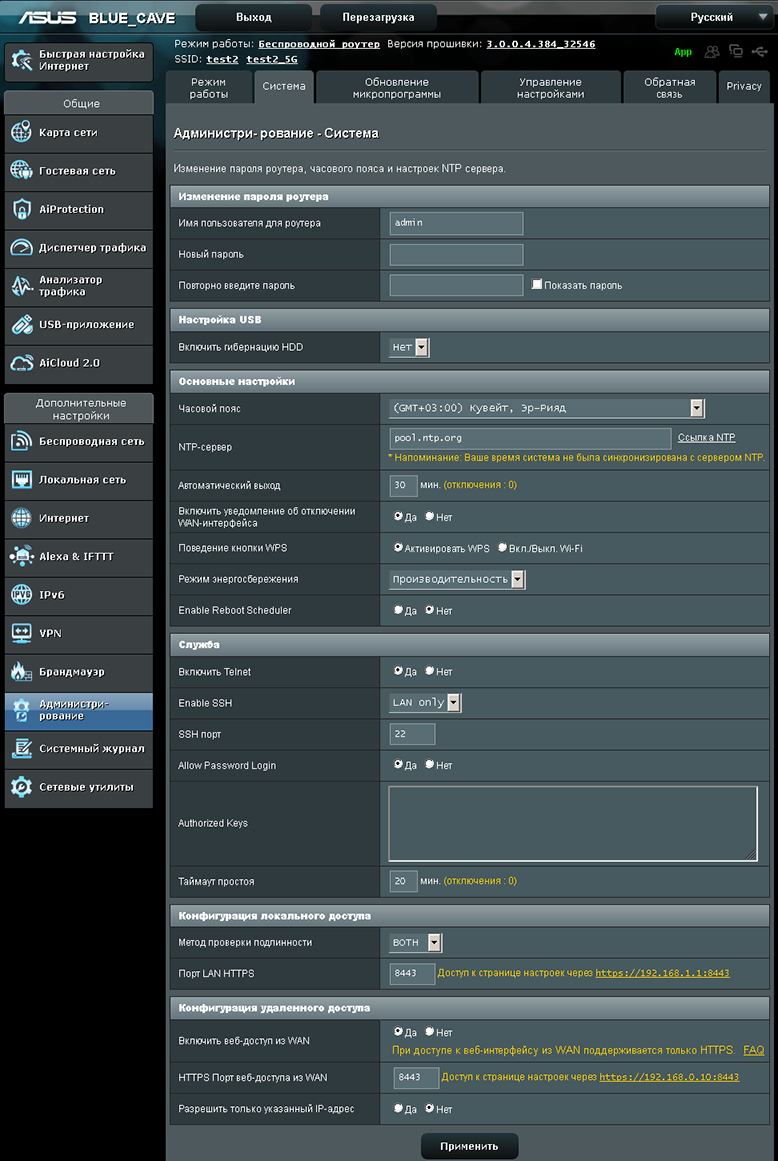

Тестируемая модель может работать не только в режиме беспроводного маршрутизатора, но также выполнять функции точки доступа, повторителя, медиа-моста и узла AiMesh. Выбор режима производится на вкладке «Режим работы» пункта меню «Администрирование».

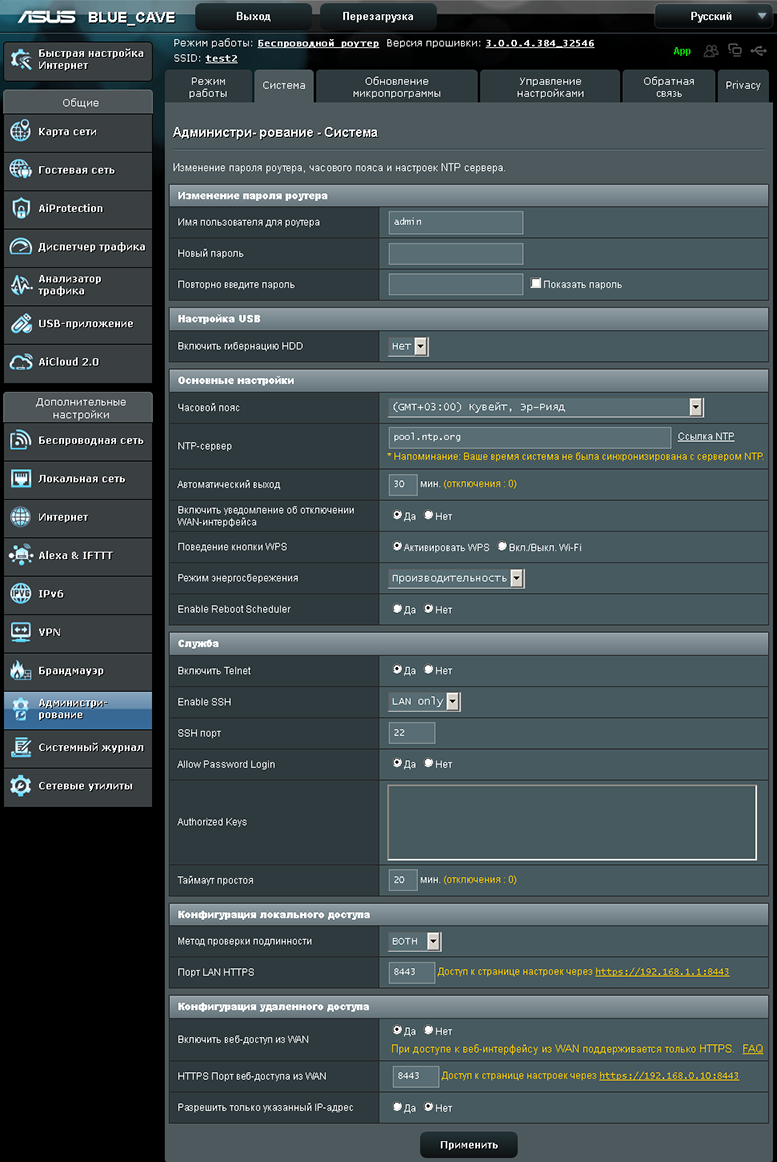

Кроме стандартных возможностей вкладки «Система» того же пункта меню, стоит отметить опции «Режим энергосбережения» и «Включить гибернацию HDD», позволяющие более точно настроить энергоэффективность устройства.

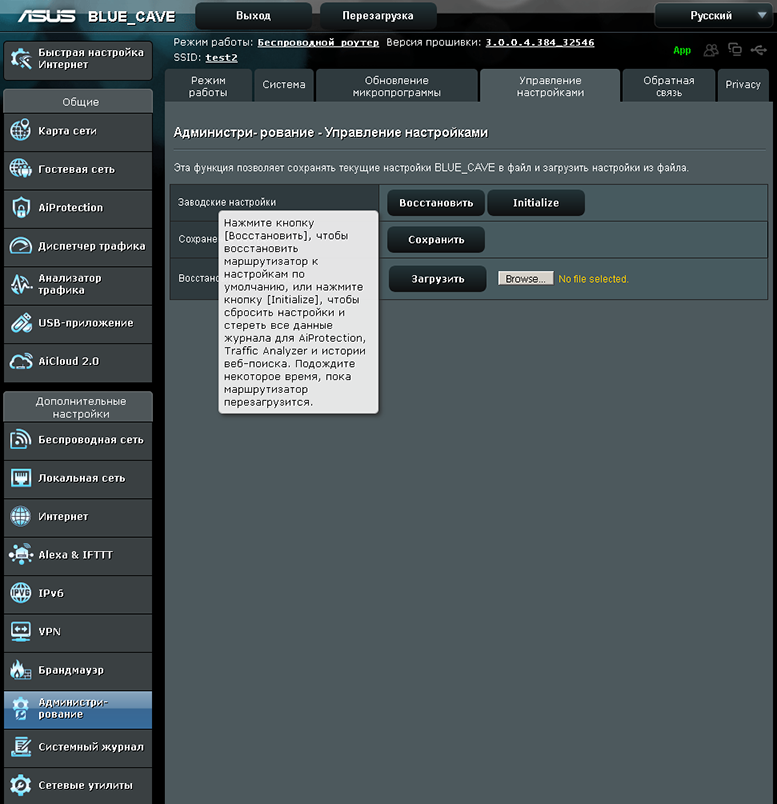

Небольшое нововведение мы обнаружили также на вкладке «Управление настройками». Теперь с помощью кнопки «Initialize» можно не только сбросить пользовательские настройки, но и удалить всю сохранённую журнальную информацию.

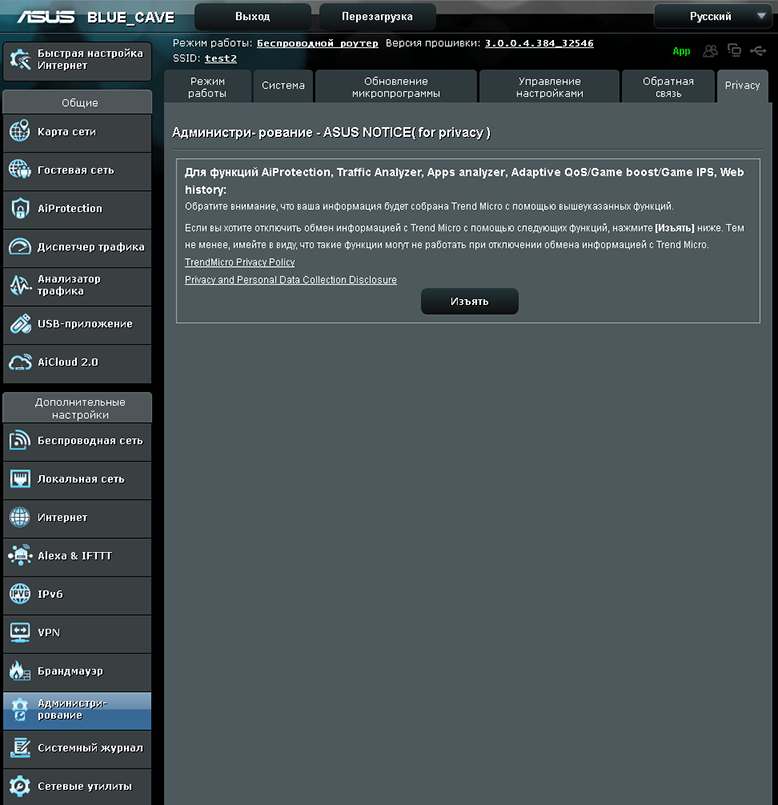

Кооперация компаний ASUS и Trend Micro позволила обогатить функциональность модели Blue Cave возможностями по защите не только самого маршрутизатора, но и пользовательских устройств. Некоторая статистическая информация собирается компанией Trend Micro для улучшения своих продуктов. Отключить сбор данных можно с помощью вкладки «Privacy» пункта меню «Администрирование».

На этом мы заканчиваем беглое рассмотрение возможностей веб-интерфейса беспроводного маршрутизатора ASUS Blue Cave и переходим к беглому изучению возможностей мобильного приложения ASUS Router.

Мобильное приложение

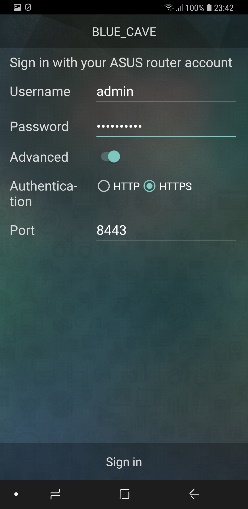

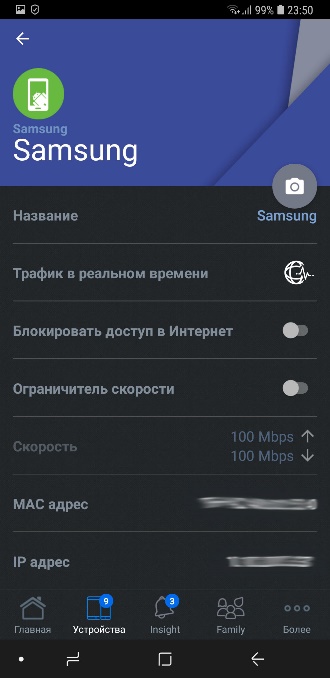

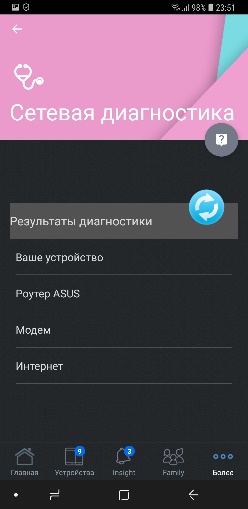

Управление беспроводным маршрутизатором ASUS Blue Cave может производиться не только с помощью двух стандартных интерфейсов, но также и с использованием мобильного приложения, разработанного для смартфонов на базе iOS и Android.

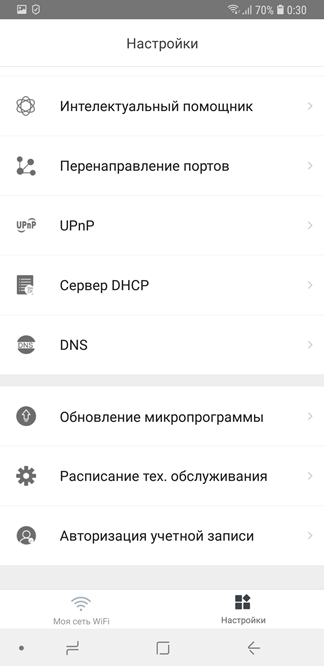

Мы всё ещё считаем, что веб-интерфейс является наиболее популярным способом настройки сетевого оборудования класса SOHO, поэтому мы не станем подробно описывать все возможности мобильного приложения, а лишь опишем всё в общих чертах. Конечно же, нельзя не заметить, что управление сетевыми устройствами со смартфонов используется всё чаще и чаще.

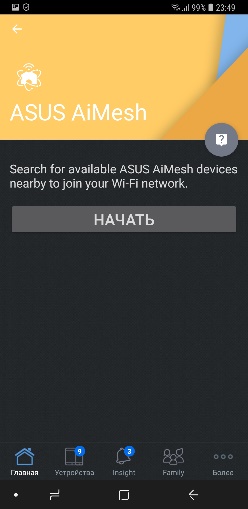

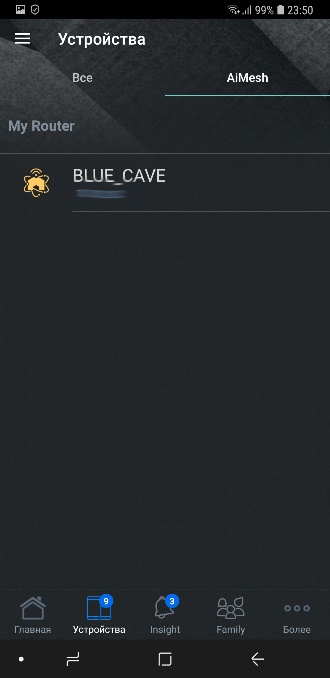

Так как mesh-сети – тренд 2018 года, то производитель решил сделать доступ к соответствующим настройкам максимально простым.

Пункт меню «Устройства» отображает список всех когда-либо подключённых к маршрутизатору устройств.

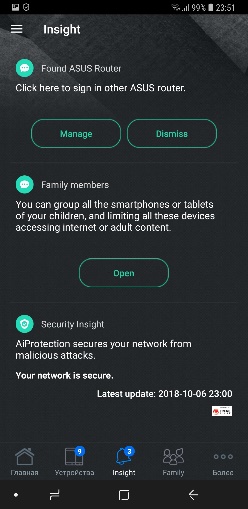

С помощью пункта меню «Insight» можно управлять другими маршрутизаторами ASUS, если они присутствуют в локальной сети. Кроме того, данный пункт отвечает за настройку AiProtection.

Все опции, которые привычны пользователям веб-интерфейса, собраны в пункте меню «Более».

Беглое знакомство с мобильной утилитой, предназначенной для управления беспроводными маршрутизаторами ASUS, мы на этом завершаем. В заключение хочется отметить, что мы были приятно удивлены функциональностью данного приложения. В следующем разделе мы ближе познакомимся с одной из функций беспроводных маршрутизаторов ASUS – технологией AiMesh.

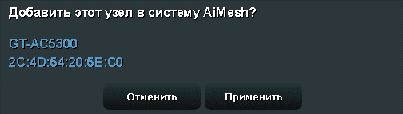

AiMesh

Список устройств с поддержкой беспроводных mesh-сетей на базе AiMesh постоянно увеличивается. Технология AiMesh – собственная разработка компании ASUS, позволяющая объединить в единую сеть до пяти устройств: один AiMesh маршрутизатор и четыре AiMesh узла. Сеть может быть иерархической, на данный момент поддерживается до двух уровней иерархии, то есть максимально до трёх устройств в цепочке: один маршрутизатор и два узла. Здесь же стоит заметить, что в текущей реализации все устройства, входящие в одну mesh-сеть, вещают с использованием одного беспроводного канала (для каждого частотного диапазона). Нам кажется это несколько неправильным, поэтому мы надеемся, что производитель в ближайшем будущем исправит эту недоработку.

Продолжая обсуждение технических деталей технологии, хочется отметить наличие поддержки беспроводного стандарта IEEE 802.11v – BSS transition management. С помощью данного стандарта сетевая инфраструктура может влиять на решение о роуминге, принимаемом клиентским устройством. Такое влияние может оказываться путём предоставления информации о загруженности близлежащих узлов AiMesh. Поддержка стандарта IEEE 802.11k находится в разработке, её появление ожидается к новому 2019 году.

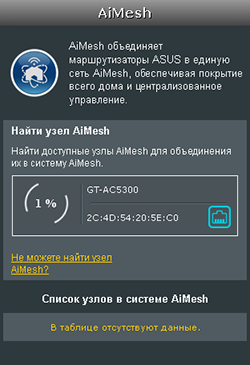

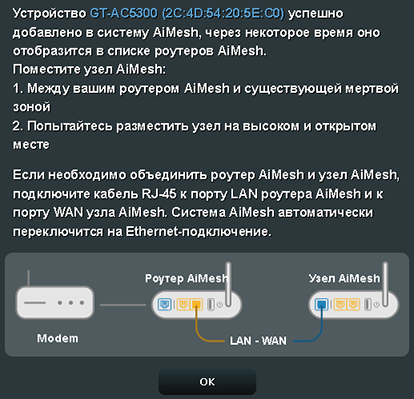

Настройка технологии AiMesh чрезвычайно проста: требуется лишь добавить устройства с её поддержкой к существующей сети, всю остальную работу маршрутизаторы выполнят автоматически.

Хотя AiMesh – технология для построения беспроводной mesh-сети, устройства между собой также могут быть объединены с использованием Ethernet-каналов.

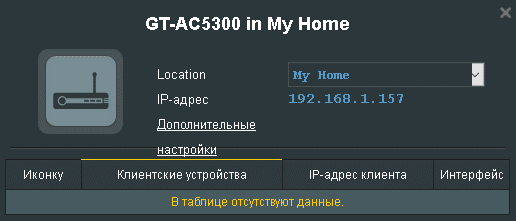

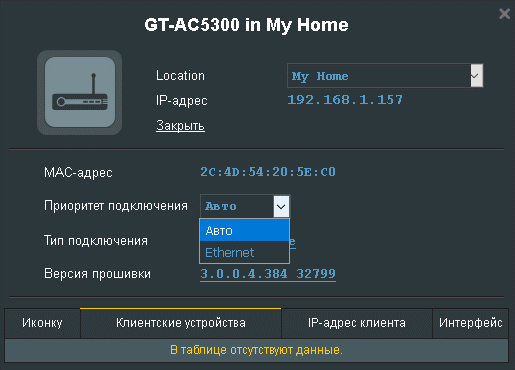

Вне зависимости от способа подключения пользователи могут произвести дополнительные настройки AiMesh узлов, так, например, можно указать приоритетный способ подключения или указать расположение устройства.

После объединения устройств в mesh-сеть всё управление осуществляется централизованно: даже замена прошивки узлов производится с помощью AiMesh маршрутизатора.

Попытки подключения к AiMesh узлам напрямую приводят к перенаправлению HTTP запросов на адрес AiMesh маршрутизатора.

Нововведением стала возможность запрещения роуминга для определённых клиентских устройств. Соответствующая настройка доступна на вкладке «Roaming Block List» пункта меню «Беспроводная сеть».

При необходимости пользователи могут также легко удалить какой-либо узел mesh-сети.

Конечно же, мы не могли оставить наших читателей без некоторых технических подробностей функционирования AiMesh.

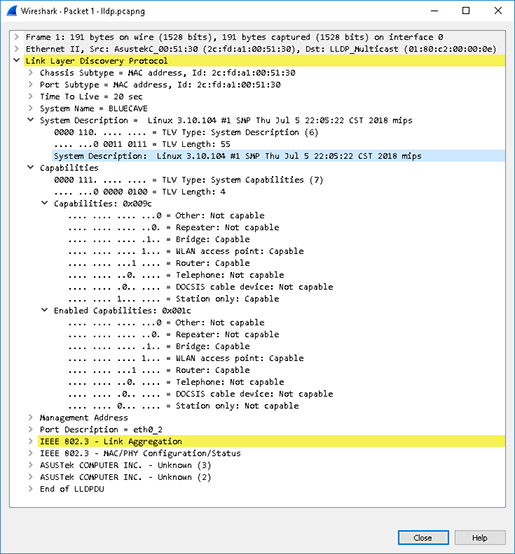

Процедура поиска близлежащих mesh-узлов выполняется маршрутизатором с использованием LLDP. С помощью данного протокола происходит именно обнаружение узлов, для последующей настройки применяются стандартные транспортные протоколы TCP и UDP. И если с беспроводным подключением всё более или менее понятно: необходимо лишь, чтобы устройства находились в зоне действия друг друга; то с проводным подключением всё несколько сложнее. Используемый для обнаружения узлов протокол передаётся далеко не всеми коммутаторами по умолчанию. Если коммутатор управляемый, то он сам будет обрабатывать сообщения протокола LLDP, что сделает обнаружение узлов mesh-сети невозможным.

fox_switch#sho lldp ne

Capability codes:

(R) Router, (B) Bridge, (T) Telephone, (C) DOCSIS Cable Device

(W) WLAN Access Point, (P) Repeater, (S) Station, (O) Other

Device ID Local Intf Hold-time Capability Port ID

GT-AC5300 Gi1/0/1 20 B,R 2c4d.5420.5ec0

BLUECAVE Gi1/0/2 20 B,W,R 2cfd.a100.5130

Total entries displayed: 2

Некоторые управляемые коммутаторы позволяют запретить обработку LLDP самим устройством, прозрачно перенаправляя соответствующие фреймы внутри определённой виртуальной сети. Пример соответствующей настройки интерфейса для коммутатора Cisco Catalyst 3560CX-8XPD-S с IOS версии 15.2.6E2 представлен ниже.

interface GigabitEthernet1/0/1

switchport mode access

l2protocol-tunnel lldp

no lldp transmit

no lldp receive

end

В заключение мы бы хотели предложить нашим читателям полный дамп трафика, которым обмениваются беспроводные маршрутизаторы ASUS Blue Cave и GT-AC5300 в момент обнаружения узла и формирования mesh-сети.

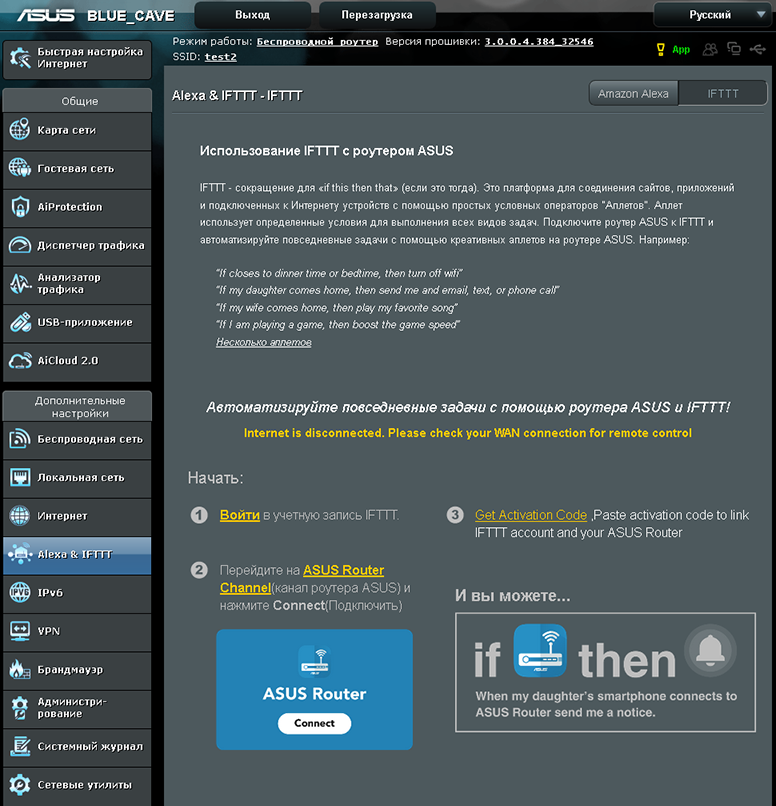

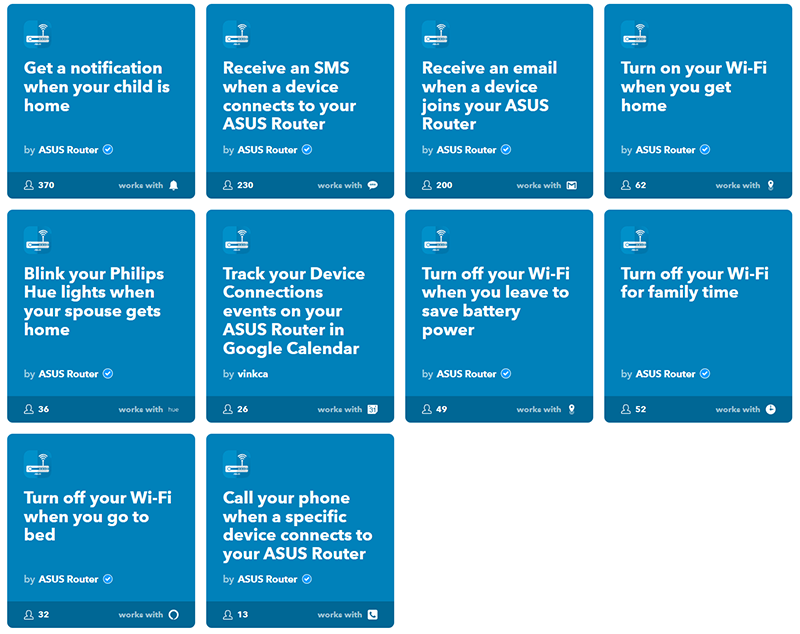

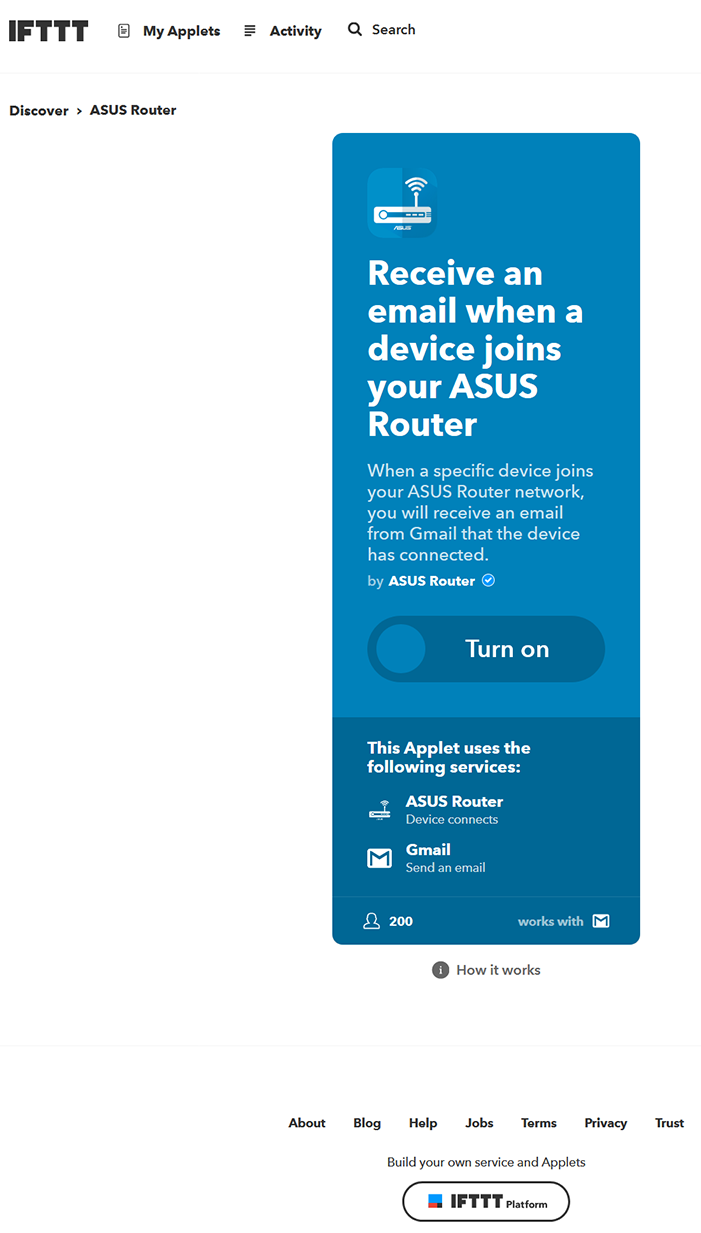

IFTTT

О возможностях ещё одного пункта меню мы также решили рассказать отдельно. Речь идёт о сервисе IFTTT – If This Then That, позволяющем автоматизировать некоторые рутинные операции. Суть такой автоматизации состоит в том, чтобы выполнять определённое действие или их набор (апплет) при наступлении конкретного события. Сам сервис IFTTT предоставляет доступ к экосистеме, включающей в себя более 600 приложений, устройств и компаний, тысячи активных разработчиков и миллионы пользователей. Естественно, никакая автоматизация невозможна без поддержки со стороны сетевого оборудования. Прошивки большинства беспроводных маршрутизаторов ASUS уже содержат в себе поддержку сервиса IFTTT.

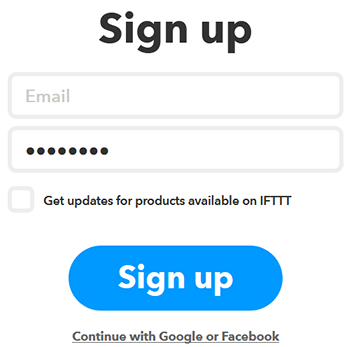

Первое, с чего следует начать, - зарегистрироваться на портале сервиса.

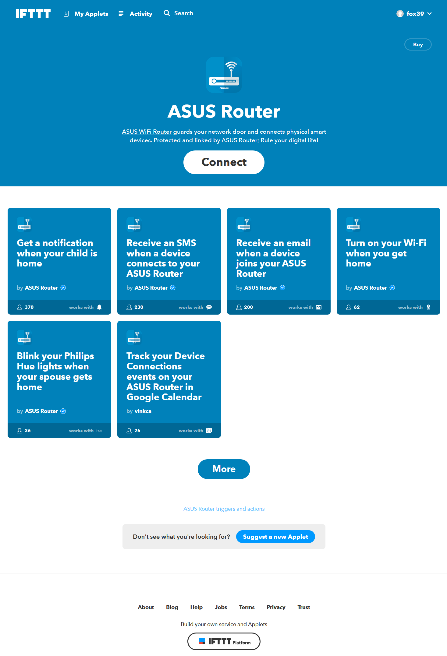

Вторым шагом станет переход на специальный канал, посвящённый маршрутизаторам ASUS. Все доступные для использования апплеты опубликованы здесь.

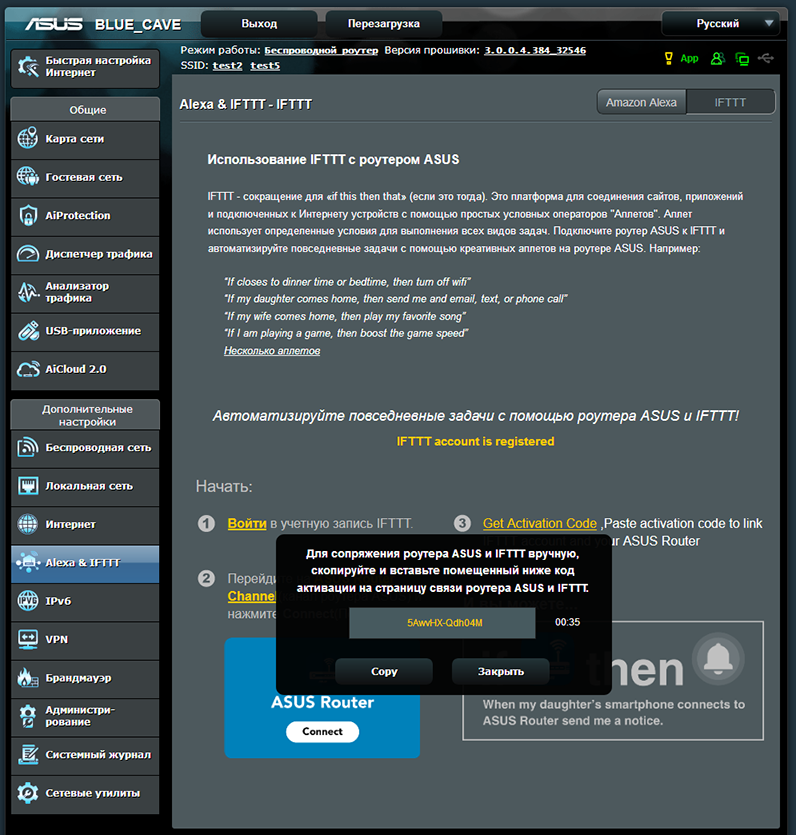

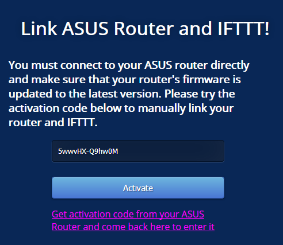

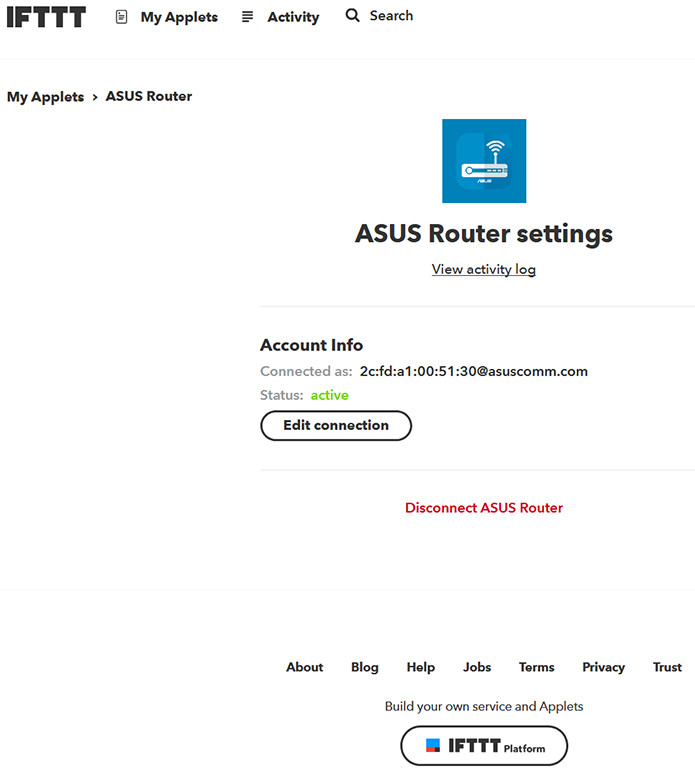

Теперь необходимо выполнить привязку конкретного маршрутизатора ASUS к сервису. Привязка осуществляется путём введения активационного кода, сгенерированного маршрутизатором, на страничке IFTTT.

Нельзя не упомянуть и о наличии требований, которые обязательно нужно выполнить для успешной привязки маршрутизатора к сервису. WAN-интерфейс маршрутизатора должен иметь глобально маршрутизируемый (белый/валидный/реальный) IP-адрес. Наличие такого адреса необходимо для того, что сервера IFTTT могли подключаться к маршрутизатору, так как подключение устанавливается от сервиса к маршрутизатору. Оставшиеся два условия обычно более просто выполнить: необходимо подключить маршрутизатор к сервису DDNS и предоставить HTTPS доступ для управления снаружи.

В случае успешной ассоциации сервис IFTTT отобразит новое устройство в списке подключённых маршрутизаторов.

После того, как маршрутизатор был успешно ассоциирован, можно выбирать подходящие апплеты для использования.

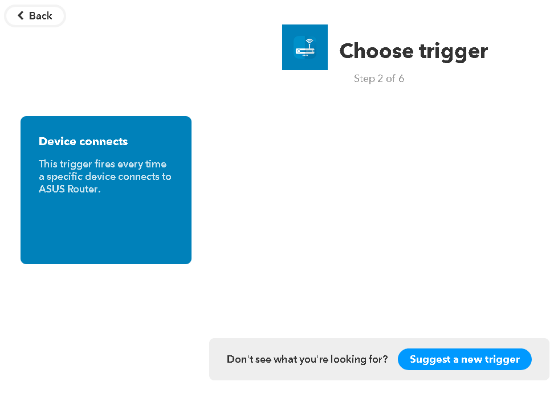

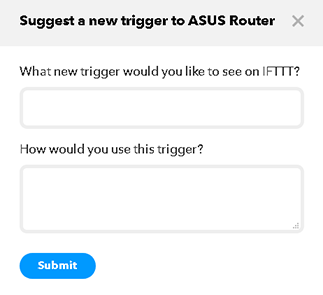

Если подходящего в списке нет, его можно создать самостоятельно путём объединения триггера, по которому будет осуществляться запуск апплета, и желаемого действия.

Если же и этого окажется недостаточно, можно предложить идею нового апплета разработчикам подробно описав принципы его работы.

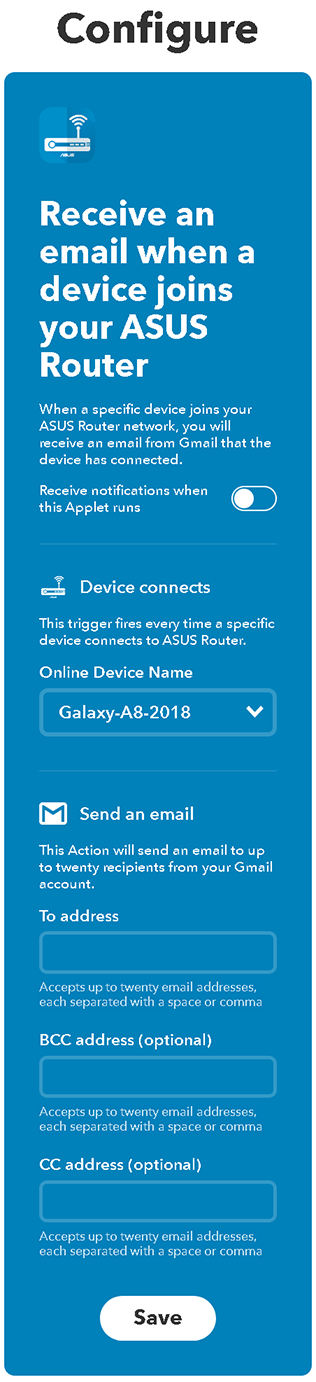

Естественно, мы решили проверить работу описываемого механизма, для чего использовали апплет, отправляющий сообщение на электронную почту при подключении определённого клиентского устройства к беспроводной сети.

После подключения указанного беспроводного клиента к сети, мы получили по электронной почте письмо следующего содержания.

Galaxy-A8-2018 connected to Asus router on October 6, 2018 at 02:21AM

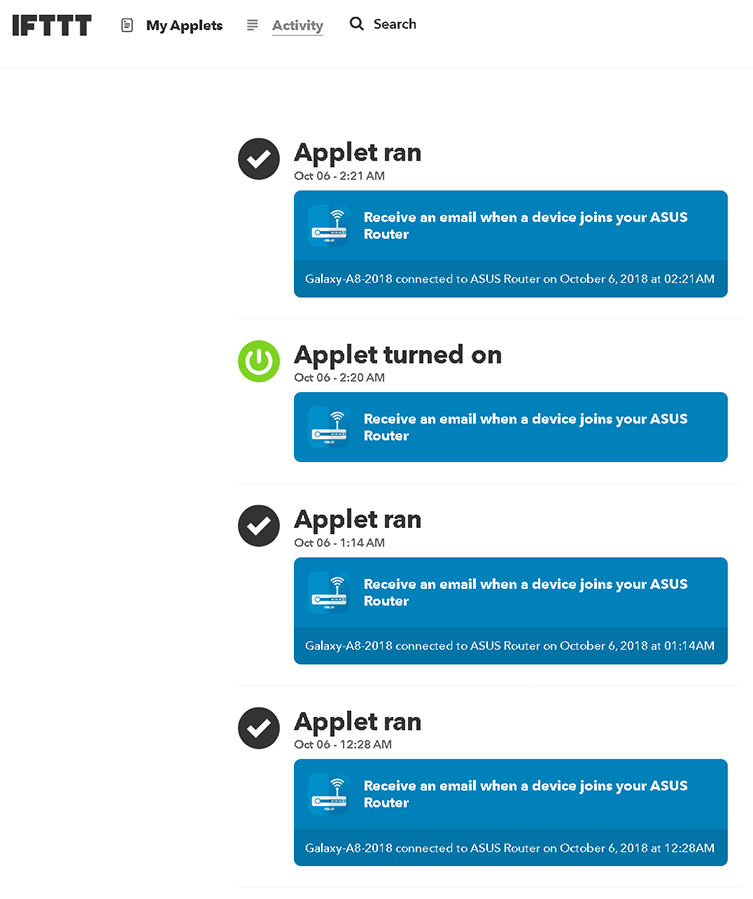

Естественно, срабатывания триггера и запуск апплета можно проконтролировать и с помощью веб-интерфейса сервиса IFTTT.

На этом мы завершаем рассмотрение работы сервиса IFTTT и переходим к изучению командной строки маршрутизатора.

Командная строка

Включение/отключение доступа к командной строке производится с помощью вкладки «Система» меню «Администрирование». Указанный доступ может быть предоставлен с использованием протоколов Telnet и SSH. Конечно же, из соображений безопасности мы рекомендуем использовать последний.

Для доступа к командной строке используется та же пара логина и пароля, что и для доступа к веб-интерфейсу маршрутизатора. Микропрограммное обеспечение тестируемой модели построено на базе операционной системы Linux 3.10.104 с использованием BusyBox 1.17.4. Прямо скажем, не самая свежая версия ядра и BusyBox.

BLUE_CAVE login: admin

Password:

admin@BLUE_CAVE:/tmp/home/root# cd /

admin@BLUE_CAVE:/# uname -a

Linux BLUE_CAVE 3.10.104 #1 SMP Thu Jul 5 22:05:22 CST 2018 mips GNU/Linux

admin@BLUE_CAVE:/# busybox

BusyBox v1.17.4 (2018-07-05 22:02:06 CST) multi-call binary.

Copyright (C) 1998-2009 Erik Andersen, Rob Landley, Denys Vlasenko

and others. Licensed under GPLv2.

See source distribution for full notice.

Usage: busybox [function] [arguments]...

or: function [arguments]...

BusyBox is a multi-call binary that combines many common Unix

utilities into a single executable. Most people will create a

link to busybox for each function they wish to use and BusyBox

will act like whatever it was invoked as.

Currently defined functions:

[, [[, arp, arping, ash, awk, basename, blkid, cat, chmod, chown, chpasswd, clear, cmp, cp,

crond, cut, date, dd, devmem, df, dirname, dmesg, du, e2fsck, echo, egrep, env, ether-wake,

expr, fdisk, fgrep, find, flock, free, fsck, fsck.ext2, fsck.ext3, fsck.minix, fsync, grep,

gunzip, gzip, head, ifconfig, insmod, ionice, kill, killall, klogd, less, ln, logger,

login, ls, lsmod, lspci, lsusb, md5sum, mdev, mkdir, mke2fs, mkfs.ext2, mkfs.ext3, mknod,

mkswap, modprobe, more, mount, mv, netstat, nice, nohup, nslookup, pidof, ping, ping6,

printf, ps, pwd, readlink, renice, rm, rmdir, rmmod, route, sed, setconsole, sh, sleep,

sort, strings, swapoff, swapon, sync, syslogd, tail, tar, telnetd, test, tftp, top, touch,

tr, traceroute, traceroute6, true, tune2fs, udhcpc, umount, uname, unzip, uptime, usleep,

vconfig, vi, watch, wc, which, xargs, zcat, zcip

admin@BLUE_CAVE:/#

С помощью команды ps посмотрим, какие процессы запущены на устройстве в данный момент. Утилита top отобразит данные по текущей работе запущенных процессов. Результаты работы указанных утилит мы поместили в отдельный файл.

Содержимое каталогов /bin, /sbin, /usr/bin и /usr/sbin, вместе с выводом утилиты sysinfo мы представляем в отдельном файле. Так, например, в каталоге /sbin расположена утилита tcpcheck, позволяющая проверить, открыт ли определённый TCP-порт на определённом узле.

admin@BLUE_CAVE:/# tcpcheck

usage: tcpcheck [host:port]

admin@BLUE_CAVE:/# tcpcheck 192.168.1.1:22

usage: tcpcheck [host:port]

admin@BLUE_CAVE:/# tcpcheck 5 192.168.1.1:22

192.168.1.1:22 is alive

admin@BLUE_CAVE:/# tcpcheck 5 192.168.1.1:23

192.168.1.1:23 is alive

admin@BLUE_CAVE:/# tcpcheck 5 192.168.1.1:25

192.168.1.1:25 failed

Перейдём теперь в каталог /proc и посмотрим, какие файлы здесь размещены, а также выясним время работы операционной системы и её среднюю загруженность, получим информацию об установленном процессоре и количестве оперативной памяти. В принципе, время работы и среднюю загруженность системы также можно получить с помощью системного вызова uptime.

admin@BLUE_CAVE:/# cd /proc

admin@BLUE_CAVE:/proc# ls

1 1388 308 7 device-tree mtd

10 14 3366 703 devices net

1003 15 3378 704 diskstats nvram

1004 1505 3395 709 dma pagetypeinfo

1007 1533 3396 716 dp partitions

1008 17 3397 8 driver ppa

1020 18 3402 859 execdomains proc_entry

1032 1863 347 866 fb sched_debug

1051 2 348 867 filesystems scsi

1067 225 349 889 fs segments

11 228 415 890 interrupts self

1103 229 447 894 iomem slabinfo

1105 231 462 9 ioports softirqs

115 242 5 914 irq stat

12 247 527 923 kallsyms swaps

1226 248 537 977 kcore swmcastsnoop

1228 249 5381 978 kmsg sys

1233 250 5383 984 kpagecount sysrq-trigger

1236 281 5387 bootcore kpageflags sysrst

1248 2868 5393 buddyinfo loadavg sysvipc

1250 2875 5415 bus locks timer_list

1251 2878 5433 cbm mcast_helper tmu

1254 297 5498 cgroups mcast_helper6 tty

1255 3 5820 cmdline meminfo uptime

1291 302 590 config.gz mips version

13 303 595 consoles mirror vmallocinfo

1326 304 6 cpuinfo misc vmb

1345 306 6064 crypto modules vmstat

1349 307 6295 dc_dp mounts zoneinfo

admin@BLUE_CAVE:/proc# cat uptime

2482.86 7175.38

admin@BLUE_CAVE:/proc# cat loadavg

3.01 3.14 2.98 1/114 6297

admin@BLUE_CAVE:/proc# cat cpuinfo

system type : GRX500 rev 1.2

machine : EASY350 ANYWAN (GRX350) Router model

processor : 0

cpu model : MIPS interAptiv V2.0

cpu MHz : 800.000

BogoMIPS : 513.63

wait instruction : yes

microsecond timers : yes

tlb_entries : 32

extra interrupt vector : yes

hardware watchpoint : yes, count: 4, address/irw mask: [0x0ffc, 0x0ffc, 0x0ffb, 0x0ffb]

isa : mips1 mips2 mips32r1 mips32r2

ASEs implemented : dsp mt eva

shadow register sets : 1

kscratch registers : 0

core : 0

VPE : 0

VCED exceptions : not available

VCEI exceptions : not available

processor : 1

cpu model : MIPS interAptiv V2.0

cpu MHz : 800.000

BogoMIPS : 516.09

wait instruction : yes

microsecond timers : yes

tlb_entries : 32

extra interrupt vector : yes

hardware watchpoint : yes, count: 4, address/irw mask: [0x0ffc, 0x0ffc, 0x0ffb, 0x0ffb]

isa : mips1 mips2 mips32r1 mips32r2

ASEs implemented : dsp mt eva

shadow register sets : 1

kscratch registers : 0

core : 0

VPE : 1

VCED exceptions : not available

VCEI exceptions : not available

processor : 2

cpu model : MIPS interAptiv V2.0

cpu MHz : 800.000

BogoMIPS : 516.09

wait instruction : yes

microsecond timers : yes

tlb_entries : 32

extra interrupt vector : yes

hardware watchpoint : yes, count: 4, address/irw mask: [0x0ffc, 0x0ffc, 0x0ffb, 0x0ffb]

isa : mips1 mips2 mips32r1 mips32r2

ASEs implemented : dsp mt eva

shadow register sets : 1

kscratch registers : 0

core : 1

VPE : 0

VCED exceptions : not available

VCEI exceptions : not available

admin@BLUE_CAVE:/proc# uptime

08:46:29 up 41 min, load average: 3.01, 3.13, 2.97

admin@BLUE_CAVE:/proc#

Нельзя не упомянуть и об утилите nvram, позволяющей изменять важные параметры работы устройства.

admin@BLUE_CAVE:/proc# nvram

usage: nvram [get name] [set name=value] [unset name] [erase] [show] [save file] [restore file] [fb_save file]

usage: nvram [save_ap file] [save_rp_2g file] [save_rp_5g file]

admin@BLUE_CAVE:/proc# nvram show | grep admin

size: 34394 bytes (92582 left)

http_username=admin

acc_list=admin>adminpassword

acc_webdavproxy=admin>1

admin@BLUE_CAVE:/proc#

Так, например, с помощью утилиты nvram можно отключить протокол STP на LAN-портах маршрутизатора ASUS Blue Cave.

admin@BLUE_CAVE:/proc# nvram show | grep stp

size: 34394 bytes (92582 left)

lan_stp=1

lan1_stp=1

admin@BLUE_CAVE:/proc#

admin@BLUE_CAVE:/proc#

admin@BLUE_CAVE:/proc#

admin@BLUE_CAVE:/proc# nvram set lan_stp=0

admin@BLUE_CAVE:/proc# nvram commit

admin@BLUE_CAVE:/proc# nvram show | grep stp

size: 34394 bytes (92582 left)

lan_stp=0

lan1_stp=1

admin@BLUE_CAVE:/proc# reboot

К сожалению, не все поддерживаемые сетевые протоколы могут управляться утилитой nvram. Так, например, мы обнаружили, что беспроводной маршрутизатор ASUS Blue Cave использует протокол LLDP.

fox_switch#sho lldp ne

Capability codes:

(R) Router, (B) Bridge, (T) Telephone, (C) DOCSIS Cable Device

(W) WLAN Access Point, (P) Repeater, (S) Station, (O) Other

Device ID Local Intf Hold-time Capability Port ID

GT-AC5300 Gi1/0/1 20 B,R 2c4d.5420.5ec0

BLUECAVE Gi1/0/2 20 B,W,R 2cfd.a100.5130

Total entries displayed: 2

fox_switch#sho lldp en BLUECAVE

Capability codes:

(R) Router, (B) Bridge, (T) Telephone, (C) DOCSIS Cable Device

(W) WLAN Access Point, (P) Repeater, (S) Station, (O) Other

------------------------------------------------

Local Intf: Gi1/0/2

Chassis id: 2cfd.a100.5130

Port id: 2cfd.a100.5130

Port Description: eth0_2

System Name: BLUECAVE

System Description:

Linux 3.10.104 #1 SMP Thu Jul 5 22:05:22 CST 2018 mips

Time remaining: 14 seconds

System Capabilities: B,W,R,S

Enabled Capabilities: B,W,R

Management Addresses:

IP: 192.168.1.1

Auto Negotiation - supported, enabled

Physical media capabilities:

1000baseT(FD)

1000baseT(HD)

100base-TX(FD)

100base-TX(HD)

10base-T(FD)

10base-T(HD)

Media Attachment Unit type: 30

Vlan ID: - not advertised

Total entries displayed: 1

В результате проверки на самом маршрутизаторе оказалось, что демон lldpd на самом деле запущен.

admin@BLUE_CAVE:/usr/sbin# ps | grep lldp

1512 admin 1856 S lldpd -L /usr/sbin/lldpcli -I eth0_1,eth0_2,eth0_3,eth0_4,wlan0,wlan2,eth1,

1518 nobody 1884 S lldpd -L /usr/sbin/lldpcli -I eth0_1,eth0_2,eth0_3,eth0_4,wlan0,wlan2,eth1,

10277 admin 1864 S grep lldp

Для управления работой протокола LLDP в каталоге /usr/sbin расположена утилита lldpcli.

admin@BLUE_CAVE:/usr/sbin# lldpcli -?

lldpcli: invalid option -- ?

Usage: lldpcli [OPTIONS ...] [COMMAND ...]

Version: lldpd 0.9.8

-d Enable more debugging information.

-u socket Specify the Unix-domain socket used for communication with lldpd(8).

-f format Choose output format (plain, keyvalue, json, xml).

-c conf Read the provided configuration file.

see manual page lldpcli(8) for more information

admin@BLUE_CAVE:/usr/sbin# lldpcli

[lldpcli] #

-- Help

show Show running system information

watch Monitor neighbor changes

update Update information and send LLDPU on all ports

configure Change system settings

unconfigure Unconfigure system settings

help Get help on a possible command

pause Pause lldpd operations

resume Resume lldpd operations

exit Exit interpreter

Мы решили посмотреть, с какими настройками работает протокольный демон, а также к каким сетевым устройствам подключен наш маршрутизатор.

[lldpcli] # show

2018-05-05T12:46:22 [WARN/lldpctl] incomplete command

[lldpcli] # show ru

-------------------------------------------------------------------------------

Global configuration:

-------------------------------------------------------------------------------

Configuration:

Transmit delay: 10

Transmit hold: 2

Receive mode: no

Pattern for management addresses: (none)

Interface pattern: eth0_1,eth0_2,eth0_3,eth0_4,wlan0,wlan2,eth1,

Interface pattern for chassis ID: (none)

Override description with: (none)

Override platform with: Linux

Override system name with: BLUECAVE

Advertise version: yes

Update interface descriptions: no

Promiscuous mode on managed interfaces: no

Disable LLDP-MED inventory: yes

LLDP-MED fast start mechanism: yes

LLDP-MED fast start interval: 1

Source MAC for LLDP frames on bond slaves: local

Port ID TLV subtype for LLDP frames: unknown

Agent type: unknown

-------------------------------------------------------------------------------

[lldpcli] # show nei

-------------------------------------------------------------------------------

LLDP neighbors:

-------------------------------------------------------------------------------

Interface: eth0_2, via: LLDP, RID: 7, Time: 0 day, 01:35:06

Chassis:

ChassisID: mac 9c:57:ad:b0:34:80

SysName: fox_switch.foxnetwork.ru

SysDescr: Cisco IOS Software, C3560CX Software (C3560CX-UNIVERSALK9-M), Version 15.2(6)E2, RELEASE SOFTWARE (fc4)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2018 by Cisco Systems, Inc.

Compiled Thu 13-Sep-18 04:00 by prod_rel_team

MgmtIP: 192.168.1.100

Capability: Bridge, on

Capability: Router, on

Port:

PortID: ifname Gi1/0/2

PortDescr: GigabitEthernet1/0/2

TTL: 120

-------------------------------------------------------------------------------

Выяснить отправляемую информацию о локальной системе можно с помощью команды show chassis.

[lldpcli] # sho cha

-------------------------------------------------------------------------------

Local chassis:

-------------------------------------------------------------------------------

Chassis:

ChassisID: mac 2c:fd:a1:00:51:30

SysName: BLUECAVE

SysDescr: Linux 3.10.104 #1 SMP Thu Jul 5 22:05:22 CST 2018 mips

MgmtIP: 192.168.1.1

Capability: Bridge, on

Capability: Router, on

Capability: Wlan, on

Capability: Station, off

-------------------------------------------------------------------------------

Для изменения параметров работы протокола LLDP необходимо использовать команду configure.

[lldpcli] # conf

-- Change system settings

ports Restrict configuration to some ports

system System configuration

lldp LLDP configuration

med MED configuration

dot3 Dot3 configuration

[lldpcli] # conf por

-- Restrict configuration to some ports

WORD Restrict configuration to the specified ports (comma-separated list)

[lldpcli] # conf por s

[lldpcli] # conf ps system

-- System configuration

interface Interface related items

description Override chassis description

platform Override platform description

hostname Override system name

ip IP related options

bond-slave-src-mac-type Set LLDP bond slave source MAC type

[lldpcli] # conf system conf lldp

-- LLDP configuration

tx-interval Set LLDP transmit delay

tx-hold Set LLDP transmit hold

status Set administrative status

agent-type LLDP agent type

portidsubtype LLDP PortID TLV Subtype

capabilities-advertisements Enable chassis capabilities advertisement

management-addresses-advertisements Enable management addresses advertisement

custom-tlv Add custom TLV(s) to be broadcast on ports

Временно отключить протокол можно с помощью команды pause, правда, после перезагрузки демон lldpd всё равно запускается со стандартными настройками.

На этом рассмотрение возможностей интерфейса командной строки завершается, перейдём к тестированию устройства.

Тестирование

Традиционно данный раздел мы начинаем с установления времени загрузки устройства, под которым мы понимаем интервал времени, прошедший с момента подачи питания на оборудование до получения первого эхо-ответа по протоколу ICMP. Беспроводной маршрутизатор ASUS Blue Cave загружается за 47 секунд. Мы считаем это хорошим результатом.

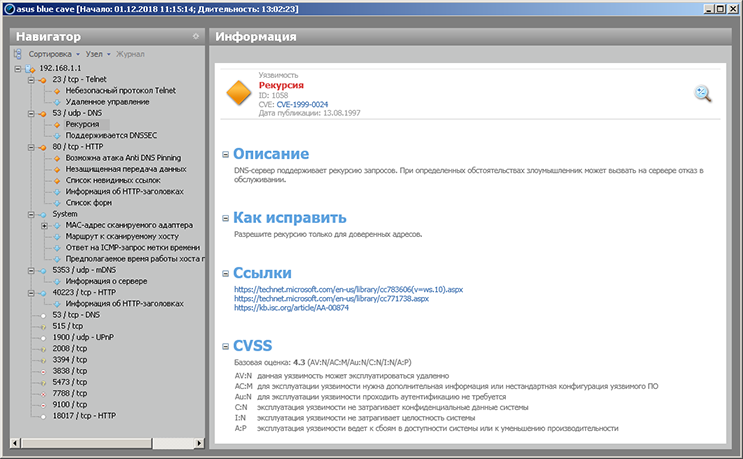

Следующим не менее традиционным тестом стала проверка защищённости устройства, проводимая при помощи сканера сетевой безопасности Positive Technologies XSpider 7.8 со стороны LAN-интерфейса. Всего было обнаружено 15 открытых портов. Наиболее интересные данные, полученные в результате сканирования, представлены ниже.

В процессе написания раздела, посвящённого работе технологии AiMesh, мы анализировали трафик, которым обмениваются узлы AiMesh с маршрутизатором. Для того чтобы снять такой дамп, мы подключили Blue Cave и GT-AC5300 с помощью провода, в разрыв которого был установлен коммутатор другого вендора. На этом коммутаторе было организовано зеркалирование проходящего трафика (SPAN-сессия). В результате в собранном дампе мы обнаружили сообщения протокола LLDP, отправляемые обоими маршрутизаторами. Стандартных способов отключить протокол LLDP на оборудовании ASUS нам найти не удалось, поэтому мы считаем это уязвимостью, так как использование LLDP потенциально ведёт к нежелательному раскрытию информации. И хотя LLDP – стандартный работающий на LAN интерфейсе протокол (IEEE 802.1AB), который часто используется в локальных сетях, мы считаем, что у пользователей должна быть возможность легко и безопасно включать его или отключать. Более подробно о том, каким образом всё-таки можно отключить LLDP, мы описали в разделе, посвящённом командной строке. Также мы решили предоставить желающим дамп, содержащий сообщение LLDP, отправленное маршрутизатором ASUS Blue Cave.

fox_switch#sho lldp ne

Capability codes:

(R) Router, (B) Bridge, (T) Telephone, (C) DOCSIS Cable Device

(W) WLAN Access Point, (P) Repeater, (S) Station, (O) Other

Device ID Local Intf Hold-time Capability Port ID

GT-AC5300 Gi1/0/1 20 B,R 2c4d.5420.5ec0

BLUECAVE Gi1/0/2 20 B,W,R 2cfd.a100.5130

Total entries displayed: 2

Перед тем как непосредственно перейти к тестированию производительности устройства, нам бы хотелось познакомить читателей с основными параметрами использованного тестового стенда. Все измерения производились с помощью утилиты JPERF версии 2.0.2 для одного, пяти и пятнадцати одновременных TCP-подключений.

| Компонент | ПК | Ноутбук |

| Материнская плата | ASUS Maximus IX Extreme | ASUS GL753VD |

| Процессор | Intel Core i7 7700K 4 ГГц | Intel Core i7 7700HQ 2.8ГГц |

| Оперативная память | DDR4-2133 Samsung 64 Гбайта | DDR4-2400 Kingston 32 Гбайта |

| Сетевая карта | Intel X550T2 ASUS PCE-AC88 |

Realtek PCIe GBE |

| Операционная система | Windows 7 x64 SP1 | Windows 10 x64 |

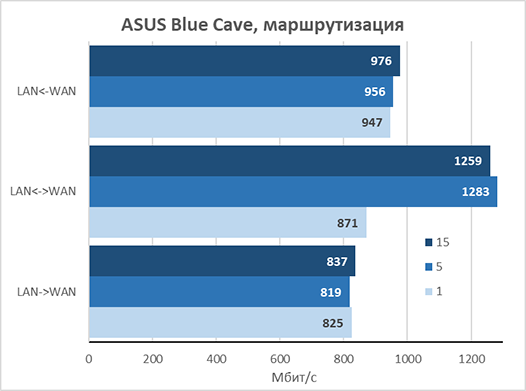

Производительность модели ASUS Blue Cave при выполнении маршрутизации и трансляции трафика предсказуемо высока и практически совпадает со скоростью среды передачи.

Если трансляция не выполняется, то полученные скорости несколько ниже. Тут же, правда, стоит заметить, что это чрезвычайно редкий способ использования подобных устройств.

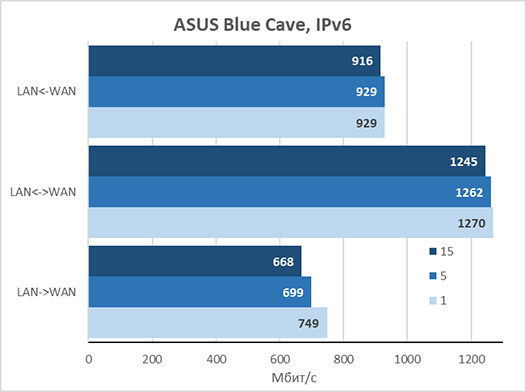

Скорости маршрутизации трафика IPv6 сравнимы с таковыми для четвёртой версии протокола IP.

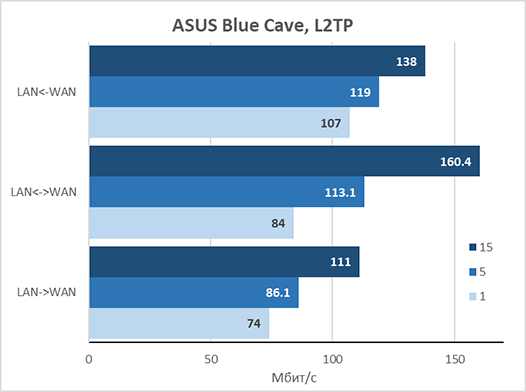

Если подключение к провайдеру производится с помощью туннелей, то о гигабитных тарифах пользователям ASUS Blue Cave придётся забыть, однако в нашей стране такие скорости до сих пор остаются чрезвычайно редкими. Со скоростями в рамках подключения Fast Ethernet модель ASUS Blue Cave справляется хорошо.

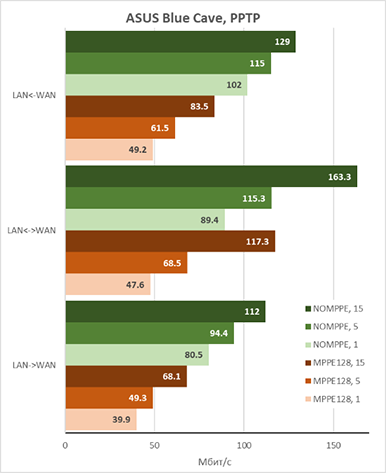

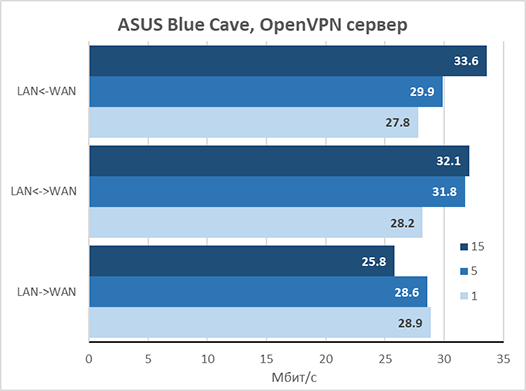

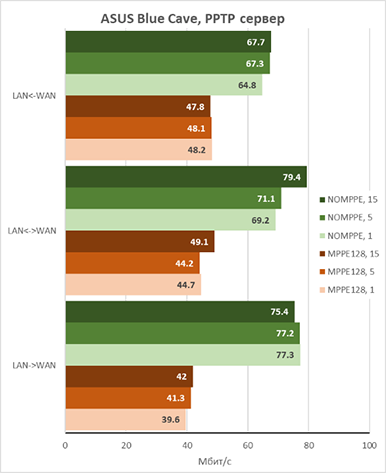

Мы не могли обойти стороной и производительность маршрутизатора при работе в режиме VPN-сервера. На диаграммах ниже представлены доступные пользователям скорости при подключениях с помощью PPTP и OpenVPN.

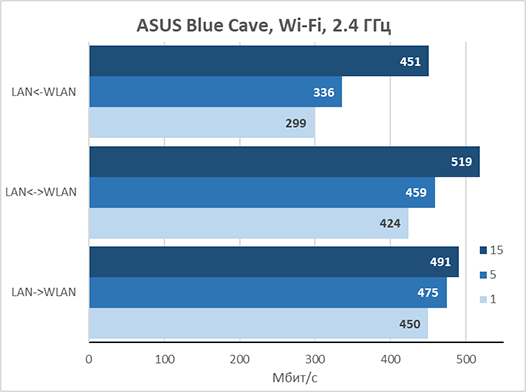

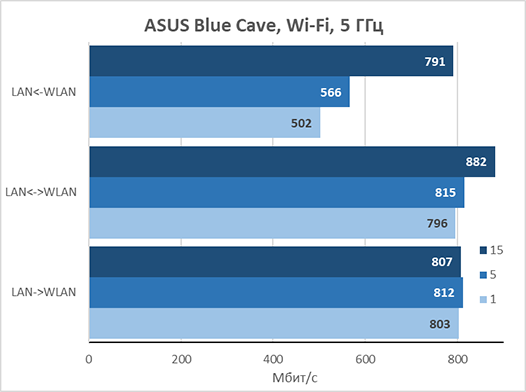

Конечно же, мы решили выяснить, насколько быстро смогут отправлять и получать данные беспроводные клиенты. Измерения производились для обоих частотных диапазонов.

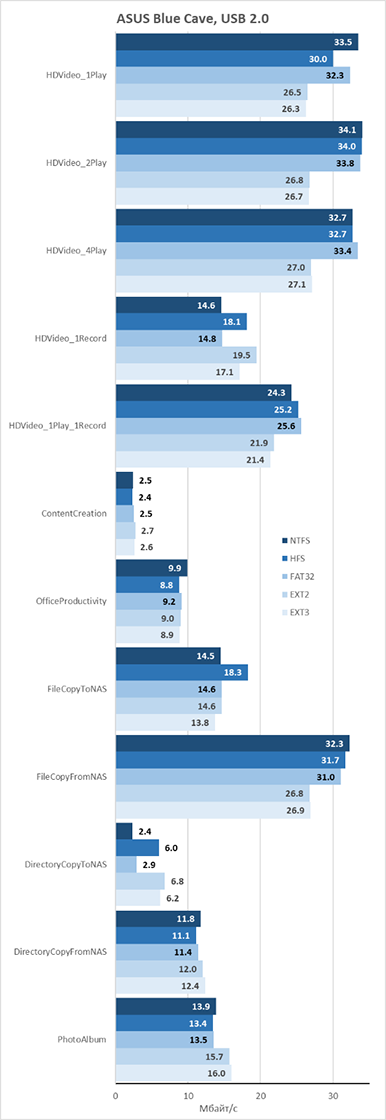

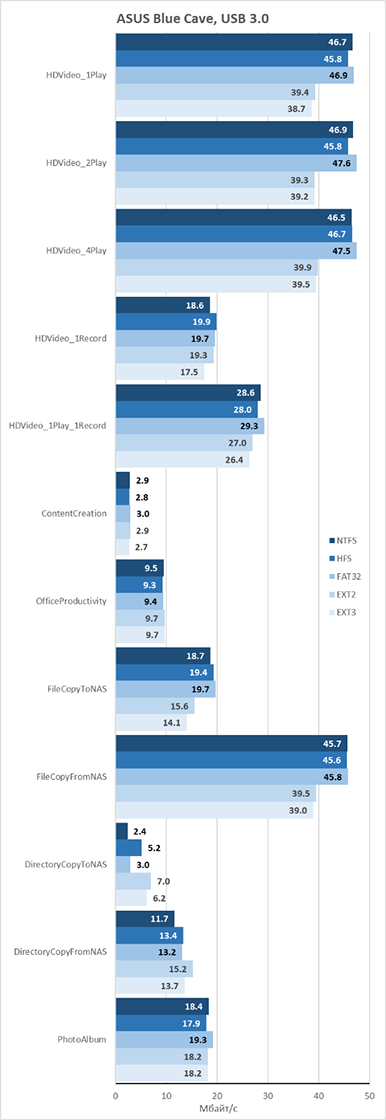

К USB порту мы подключили наш тестовый SSD-накопитель Transcend TS256GESD400K объёмом 256 Гбайт и произвели измерение скоростей доступа к данным, размещённым на нём. Измерения производились для пяти файловых систем: EXT2/3, FAT32, NTFS и HFS. Результаты измерений представлены на диаграммах ниже.

На этом мы завершаем раздел тестирования и переходим к подведению итогов.

Заключение

В целом мы остались довольны новым беспроводным маршрутизатором с необычным дизайном ASUS Blue Cave. Ещё раз напомним нашим читателям, что такая форма корпуса продиктована желанием избавиться от внешних антенн, но при этом не быть ограниченными возможностями антенн внутренних. Модель Blue Cave уже входит в список беспроводных маршрутизаторов ASUS, обладающих поддержкой беспроводной технологии AiMesh, предоставляющей функции роуминга для беспроводных клиентов. Также производитель начал добавлять поддержку сервиса IFTTT в свои маршрутизаторы; модель Blue Cave стала одной из первых, в которой такая поддержка появилась. Сервис IFTTT позволяет автоматизировать некоторые рутинные операции и может оказаться чрезвычайно полезным тем, кто хочет использовать все возможности умного дома без необходимости переплачивать за готовое решение.

Сильные стороны беспроводного маршрутизатора ASUS Blue Cave перечислены ниже:

- высокая производительность сети в обоих беспроводных диапазонах;

- поддержка IPv6;

- наличие мобильного приложения;

- высокие скорости доступа к данным, размещённым на внешнем USB-накопителе;

- поддержка сервиса IFTTT;

- необычный дизайн;

- поддержка технологии AiMesh;

- наличие встроенных VPN-клиента и сервера;

- поддержка технологии MU-MIMO;

- наличие функций сетевой защиты пользователей;

- простота настройки.

К сожалению, мы не можем не указать на единственный обнаруженный недостаток устройства:

- веб-интерфейс переведён не полностью.

Естественно, мы сообщили об этом производителю и получили уведомление, что данная незначительная недоработка будет устранена в ближайшей официальной прошивке.

На момент публикации данного материала средняя цена на беспроводной маршрутизатор ASUS Blue Cave в интернет-магазинах Москвы составляла 16000 рублей. Несмотря на то, что цена нам кажется относительно высокой, она полностью соответствует возможностям устройства.

Внешний вид и аппаратная платформа

Введение

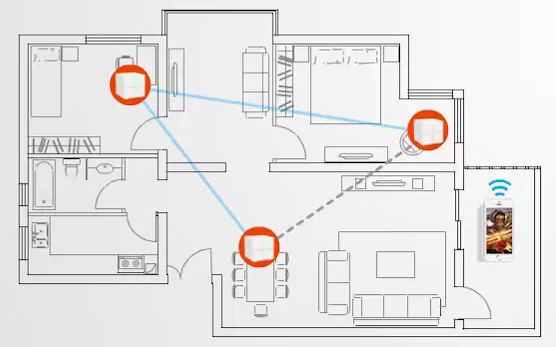

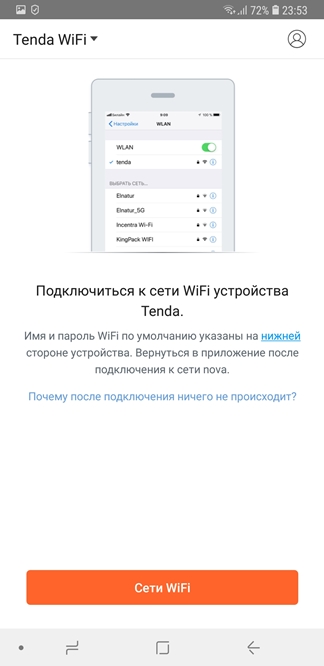

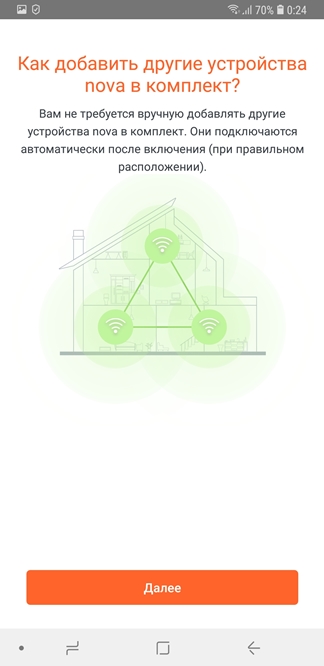

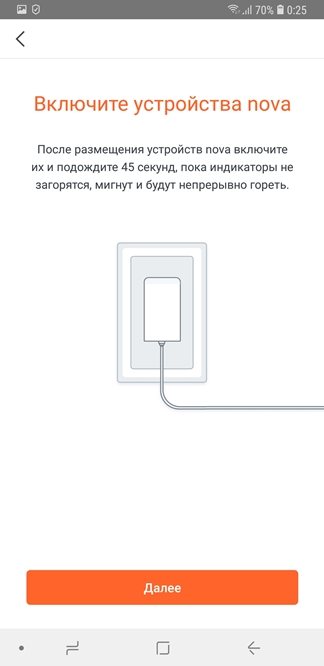

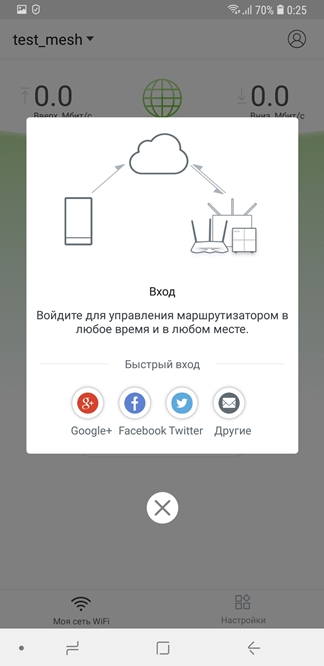

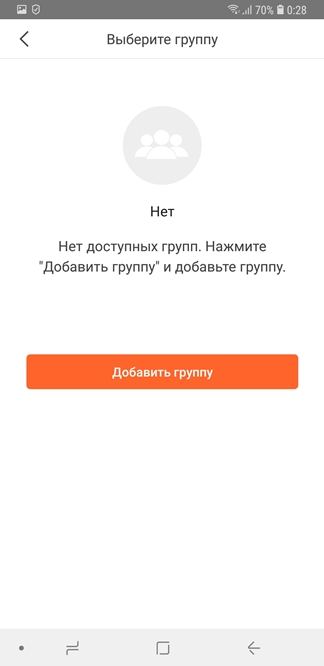

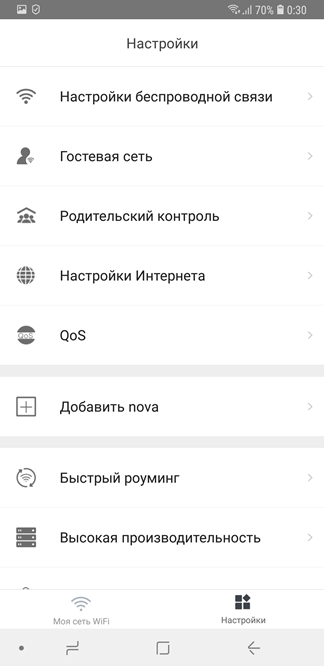

Совсем недавно к нам обратились представители компании Tenda с предложением описать их новую разработку – беспроводную mesh-сеть, построенную на базе линейки оборудования Tenda Nova. Конечно, сама идея mesh-сетей не нова. Более того, в современном мире для этого уже не нужно изобретать велосипед – существует целый ряд решений и стандартов, достаточно лишь создать оборудование с поддержкой одного из них. В качестве устройств для рассмотрения нам была предложена модель Tenda Nova MW6-2, позволяющая построить mesh-сеть на базе стандарта IEEE 802.11s. Но не следует пугаться, пользователям не нужно разбираться во всех тонкостях стандарта – mesh-система Tenda Nova работает «из коробки».

Многие наши читатели, наверняка, уже сталкивались с mesh-сетями, так, например, мы упоминали о поддержке таких сетей другими вендорами. Давайте, попробуем копнуть чуть глубже и разобраться с некоторыми деталями функционирования mesh-сетей в реализации Tenda.

Современные Wi-Fi роутеры обеспечивают большую зону покрытия, но могут возникнуть сложности с охватом помещений с толстыми стенами, железобетонными конструкциями и прочими препятствиями, мешающими распространению Wi-Fi сигнала. Возникают “мертвые зоны”. Традиционно проблему решали установкой в таких местах повторителей (расширителей) или дополнительных точек доступа, но такой подход не лишён недостатков:

- повторители хотя и помогают усилить сигнал Wi-Fi, но обычно теряется половина пропускной способности канала;

- точки доступа обеспечивают большую пропускную способность, но для этого необходимо проводное соединение с остальной сетью;

- создается новая сеть (со своим SSID и паролем); таким образом, меняя свое местоположение, нужно вновь подключаться, вводя пароль.

Всё упрощается, если использовать Wi-Fi mesh-систему.

Внешний вид и аппаратная платформа

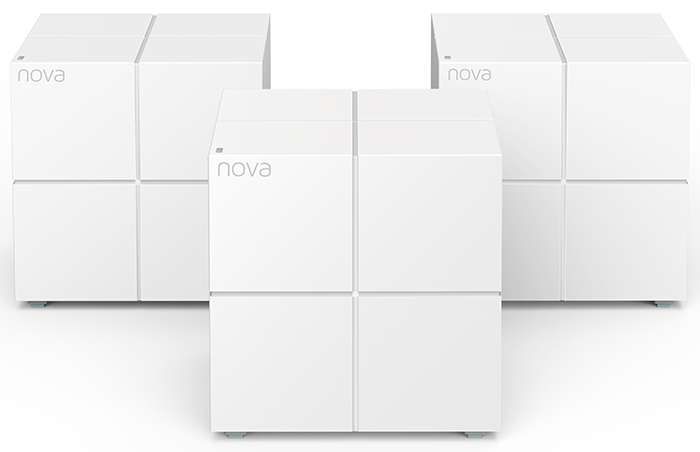

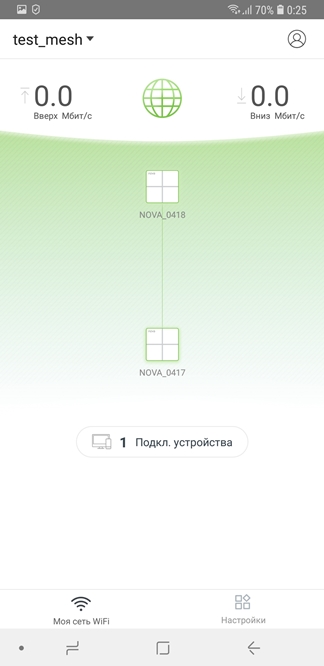

Рассматривать беспроводные mesh-сети мы будем на базе комплекта MW6-2. Для заказа пользователям доступны разные комплекты MW6, включающие в себя один, два или три узла; перед приобретением нужно обязательно убедиться, что в заказе именно нужный комплект.

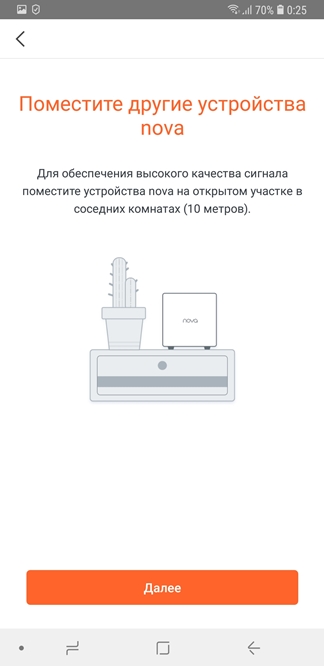

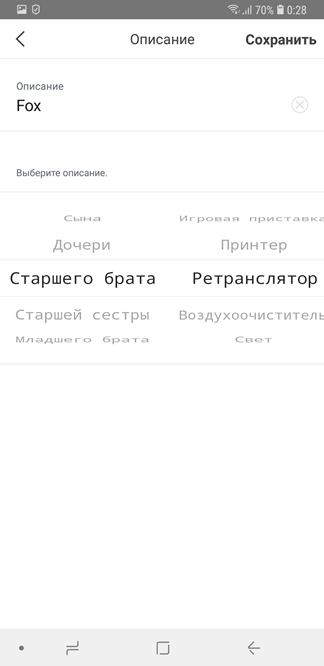

Каждый узел беспроводной mesh-сети – пластиковый куб, похожий на упрощённый кубик Рубика, у которого все клетки одного цвета – белые. Устройства с таким корпусом можно не прятать, внешний вид очень приятный. Блоки Nova используют внутренние антенны, что позволит легко вписаться практически в любой интерьер. Габариты блока составляют 100х100х100 мм при массе всего 410 г.

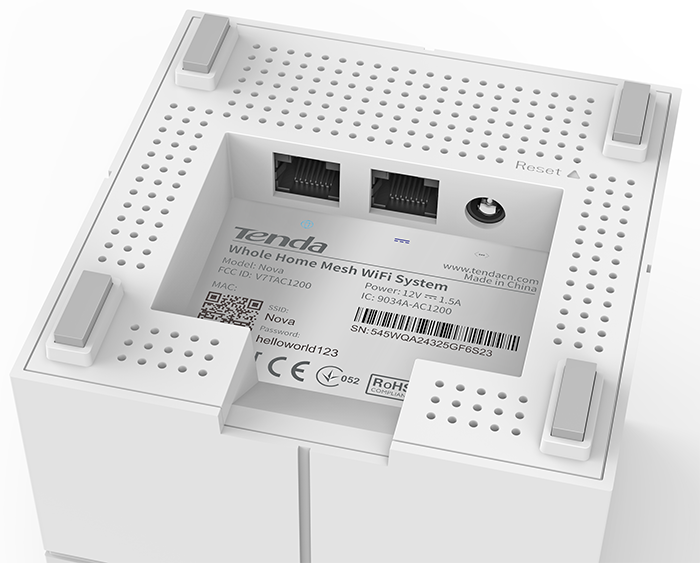

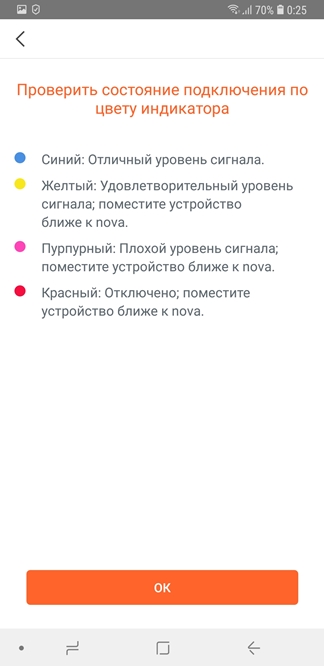

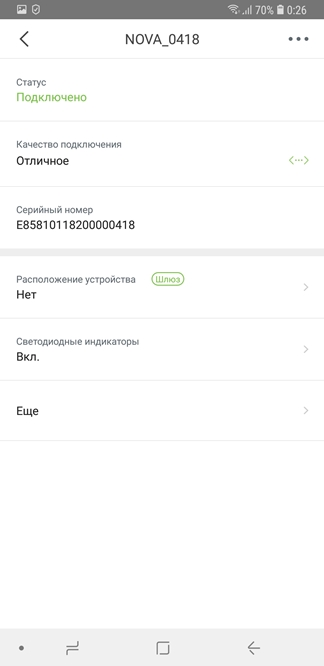

На верхней панели расположен небольшой светодиод, отображающий состояние устройства и его подключения к сети.

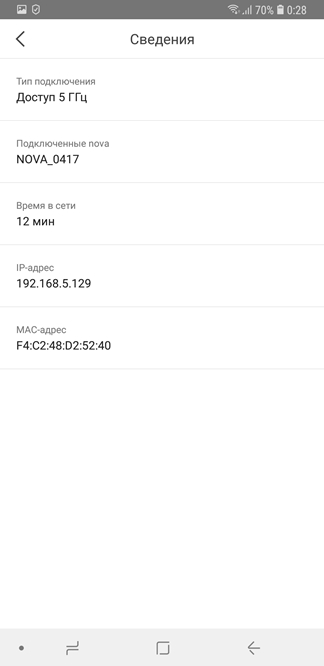

Верхняя панель и все боковые не несут на себе никаких разъёмов, для подключения используется нижняя панель блока, на которой кроме вентиляционной решётки и наклейки с краткой информацией размещены два порта Gigabit Ethernet и разъём для подключения питания. Также здесь располагаются четыре резиновые ножки и утопленная кнопка Reset. Назначение каждого проводного сетевого интерфейса отмечено на наклейке, однако разделение на LAN и WAN актуально лишь для «главного» узла, все остальные блоки используют оба порта Gigabit Ethernet в качестве LAN-интерфейсов. Указанные проводные интерфейсы могут быть использованы для подключения телевизора или игровой консоли в ситуациях, когда нет возможности провести для них выделенный кабель.

Каждый блок для своей работы требует внешнего источника питания (поставляется в комплекте) со следующими характеристиками: 12В и 1.5А.

Заглянем теперь внутрь корпуса и выясним, на какой элементной базе построена модель MW6. Электронная начинка рассматриваемой модели представлена двумя текстолитовыми платами, на одной из которых размещаются сетевые порты и разъём для подключения питания. По сути, эта плата является переходником, так как на ней нет никакой значимой электроники. SoC-процессор Realtek RTL8197FS, работающий на частоте 1 ГГц, а также оперативная память объёмом 128 Мбайт и флеш-накопитель объёмом 16 Мбайт размещены на основной плате. Кроме этого на основной плате расположен коммутатор Realtek RTL8363NB.

На этом мы завершаем беглое рассмотрение аппаратной платформы и переходим к кратким основам функционирования mesh-сетей.

Mesh-сети

Беспроводные mesh-сети, то есть сети с ячеистой топологией, - перспективное и постоянно развивающееся направление. С использованием mesh-сетей мечты о бесшовном роуминге в беспроводных сетях Wi-Fi могут стать реальностью уже сегодня. Беспроводные mesh-сети могут легко и эффективно, а главное без прокладки дополнительных проводов, использоваться для подключения целых городов к глобальной сети. Конечно, в данном обзоре мы не замахиваемся на такие масштабы, но технологии, используемые в Tenda MW6, те же.

Рассмотрим классические понятия и протоколы, используемые в mesh-сетях.

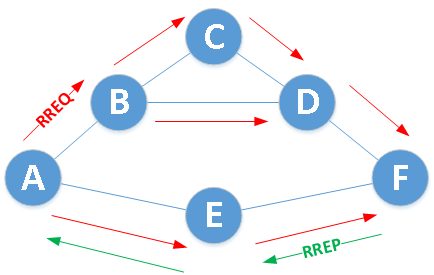

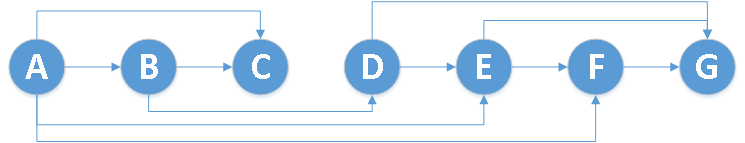

Давайте для начала определимся с терминологией. В обычных беспроводных сетях, построенных на базе стандартов IEEE 802.11, определены два типа устройств: STA – конечные станции (абонентские устройства) и точки доступа (AP – Access Points). Точки доступа подключаются также к сетям других технологий, например, Ethernet. Клиентские станции могут связываться только с точками доступа. Для беспроводных mesh-сетей IEEE 802.11s определены устройства особого типа – узлы mesh-сети (MP – Mesh Points), взаимодействующие друг с другом и поддерживающие mesh-службы. Узлы mesh-сети могут быть совмещены с классическими точками доступа. Такой гибрид носит название MAP – Mesh Access Point. За связь mesh-сети с «внешним» миром отвечают MPP – Mesh Point Portal.

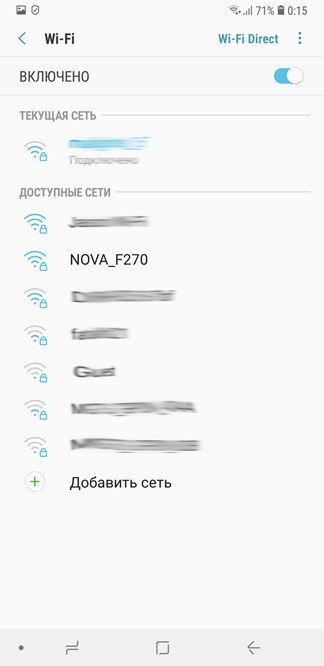

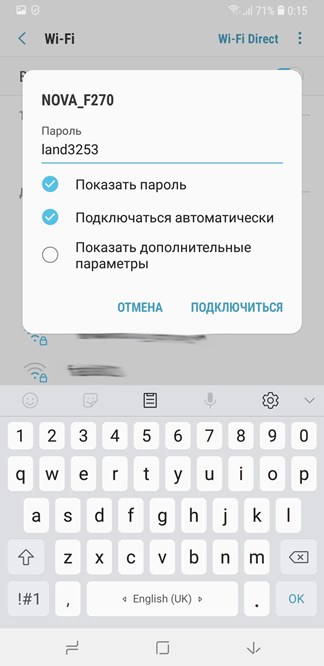

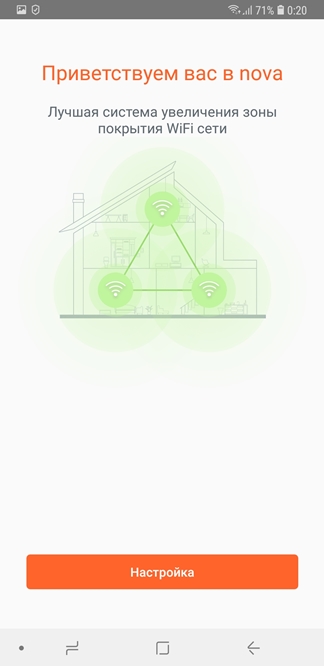

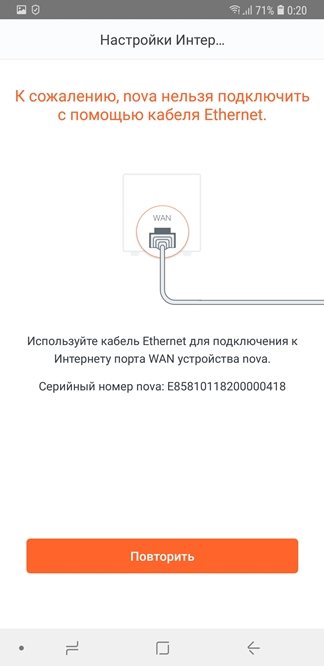

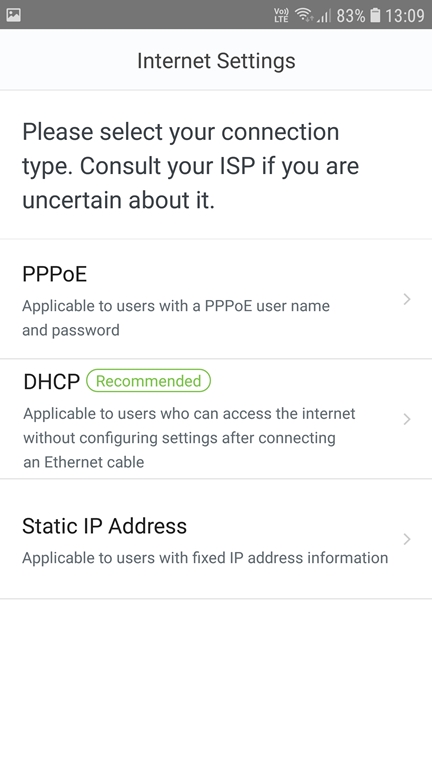

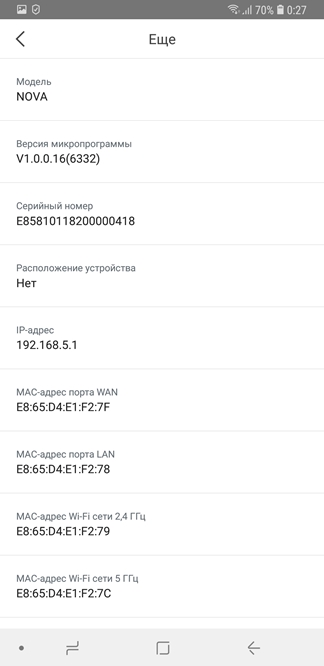

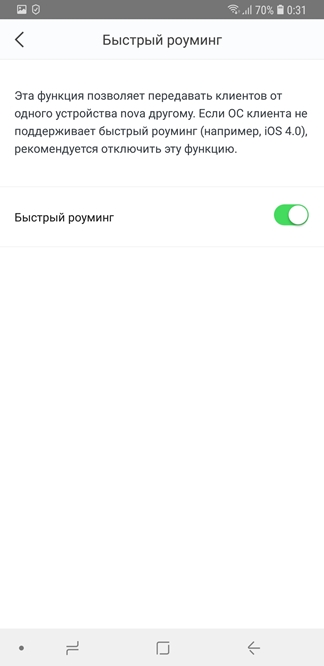

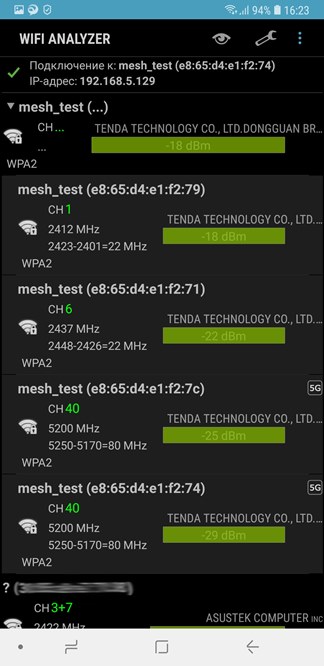

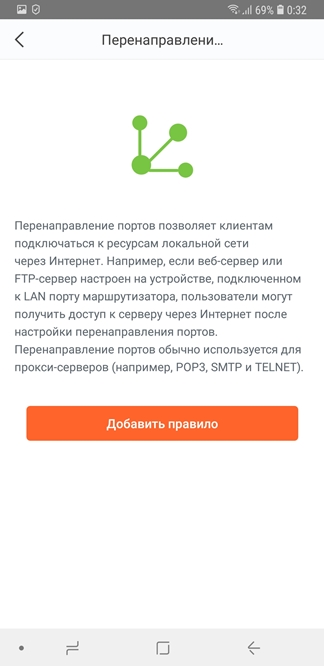

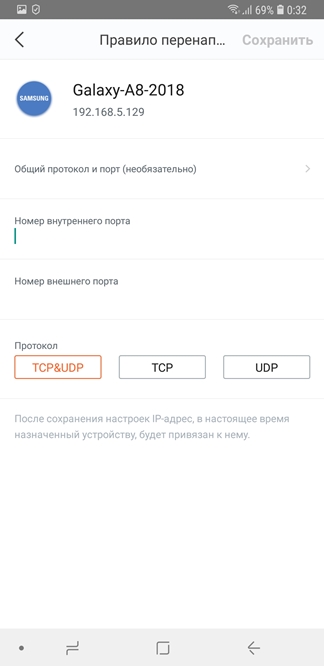

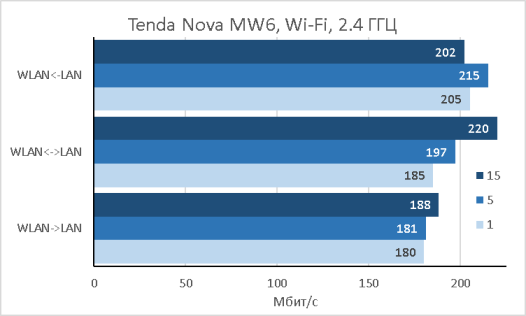

Узлы mesh-сети самостоятельно выбирают наиболее оптимальный маршрут, используя разнообразные протоколы динамической маршрутизации. Протоколы динамической маршрутизации в mesh-сети отличаются от известных нам по проводным сетям (например, OSPF, RIP или BGP), однако основные принципы сильно похожи.